Una nueva versión del troyano malicioso Necro para Android se instaló en 11 millones de dispositivos a través de Google Play en ataques maliciosos a la cadena de suministro de SDK.

Esta nueva versión del troyano Necro se instaló a través de kits de desarrollo de software (SDK) publicitarios maliciosos utilizados por apps legítimas, mods de juegos para Android y versiones modificadas de software popular, como Spotify, WhatsApp y Minecraft.

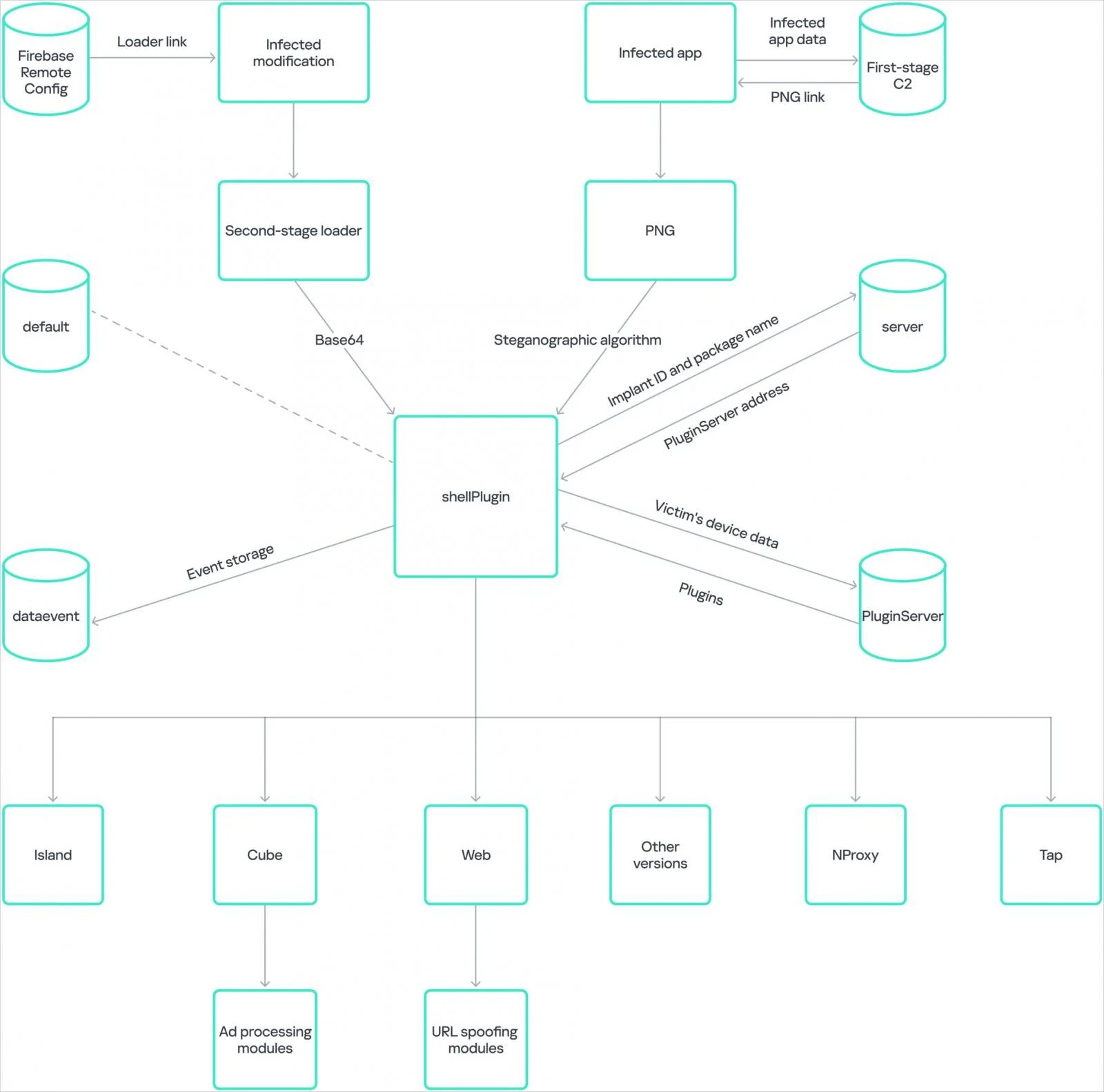

Necro instala varias cargas útiles en los dispositivos infectados y activa varios plugins maliciosos, entre ellos:

- Adware que carga enlaces a través de ventanas WebView invisibles (Island plugin, Cube SDK)

- Módulos que descargan y ejecutan archivos JavaScript y DEX arbitrarios (Happy SDK, Jar SDK)

- Herramientas diseñadas específicamente para facilitar el fraude de suscripción (Web plugin, Happy SDK, Tap plugin)

- Mecanismos que utilizan dispositivos infectados como proxies para enrutar tráfico malicioso (plugin NProxy)

Troyano Necro en Google Play

Kaspersky ha descubierto la presencia del cargador Necro en dos aplicaciones de Google Play, ambas con una base de usuarios considerable.

La primera es Wuta Camera de 'Benqu', una herramienta de edición y embellecimiento de fotos con más de 10.000.000 de descargas en Google Play.

La aplicación Wuta Camera en Google Play

Los analistas de amenazas informan de que Necro apareció en la aplicación con el lanzamiento de la versión 6.3.2.148, y permaneció incrustado hasta la versión 6.3.6.148, que es cuando Kaspersky notificó a Google.

Aunque el troyano se eliminó en la versión 6.3.7.138, cualquier carga útil que pudiera haberse instalado a través de las versiones anteriores aún podría estar al acecho en los dispositivos Android.

La segunda aplicación legítima que portaba Necro es Max Browser de 'WA message recover-wamr,' que tenía 1 millón de descargas en Google Play hasta que fue eliminada, tras el informe de Kaspersky.

Kaspersky afirma que la última versión de Max Browser, 1.2.0, sigue siendo portadora de Necro, por lo que no hay ninguna versión limpia disponible para actualizar, y se recomienda a los usuarios del navegador web que lo desinstalen inmediatamente y cambien a otro navegador.

Kaspersky dice que las dos aplicaciones fueron infectadas por un SDK publicitario llamado 'Coral SDK', que empleaba ofuscación para ocultar sus actividades maliciosas y también esteganografía de imágenes para descargar la carga útil de segunda etapa, shellPlugin, disfrazada de imágenes PNG inofensivas.

Diagrama de infección de Necro

Fuente: Kaspersky

Google dijo que estaban al tanto de las aplicaciones denunciadas y que las estaban investigando.

Fuera de las fuentes oficiales

Fuera de la Play Store, el troyano Necro se propaga principalmente a través de versiones modificadas de aplicaciones populares (mods) que se distribuyen a través de sitios web no oficiales.

Algunos ejemplos destacados detectados por Kaspersky son los mods de WhatsApp «GBWhatsApp» y «FMWhatsApp», que prometen mejores controles de privacidad y mayores límites para compartir archivos. Otro es el mod de Spotify, «Spotify Plus», que promete acceso gratuito a servicios premium sin publicidad.

Un sitio web difunde un mod malicioso de Spotify

Fuente: Kaspersky

El informe también menciona mods de Minecraft y de otros juegos populares como Stumble Guys, Car Parking Multiplayer y Melon Sandbox, que fueron infectados con el cargador Necro.

En todos los casos, el comportamiento malicioso era el mismo: mostrar anuncios en segundo plano para generar ingresos fraudulentos para los atacantes, instalar aplicaciones y APK sin el consentimiento del usuario y utilizar WebViews invisibles para interactuar con servicios de pago.

Dado que los sitios web no oficiales de software para Android no informan de forma fiable de las cifras de descargas, se desconoce el número total de infecciones por esta última oleada del troyano Necro, pero es de al menos 11 millones desde Google Play.

Fuente: bleepingcomputer