Investigadores en ciberseguridad han descubierto lo que se ha descrito como el primer caso conocido de un servidor Model Context Protocol (MCP) detectado en el mundo real, lo que aumenta los riesgos de la cadena de suministro de software.

Según Koi Security, un desarrollador de apariencia legítima logró introducir código no verídico en un paquete npm llamado postmark-mcp que copiaba una biblioteca oficial de Postmark Labs con el mismo nombre. La funcionalidad maliciosa se introdujo en la versión 1.0.16, que se lanzó el 17 de septiembre de 2025.

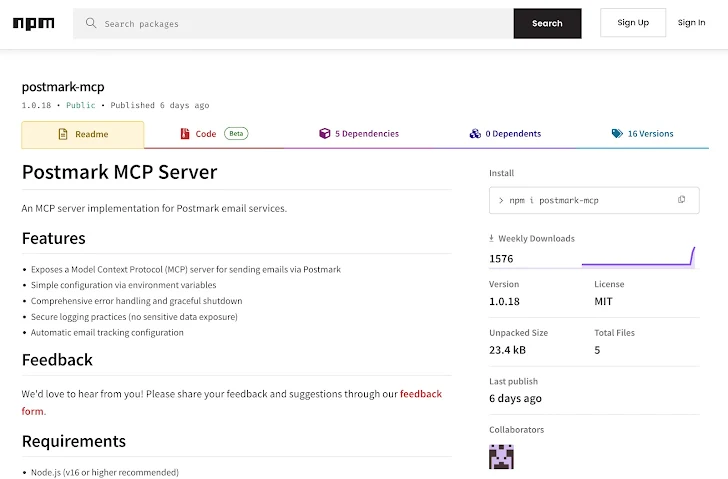

La biblioteca postmark-mcp real, disponible en GitHub, expone un servidor MCP para permitir a los usuarios enviar correos electrónicos, acceder y utilizar plantillas de correo electrónico y realizar un seguimiento de las campañas mediante asistentes de inteligencia artificial (IA).

El paquete npm en cuestión ha sido eliminado de npm por el desarrollador phanpak, quien lo subió al repositorio el 15 de septiembre de 2025 y mantiene otros 31 paquetes. La biblioteca JavaScript atrajo un total de 1643 descargas.

"Desde la versión 1.0.16, ha estado copiando silenciosamente todos los correos electrónicos al servidor personal del desarrollador", afirmó Idan Dardikman, director de tecnología de Koi Security. "Se trata del primer caso conocido en el mundo de un servidor MCP malicioso real. La superficie de ataque para los ataques a la cadena de suministro de los puntos finales se está convirtiendo poco a poco en la mayor superficie de ataque de las empresas".

El paquete es una réplica de la biblioteca original, salvo por un cambio de una línea añadido en la versión 1.0.16 que, básicamente, reenvía todos los correos electrónicos enviados a través del servidor MCP a la dirección de correo electrónico phan@giftshop[.]club mediante CCO, lo que podría exponer comunicaciones confidenciales.

"La puerta trasera de postmark-mcp no es sofisticada, es vergonzosamente simple", afirmó Dardikman. "Pero demuestra perfectamente lo completamente defectuosa que es toda esta configuración. Un desarrollador. Una línea de código. Miles y miles de correos electrónicos robados".

Se recomienda a los desarrolladores que hayan instalado el paquete npm que lo eliminen inmediatamente de sus flujos de trabajo, cambien cualquier credencial que pueda haber quedado expuesta a través del correo electrónico y revisen los registros de correo electrónico en busca de tráfico CCO al dominio denunciado.

"Los servidores MCP suelen funcionar con un alto nivel de confianza y amplios permisos dentro de las cadenas de herramientas de los agentes. Por lo tanto, cualquier dato que manejen puede ser confidencial (restablecimiento de contraseñas, facturas, comunicaciones con clientes, memorandos internos, etc.)", afirma Snyk. "En este caso, la puerta trasera de este servidor MCP se creó con la intención de recopilar y filtrar correos electrónicos para flujos de trabajo de agentes que dependían de este servidor MCP".

Los hallazgos ilustran cómo los actores maliciosos siguen abusando de la confianza de los usuarios asociada al ecosistema de código abierto y al incipiente ecosistema MCP en su beneficio, especialmente cuando se implementan en entornos críticos para el negocio sin las medidas de protección adecuadas.

Fuente: thehackernews