Se ha descubierto que un grupo de piratas informáticos no vinculado a Pakistán ha atacado a organizaciones gubernamentales indias con una variante modificada de un troyano de acceso remoto (RAT) llamado DRAT.

La actividad ha sido atribuida por el Grupo Insikt de Recorded Future a un actor de amenazas rastreado como TAG-140, que se solapa con SideCopy, un colectivo adversario considerado un subgrupo operativo dentro de Transparent Tribe (también conocido como APT-C-56, APT36, Datebug, Earth Karkaddan, Mythic Leopard, Operation C-Major y ProjectM).

"TAG-140 ha demostrado sistemáticamente un avance iterativo y variedad en su arsenal de malware y técnicas de distribución", afirmó la empresa propiedad de Mastercard en un análisis publicado el mes pasado.

"Esta última campaña, que suplantó al Ministerio de Defensa indio a través de un portal de comunicados de prensa clonado, marca un ligero pero notable cambio tanto en la arquitectura del malware como en la funcionalidad de mando y control (C2)".

La versión actualizada de DRAT, denominada DRAT V2, es la última incorporación al arsenal de RAT de SideCopy, que también incluye otras herramientas como Action RAT, AllaKore RAT, Ares RAT, CurlBack RAT, ReverseRAT, Spark RAT y Xeno RAT para infectar sistemas Windows y Linux.

La actividad de ataque demuestra la evolución del libro de jugadas del adversario, destacando su capacidad para refinar y diversificar un "conjunto intercambiable" de malware RAT para recopilar datos confidenciales y complicar los esfuerzos de atribución, detección y vigilancia.

Los ataques orquestados por el actor de la amenaza han ampliado su objetivo más allá de los sectores gubernamental, de defensa, marítimo y académico para abarcar organizaciones afiliadas a los ministerios de ferrocarriles, petróleo y gas y asuntos exteriores del país. Se sabe que el grupo está activo desde al menos 2019.

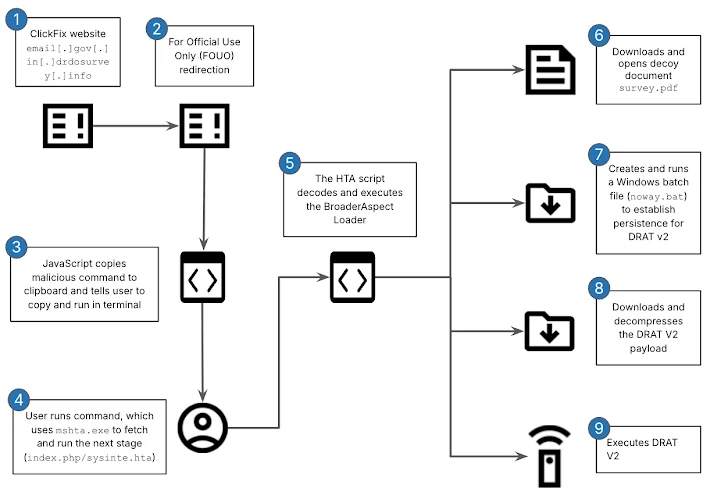

La secuencia de infección documentada por Recorded Future aprovecha un enfoque de estilo ClickFix que falsifica el portal oficial de comunicados de prensa del Ministerio de Defensa de la India para dejar caer una versión de DRAT basada en .NET a una nueva variante compilada en Delphi.

El sitio web falsificado tiene un enlace activo que, al hacer clic, inicia una secuencia de infección que copia subrepticiamente un comando malicioso en el portapapeles de la máquina e insta a la víctima a pegarlo y ejecutarlo lanzando un intérprete de comandos.

Esto provoca la recuperación de un archivo de aplicación HTML (HTA) de un servidor externo («trade4wealth[.]in»), que se ejecuta mediante mshta.exe para lanzar un cargador llamado BroaderAspect. El cargador se encarga de descargar y lanzar un PDF señuelo, configurar la persistencia mediante cambios en el Registro de Windows, y descargar y ejecutar DRAT V2 desde el mismo servidor.

DRAT V2 añade un nuevo comando para la ejecución arbitraria de comandos shell, lo que mejora su flexibilidad tras la explotación. También ofusca sus direcciones IP C2 utilizando codificación Base64 y actualiza su protocolo TCP personalizado iniciado por el servidor para admitir la entrada de comandos tanto en ASCII como en Unicode. Sin embargo, el servidor sólo responde en ASCII. El DRAT original requiere Unicode tanto para la entrada como para la salida.

"En comparación con su predecesor, DRAT V2 reduce la ofuscación de cadenas manteniendo la mayoría de las cabeceras de comandos en texto plano, lo que probablemente prioriza la fiabilidad del análisis sobre la ocultación", afirma Recorded Future. "DRAT V2 carece de técnicas avanzadas de anti-análisis y se basa en métodos básicos de infección y persistencia, por lo que es detectable a través de análisis estáticos y de comportamiento."

Otras capacidades conocidas le permiten realizar una amplia gama de acciones en hosts comprometidos, incluyendo la realización de reconocimientos, la carga de cargas útiles adicionales y la filtración de datos.

"Estas funciones proporcionan a TAG-140 un control persistente y flexible sobre el sistema infectado y permiten una actividad de post-explotación tanto automatizada como interactiva sin requerir el despliegue de herramientas auxiliares de malware", dijo la compañía.

"DRAT V2 parece ser otra adición modular en lugar de una evolución definitiva, lo que refuerza la probabilidad de que TAG-140 persista en la rotación de RATs a través de campañas para oscurecer las firmas y mantener la flexibilidad operativa."

Fuente: thehackernews.com