El grupo de hackers rusos Winter Vivern ha estado explotando el zero-day de Roundcube Webmail en ataques dirigidos a entidades gubernamentales y grupos de reflexión europeos desde al menos el 11 de octubre.

El equipo de desarrollo de Roundcube ha publicado actualizaciones de seguridad que corrigen la vulnerabilidad Stored Cross-Site Scripting (XSS) (CVE-2023-5631) de la que informaron investigadores de ESET el 16 de octubre.

Estos parches de seguridad se publicaron cinco días después de que la empresa eslovaca de ciberseguridad detectara que los actores de amenazas rusos utilizaban el día cero en ataques reales.

Según los hallazgos de ESET, el grupo de ciberespionaje (también conocido como TA473) utilizaba mensajes de correo electrónico HTML que contenían documentos SVG cuidadosamente diseñados para inyectar de forma remota código JavaScript arbitrario.

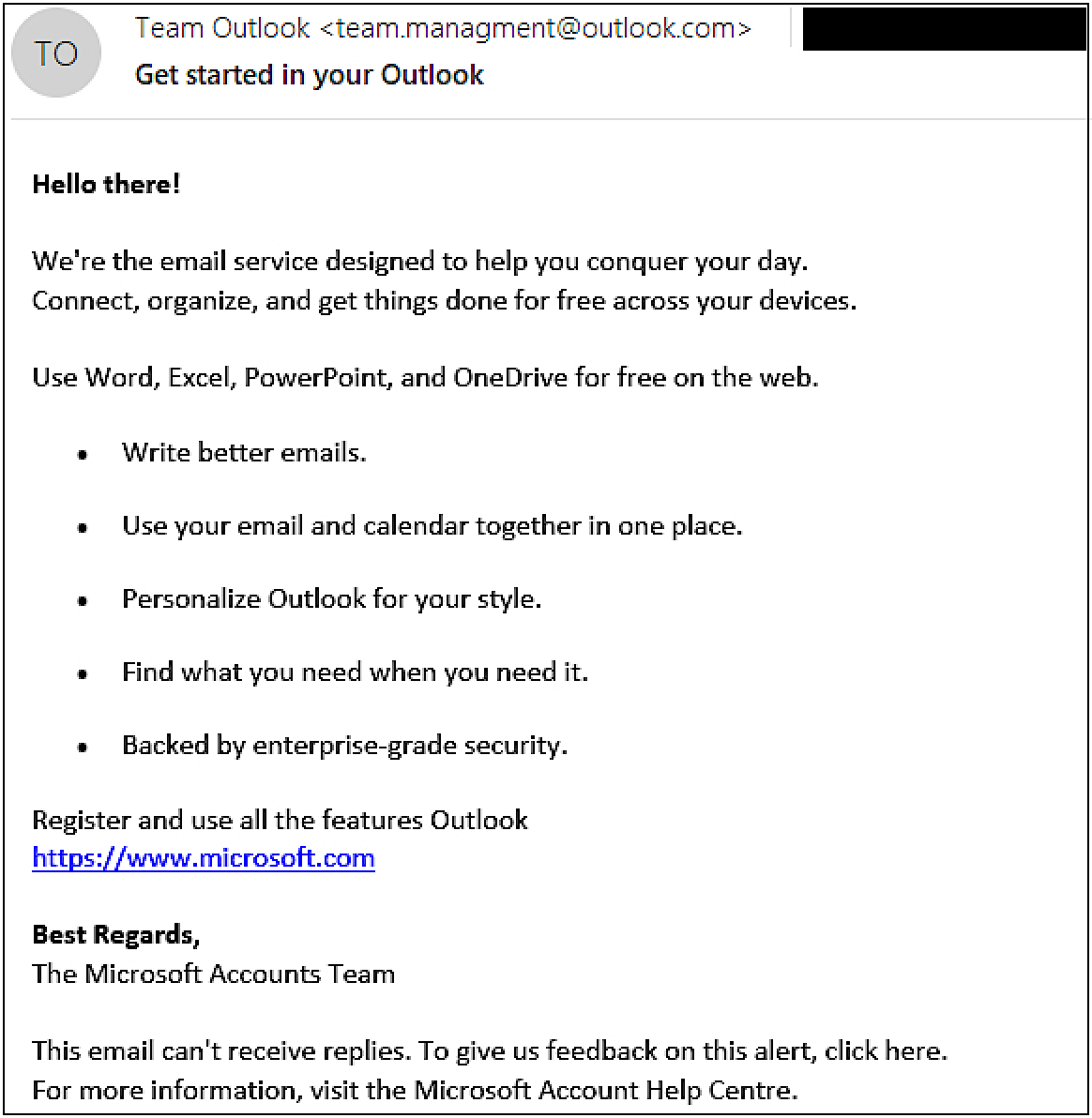

Sus mensajes de phishing se hacían pasar por el equipo de Outlook e intentaban engañar a las víctimas potenciales para que abrieran correos electrónicos maliciosos, activando automáticamente una carga útil de primera etapa que explotaba la vulnerabilidad del servidor de correo electrónico Roundcube.

La carga útil final de JavaScript lanzada en los ataques ayudó a los actores maliciosos a recopilar y robar correos electrónicos de servidores de correo web comprometidos.

"Al enviar un mensaje de correo electrónico especialmente diseñado, los atacantes pueden cargar código JavaScript arbitrario en el contexto de la ventana del navegador del usuario de Roundcube. No se requiere ninguna intervención manual aparte de ver el mensaje en un navegador web", dijo ESET.

"El payload JavaScript final [...] es capaz de listar carpetas y correos electrónicos en la cuenta Roundcube actual, y de exfiltrar mensajes de correo electrónico al servidor C&C".

Ejemplo de correo electrónico de phishing Roundcube (ESET)

Detectado por primera vez en abril de 2021, Winter Vivern ha llamado la atención por sus ataques deliberados contra entidades gubernamentales de todo el mundo, incluidos países como India, Italia, Lituania, Ucrania y el Vaticano.

Según los investigadores de SentinelLabs, los objetivos del grupo coinciden estrechamente con los intereses de los gobiernos de Bielorrusia y Rusia.

Winter Vivern ha estado atacando activamente servidores de correo electrónico Zimbra y Roundcube propiedad de organizaciones gubernamentales desde al menos 2022.

Estos ataques incluyeron la explotación de la vulnerabilidad Roundcube XSS (CVE-2020-35730) entre agosto y septiembre de 2023, según los datos de telemetría de ESET.

Cabe destacar que esta misma vulnerabilidad fue explotada por hackers rusos de inteligencia militar APT28 afiliados a la Dirección Principal de Inteligencia del Estado Mayor de Rusia (GRU) para comprometer servidores de correo electrónico Roundcube pertenecientes al gobierno ucraniano.

Los ciberespías rusos también explotaron la vulnerabilidad XSS CVE-2022-27926 de Zimbra en ataques contra países de la OTAN para robar correos electrónicos pertenecientes a funcionarios, gobiernos y personal militar de la OTAN.

"Winter Vivern ha intensificado sus operaciones utilizando una vulnerabilidad de día cero en Roundcube. Anteriormente, utilizaba vulnerabilidades conocidas en Roundcube y Zimbra, de las que existen pruebas de concepto en línea", afirma ESET.

"El grupo es una amenaza para los gobiernos en Europa debido a su persistencia, la ejecución muy regular de campañas de phishing, y porque un número significativo de aplicaciones orientadas a Internet no se actualizan regularmente a pesar de que se sabe que contienen vulnerabilidades."

Fuente: bleepingcomputer