Los cazadores de amenazas están llamando la atención sobre una nueva campaña que ha tenido como objetivo los dispositivos cortafuegos Fortinet FortiGate con interfaces de gestión expuestas en la Internet pública.

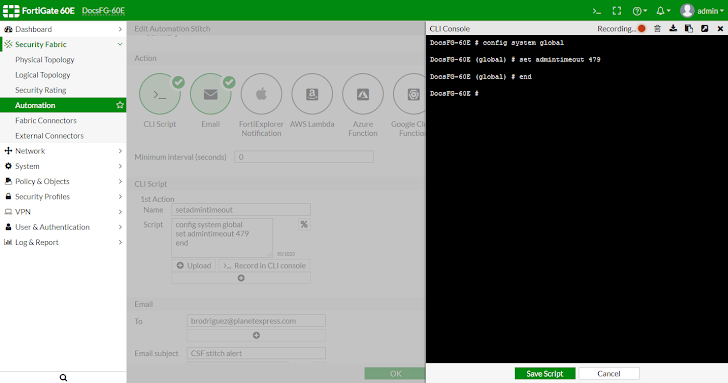

«La campaña incluía inicios de sesión administrativos no autorizados en interfaces de gestión de cortafuegos, creación de nuevas cuentas, autenticación SSL VPN a través de esas cuentas y otros cambios de configuración», afirma la empresa de ciberseguridad Arctic Wolf en un análisis publicado la semana pasada.

Se cree que la actividad maliciosa comenzó a mediados de noviembre de 2024, con actores de amenazas desconocidos que obtuvieron acceso no autorizado a las interfaces de gestión de los firewalls afectados para alterar las configuraciones y extraer credenciales utilizando DCSync.

El vector de acceso inicial exacto no se conoce actualmente, aunque se ha evaluado con «alta confianza» que es probable que sea impulsado por la explotación de una vulnerabilidad de día cero dada la «línea de tiempo comprimida a través de las organizaciones afectadas, así como las versiones de firmware afectadas.»

Las versiones de firmware de los dispositivos afectados oscilaban entre la 7.0.14 y la 7.0.16, publicadas en febrero y octubre de 2024 respectivamente.

Se ha observado que la campaña ha pasado por cuatro fases de ataque distintas que comenzaron en torno al 16 de noviembre de 2024, lo que ha permitido a los ciberdelincuentes pasar del escaneado de vulnerabilidades y el reconocimiento a los cambios de configuración y el movimiento lateral.

«Lo que destaca de estas actividades, en contraste con las actividades legítimas de cortafuegos, es el hecho de que hicieron un amplio uso de la interfaz jsconsole desde un puñado de direcciones IP inusuales», afirman los investigadores de Arctic Wolf.

«Dadas las sutiles diferencias en la artesanía y la infraestructura entre las intrusiones, es posible que múltiples individuos o grupos hayan estado involucrados en esta campaña, pero el uso de jsconsole fue un hilo común en todos los casos.»

En resumen, los atacantes accedieron a las interfaces de gestión del cortafuegos para realizar cambios de configuración, incluida la modificación de la configuración de salida de «estándar» a «más», como parte de los primeros esfuerzos de reconocimiento, antes de realizar cambios más amplios para crear nuevas cuentas de superadministrador a principios de diciembre de 2024.

Estas cuentas de superadministrador recién creadas se habrían utilizado posteriormente para configurar hasta seis nuevas cuentas de usuario locales por dispositivo y añadirlas a grupos existentes que habían sido creados previamente por las organizaciones víctimas para el acceso a VPN SSL. En otros incidentes, se secuestraron cuentas existentes y se añadieron a grupos con acceso a VPN.

«También se observó a los actores de amenazas creando nuevos portales SSL VPN a los que añadían cuentas de usuario directamente», señaló Arctic Wolf. «Tras realizar los cambios necesarios, los actores de la amenaza establecieron túneles VPN SSL con los dispositivos afectados. Todas las direcciones IP cliente de los túneles procedían de un puñado de proveedores de alojamiento VPS.»

La campaña culminó con los adversarios aprovechando el acceso SSL VPN para extraer credenciales para el movimiento lateral utilizando una técnica llamada DCSync. Dicho esto, actualmente no hay visibilidad de sus objetivos finales, ya que fueron purgados de los entornos comprometidos antes de que los ataques pudieran pasar a la siguiente fase.

Para mitigar estos riesgos, es esencial que las organizaciones no expongan sus interfaces de gestión de cortafuegos a Internet y limiten el acceso a usuarios de confianza.

«La victimología en esta campaña no se limitó a ningún sector o tamaño de organización específicos», dijo la compañía. «La diversidad de perfiles de organizaciones víctimas combinada con la aparición de eventos automatizados de inicio/cierre de sesión sugiere que el objetivo era de naturaleza oportunista en lugar de ser deliberada y metódicamente dirigido.»

Fortinet confirma un nuevo zero-day

Fortinet ha publicado detalles de una nueva vulnerabilidad crítica de elusión de autenticación en FortiOS y FortiProxy (CVE-2024-55591, puntuación CVSS: 9,6) que, según afirma, está siendo utilizada para secuestrar cortafuegos y vulnerar redes empresariales.

«Una vulnerabilidad de elusión de autenticación mediante una ruta o canal alternativo [CWE-288] que afecta a FortiOS y FortiProxy puede permitir a un atacante remoto obtener privilegios de superadministrador a través de solicitudes manipuladas al módulo websocket Node.js», dijo la compañía en un aviso publicado el 14 de enero de 2025.

La deficiencia afecta a las siguientes versiones

- FortiOS 7.0.0 a 7.0.16 (Actualización a 7.0.17 o superior)

- FortiProxy 7.0.0 a 7.0.19 (Actualización a 7.0.20 o superior), y

- FortiProxy 7.2.0 a 7.2.12 (Actualización a 7.2.13 o superior).

También dijo que la vulnerabilidad ha sido utilizada como arma por actores de amenazas desconocidos para crear cuentas de administrador y de usuario local, configurar un nuevo grupo de usuarios o añadir usuarios locales recién creados a un grupo de usuarios SSL VPN existente, y hacer cambios en la política de firewall, haciéndose eco de los hallazgos de Arctic Wolf.

Fuente: thehackernews