Un actor de amenazas llamado Matrix ha sido vinculado a una campaña generalizada de denegación de servicio distribuido (DDoS) que aprovecha vulnerabilidades y configuraciones erróneas en dispositivos de Internet de las Cosas (IoT) para incorporarlos en una botnet disruptiva.

Esta operación sirve de ventanilla única para escanear, explotar vulnerabilidades, desplegar malware y montar kits de tienda, mostrando un enfoque hágalo todo usted mismo de los ciberataques , afirma Assaf Morag, director de inteligencia de amenazas de la empresa de seguridad en la nube Aqua.

Hay indicios que sugieren que la operación es obra de un actor lobo solitario, un script kiddie de origen ruso. Los ataques se han dirigido principalmente a direcciones IP situadas en China, Japón y, en menor medida, Argentina, Australia, Brasil, Egipto, India y Estados Unidos.

La ausencia de Ucrania en la huella victimológica indica que los atacantes obedecen exclusivamente a motivaciones financieras, según la empresa de seguridad en la nube.

Las cadenas de ataques se caracterizan por la explotación de fallos de seguridad conocidos, así como de credenciales por defecto o débiles, para obtener acceso a un amplio espectro de dispositivos conectados a Internet, como cámaras IP, DVR, routers y equipos de telecomunicaciones.

También se ha observado al autor de la amenaza aprovechando servidores Telnet, SSH y Hadoop mal configurados, con especial atención a los rangos de direcciones IP asociados a proveedores de servicios en la nube (CSP) como Amazon Web Services (AWS), Microsoft Azure y Google Cloud.

La actividad maliciosa se basa además en una amplia gama de scripts y herramientas disponibles públicamente en GitHub, que en última instancia despliegan el malware de la red de bots Mirai y otros programas relacionados con DDoS en dispositivos y servidores comprometidos.

Esto incluye PYbot, pynet, DiscordGo, Homo Network, un programa JavaScript que implementa un ataque de inundación HTTP/HTTPS y una herramienta que puede desactivar la aplicación Microsoft Defender Antivirus en máquinas Windows.

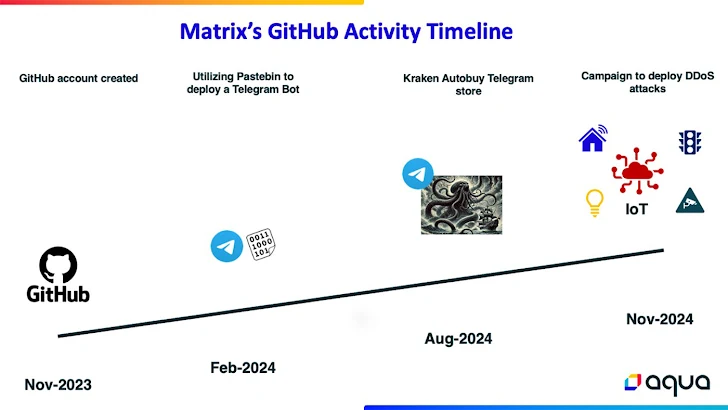

También se ha descubierto que Matrix utiliza una cuenta propia de GitHub que abrió en noviembre de 2023 para montar algunos de los artefactos DDoS utilizados en la campaña.

También se cree que toda la oferta se anuncia como un servicio de DDoS por encargo a través de un bot de Telegram llamado "Kraken Autobuy" que permite a los clientes elegir entre diferentes niveles a cambio de un pago en criptomoneda para llevar a cabo los ataques.

"Esta campaña, aunque no es muy sofisticada, demuestra cómo herramientas accesibles y conocimientos técnicos básicos pueden permitir a los individuos ejecutar un ataque amplio y multifacético sobre numerosas vulnerabilidades y configuraciones erróneas en dispositivos conectados a la red", dijo Morag.

"La simplicidad de estos métodos pone de relieve la importancia de abordar prácticas de seguridad fundamentales, como cambiar las credenciales predeterminadas, asegurar los protocolos administrativos y aplicar actualizaciones de firmware oportunas, para protegerse contra ataques amplios y oportunistas como este."

La revelación se produce mientras NSFOCUS arroja luz sobre una evasiva familia de botnet apodada XorBot que ha estado atacando principalmente cámaras y enrutadores Intelbras de NETGEAR, TP-Link y D-Link desde noviembre de 2023.

"A medida que aumenta el número de dispositivos controlados por esta botnet, los operadores detrás de ella también han comenzado a participar activamente en operaciones rentables, anunciando abiertamente servicios de alquiler de ataques DDoS", dijo la compañía de ciberseguridad, agregando que la botnet se anuncia bajo el apodo Masjesu.

"Al mismo tiempo, mediante la adopción de medios técnicos avanzados como la inserción de código redundante y la ofuscación de firmas de muestra, han mejorado las capacidades defensivas a nivel de archivo, haciendo que su comportamiento de ataque sea más difícil de monitorizar e identificar."

Fuente: thehackernews