Dos familias de malware que sufrieron reveses tras una operación policial coordinada denominada Endgame han reaparecido como parte de nuevas campañas de phishing.

Bumblebee y Latrodectus, ambos cargadores de malware, están diseñados para robar datos personales, además de descargar y ejecutar cargas útiles adicionales en hosts comprometidos.

Rastreado bajo los nombres de BlackWidow, IceNova, Lotus o Unidentified 111, Latrodectus también se considera sucesor de IcedID debido a los solapamientos de infraestructura entre las dos familias de malware. Se ha utilizado en campañas asociadas a dos brokers de acceso inicial (IAB) conocidos como TA577 (alias Water Curupira) y TA578.

En mayo de 2024, una coalición de países europeos declaró haber desmantelado más de 100 servidores vinculados a varias cepas de malware como IcedID (y, por extensión, Latrodectus), SystemBC, PikaBot, SmokeLoader, Bumblebee y TrickBot.

«Aunque Latrodectus no fue mencionado en la operación, también se vio afectado y su infraestructura quedó fuera de línea», señaló el investigador de seguridad de Bitsight João Batista en junio de 2024.

La firma de ciberseguridad Trustwave, en un análisis publicado a principios de este mes, describió a Latrodectus como una «amenaza distinta» que ha recibido un impulso tras la Operación Endgame.

«Aunque inicialmente se vio afectado, Latrodectus se recuperó rápidamente. Sus capacidades avanzadas llenaron el vacío dejado por sus homólogos desactivados, estableciéndose como una amenaza formidable», dijo la compañía de ciberseguridad.

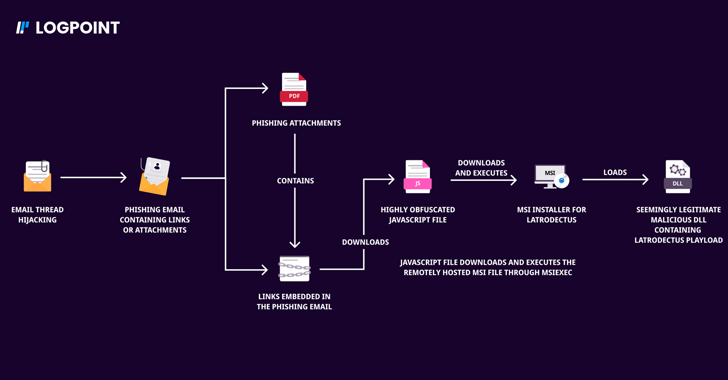

Las cadenas de ataque suelen aprovechar las campañas de malspam, explotando hilos de correo electrónico secuestrados y haciéndose pasar por entidades legítimas como Microsoft Azure y Google Cloud para activar el proceso de despliegue del malware.

La secuencia de infección recientemente observada por Forcepoint y Logpoint sigue la misma ruta, con los mensajes de correo electrónico temáticos de DocuSign que llevan adjuntos PDF que contienen un enlace malicioso o archivos HTML con código JavaScript incrustado que están diseñados para descargar un instalador MSI y un script PowerShell, respectivamente.

Independientemente del método empleado, el ataque culmina con el despliegue de un archivo DLL malicioso que, a su vez, lanza el malware Latrodectus.

«Latrodectus aprovecha una infraestructura más antigua, combinada con un nuevo e innovador método de distribución de malware a los sectores financiero, automovilístico y empresarial», afirma Mayur Sewani, investigador de Forcepoint.

Las campañas en curso de Latrodectus coinciden con el regreso del cargador Bumblebee, que utiliza un archivo ZIP probablemente descargado a través de correos electrónicos de phishing como mecanismo de distribución.

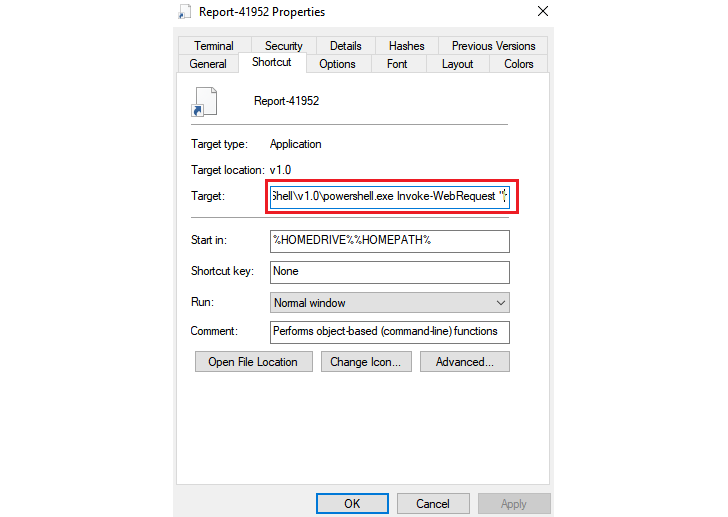

«El archivo ZIP contiene un archivo LNK llamado 'Report-41952.lnk' que, una vez ejecutado, inicia una cadena de eventos para descargar y ejecutar el payload final de Bumblebee en memoria, evitando la necesidad de escribir la DLL en disco», explicó Leandro Fróes, investigador de Netskope.

El archivo LNK está destinado a ejecutar un comando PowerShell para descargar un instalador MSI desde un servidor remoto. Una vez ejecutado, las muestras MSI, que se hacen pasar por instaladores de NVIDIA y Midjourney, sirven de canal para lanzar la DLL de Bumblebee.

«Bumblebee utiliza un enfoque más sigiloso para evitar la creación de otros procesos y evita escribir la carga útil final en el disco», señala Fróes.

«Lo hace utilizando la tabla SelfReg para forzar la ejecución de la función de exportación DllRegisterServer presente en un archivo de la tabla File. La entrada en la tabla SelfReg funciona como clave para indicar qué fichero ejecutar en la tabla File y en nuestro caso era la DLL de la carga útil final.»

Fuente: thehackernews