Investigadores de ciberseguridad han revelado una campaña de malware que utiliza falsos instaladores de software que se hacen pasar por herramientas populares como LetsVPN y QQ Browser para distribuir el framework Winos 4.0.

La campaña, detectada por primera vez por Rapid7 en febrero de 2025, implica el uso de un cargador multietapa residente en memoria llamado Catena.

"Catena utiliza shellcode integrado y lógica de cambio de configuración para instalar cargas útiles como Winos 4.0 totalmente en memoria, eludiendo así las herramientas antivirus tradicionales", explican los investigadores de seguridad Anna ?irokova e Ivan Feigl. "Una vez instalado, se conecta silenciosamente a servidores controlados por el atacante -en su mayoría alojados en Hong Kong- para recibir instrucciones de seguimiento o malware adicional".

Los ataques, como los que han desplegado Winos 4.0 en el pasado, parecen centrarse específicamente en entornos de habla china, y la empresa de ciberseguridad califica la "planificación cuidadosa y a largo plazo" de un actor de amenazas muy capaz.

Trend Micro documentó públicamente por primera vez en junio de 2024 el uso de Winos 4.0 (también conocido como ValleyRAT) en ataques dirigidos a usuarios de habla china mediante archivos maliciosos de instalación de Windows (MSI) para aplicaciones VPN. La actividad ha sido atribuida a un grupo de amenazas que rastrea como Void Arachne, también conocido como Silver Fox.

Las campañas posteriores de distribución del malware han utilizado aplicaciones relacionadas con los juegos, como herramientas de instalación, potenciadores de velocidad y utilidades de optimización, como señuelo para engañar a los usuarios e inducirlos a instalarlo. Otra oleada de ataques detallada en febrero de 2025 se dirigió a entidades de Taiwán a través de correos electrónicos de phishing que simulaban proceder de la Oficina Nacional de Impuestos.

Construido sobre los cimientos de un conocido troyano de acceso remoto llamado Gh0st RAT, Winos 4.0 es un marco malicioso avanzado escrito en C++ que hace uso de un sistema basado en plugins para recopilar datos, proporcionar acceso shell remoto y lanzar ataques distribuidos de denegación de servicio (DDoS).

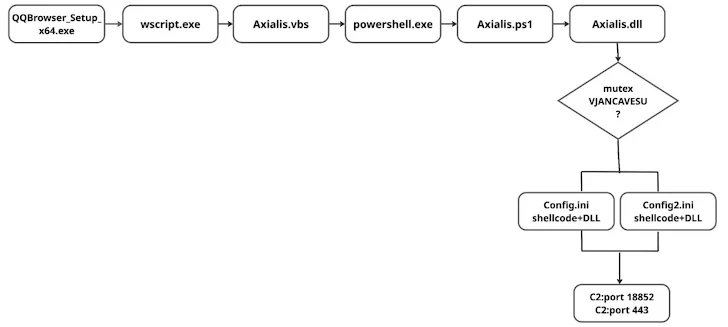

Flujo de infección basado en QQBrowser observado en febrero de 2025

Según Rapid7, todos los artefactos detectados en febrero de 2025 se basaban en instaladores NSIS empaquetados con aplicaciones señuelo firmadas, shellcode incrustado en archivos ".ini" e inyección reflexiva de DLL para mantener de forma encubierta la persistencia en hosts infectados y evitar la detección. Toda la cadena de infección ha recibido el nombre de Catena.

"Hasta ahora, la campaña ha estado activa a lo largo de 2025, mostrando una cadena de infección consistente con algunos ajustes tácticos, lo que apunta a un actor de amenazas capaz y adaptable", afirman los investigadores.

El punto de partida es un instalador NSIS troyanizado que se hace pasar por un instalador de QQ Browser, un navegador web basado en Chromium desarrollado por Tencent, diseñado para distribuir Winos 4.0 utilizando Catena. El malware se comunica con la infraestructura de mando y control (C2) codificada mediante el puerto TCP 18856 y el puerto HTTPS 443.

La persistencia en el host se consigue registrando tareas programadas que se ejecutan semanas después del ataque inicial. Aunque el malware incluye una comprobación explícita para buscar configuraciones de idioma chino en el sistema, sigue adelante con la ejecución incluso si no es el caso.

Esto indica que se trata de una función inacabada y que se espera que se implemente en iteraciones posteriores del malware. Dicho esto, Rapid7 dijo que identificó en abril de 2025 un "cambio táctico" que no sólo cambió algunos de los elementos de la cadena de ejecución de Catena, sino que también incorporó características para evadir la detección antivirus.

En la secuencia de ataque renovada, el instalador NSIS se hace pasar por un archivo de instalación de LetsVPN y ejecuta un comando PowerShell que añade exclusiones de Microsoft Defender para todas las unidades (de C:\ a Z:\). A continuación, deja caer cargas útiles adicionales, incluyendo un ejecutable que toma una instantánea de los procesos en ejecución y comprueba si hay procesos relacionados con 360 Total Security, un producto antivirus desarrollado por el proveedor chino Qihoo 360.

El binario está firmado con un certificado caducado emitido por VeriSign y supuestamente pertenece a Tencent Technology (Shenzhen). Era válido desde 2018-10-11 hasta 2020-02-02. La principal responsabilidad del ejecutable es cargar reflexivamente un archivo DLL que, a su vez, se conecta a un servidor C2 ("134.122.204[.]11:18852" o "103.46.185[.]44:443") para descargar y ejecutar Winos 4.0.

"Esta campaña muestra una operación de malware bien organizada y centrada regionalmente que utiliza instaladores NSIS troyanizados para soltar silenciosamente el stager Winos 4.0", afirman los investigadores.

"Se apoya en gran medida en cargas útiles residentes en memoria, carga DLL reflexiva y software señuelo firmado con certificados legítimos para evitar que salten las alarmas. Los solapamientos de infraestructuras y los objetivos basados en el idioma apuntan a vínculos con Silver Fox APT, con actividad probablemente dirigida a entornos de habla china."

Fuente: thehackernews