El actor de amenaza conocido como TA558 ha sido atribuido a una nueva campaņa masiva de phishing dirigida a una amplia gama de sectores en América Latina con el objetivo de desplegar Venom RAT.

Los ataques apuntaron principalmente a verticales de hotelería, viajes, comercio, finanzas, manufactura, industria y gobierno en Espaņa, México, Estados Unidos, Colombia, Portugal, Brasil, República Dominicana y Argentina.

Activo desde al menos 2018, TA558 tiene un historial de atacar entidades en la región de LATAM para entregar una variedad de malware como Loda RAT, Vjw0rm y Revenge RAT.

La última cadena de infección, según el investigador de Perception Point Idan Tarab, aprovecha los correos electrónicos de phishing como vector de acceso inicial para soltar Venom RAT, una bifurcación de Quasar RAT que viene con capacidades para recolectar datos confidenciales y comandar sistemas de forma remota.

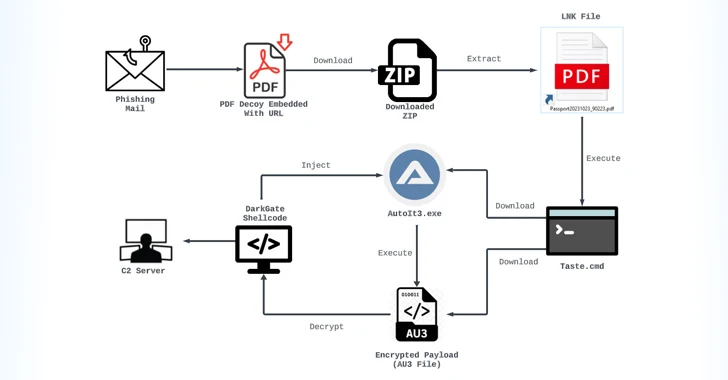

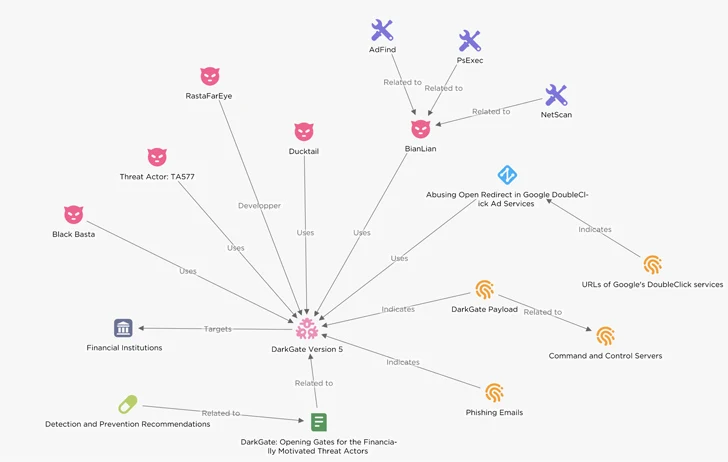

La revelación se produce en un momento en el que se ha observado que las amenazas utilizan cada vez más el cargador de malware DarkGate tras el desmantelamiento de QakBot el aņo pasado por parte de las fuerzas de seguridad para atacar instituciones financieras en Europa y Estados Unidos.

"Los grupos de ransomware utilizan DarkGate para crear un punto de apoyo inicial y desplegar varios tipos de malware en redes corporativas", seņaló Arda Büyükkaya, investigadora de EclecticIQ.

"Estos incluyen, entre otros, ladrones de información, ransomware y herramientas de gestión remota. El objetivo de estos actores de amenazas es aumentar el número de dispositivos infectados y el volumen de datos exfiltrados de una víctima."

También sigue a la aparición de campaņas de publicidad maliciosa diseņadas para distribuir programas maliciosos como FakeUpdates (también conocido como SocGholish), Nitrogen y Rhadamanthys.

A principios de este mes, la empresa israelí de seguridad publicitaria GeoEdge reveló que un conocido grupo de publicidad maliciosa rastreado como ScamClub "ha cambiado su enfoque hacia los ataques de publicidad maliciosa de vídeo, lo que ha dado lugar a un aumento en los volúmenes de redireccionamiento forzado VAST desde el 11 de febrero de 2024".

Los ataques consisten en el uso malintencionado de las etiquetas Video Ad Serving Templates (VAST) -que se utilizan para la publicidad en vídeo- para redirigir a los usuarios desprevenidos a páginas fraudulentas o estafadoras, pero sólo si se superan con éxito determinadas técnicas de fingerprinting del lado del cliente y del servidor.

La mayoría de las víctimas se encuentran en Estados Unidos (60,5%), seguidas de Canadá (7,2%), Reino Unido (4,8%), Alemania (2,1%) y Malasia (1,7%), entre otros.

Fuente: thehackernews