La banda de ransomware NoName lleva más de tres años intentando labrarse una reputación dirigiéndose a pequeñas y medianas empresas de todo el mundo con sus cifradores y ahora podría estar trabajando como afiliada de RansomHub.

La banda utiliza herramientas personalizadas conocidas como la familia de malware Spacecolon, y las despliega tras obtener acceso a una red mediante métodos de fuerza bruta, así como explotando vulnerabilidades antiguas como EternalBlue (CVE-2017-0144) o ZeroLogon (CVE-2020-1472).

En ataques más recientes, NoName utiliza el ransomware ScRansom, que sustituyó al cifrador Scarab. Además, el actor de la amenaza trató de hacerse un nombre experimentando con el constructor filtrado del ransomware LockBit 3.0, creando un sitio similar de filtración de datos y utilizando notas de rescate similares.

El ransomware ScRansom

La empresa de ciberseguridad ESET sigue la pista de la banda NoName como CosmicBeetle y ha estado rastreando sus actividades desde 2023, con la aparición de ScRansom, un malware de encriptación de archivos basado en Delphi.

En un informe publicado hoy, los investigadores señalan que, aunque ScRansom (parte de la familia de malware Spacecolon) no es tan sofisticado como otras amenazas del panorama del ransomware, es una amenaza que sigue evolucionando.

El malware admite el cifrado parcial con diferentes modos de velocidad para permitir a los atacantes cierta versatilidad, y también cuenta con un modo «BORRAR» que sustituye el contenido de los archivos por un valor constante, haciéndolos irrecuperables.

ScRansom puede cifrar archivos en todas las unidades de disco, incluidas las fijas, remotas y extraíbles, y permite al operador determinar qué extensiones de archivo atacar a través de una lista personalizable.

Antes de lanzar el cifrador, ScRansom mata una lista de procesos y servicios en el host de Windows, incluyendo Windows Defender, Volume Shadow Copy, SVCHost, RDPclip, LSASS y procesos asociados con herramientas de VMware.

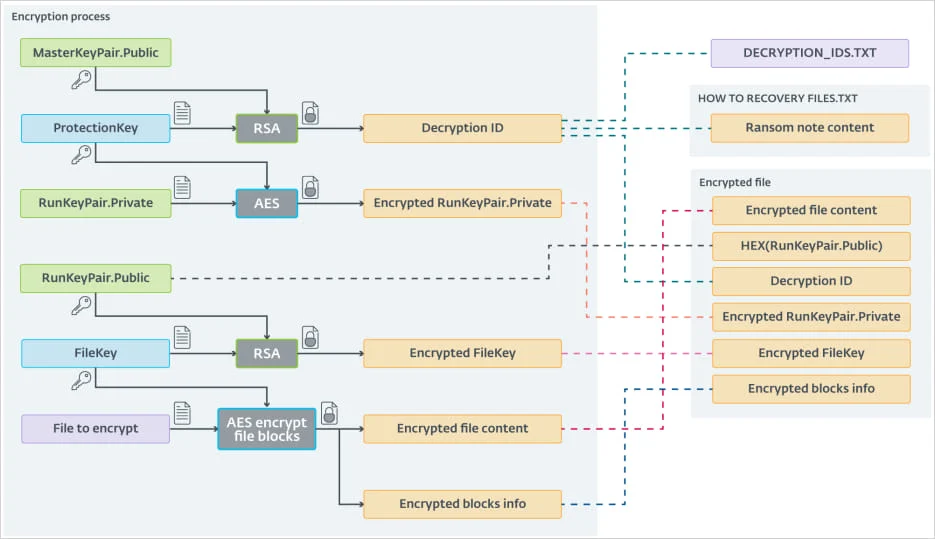

ESET señala que el esquema de cifrado de ScRansom es bastante complicado, utilizando una combinación de AES-CTR-128 y RSA-1024, y una clave AES adicional generada para proteger la clave pública.

Esquema de cifrado de ScRansom

Fuente: ESET

Sin embargo, el proceso de varios pasos que implica múltiples intercambios de claves a veces introduce errores que pueden hacer que no se descifren los archivos aunque se utilicen las claves correctas.

Además, si el ransomware se ejecuta por segunda vez en el mismo dispositivo, o en una red de varios sistemas distintos, se generarán nuevos conjuntos de claves únicas e ID de víctima, lo que hará que el proceso de descifrado sea bastante complejo.

Un caso que destaca ESET es el de una víctima que recibió 31 ID de descifrado y AES ProtectionKeys tras pagar ScRansom, y aún así no pudo recuperar todos los archivos cifrados.

«Este enfoque de descifrado es típico de un actor de amenazas de ransomware inmaduro. Las bandas experimentadas prefieren que su proceso de descifrado sea lo más sencillo posible para aumentar las probabilidades de un descifrado correcto, lo que aumenta su reputación y la probabilidad de que las víctimas paguen.» - ESET

NoName ha estado utilizando la fuerza bruta para obtener acceso a las redes, pero el actor de la amenaza también explota varias vulnerabilidades que es más probable que estén presentes en entornos SMB:

- CVE-2017-0144 (alias EternalBlue),

- CVE-2023-27532 (una vulnerabilidad en un componente de Veeam Backup & Replication)

- CVE-2021-42278 y CVE-2021-42287 (vulnerabilidades de escalada de privilegios de AD) a través de noPac

- CVE-2022-42475 (una vulnerabilidad en FortiOS SSL-VPN)

- CVE-2020-1472 (también conocido como Zerologon)

Un informe reciente de Pure7, una empresa de ciberseguridad de Turquía, también menciona que CVE-2017-0290 también se ha explotado en ataques NoName a través de un archivo por lotes (DEF1.bat) que realiza cambios en el Registro de Windows para desactivar funciones, servicios o tareas de Windows Defender.

NoName despliega herramientas RansomHub

El ascenso de NoName al estatus de afiliado de RansomHub fue precedido por una serie de movimientos que mostraban la dedicación de la banda al negocio del ransomware. Dado que ScRansom no era un nombre establecido en la escena, la banda decidió adoptar un enfoque diferente para aumentar su visibilidad.

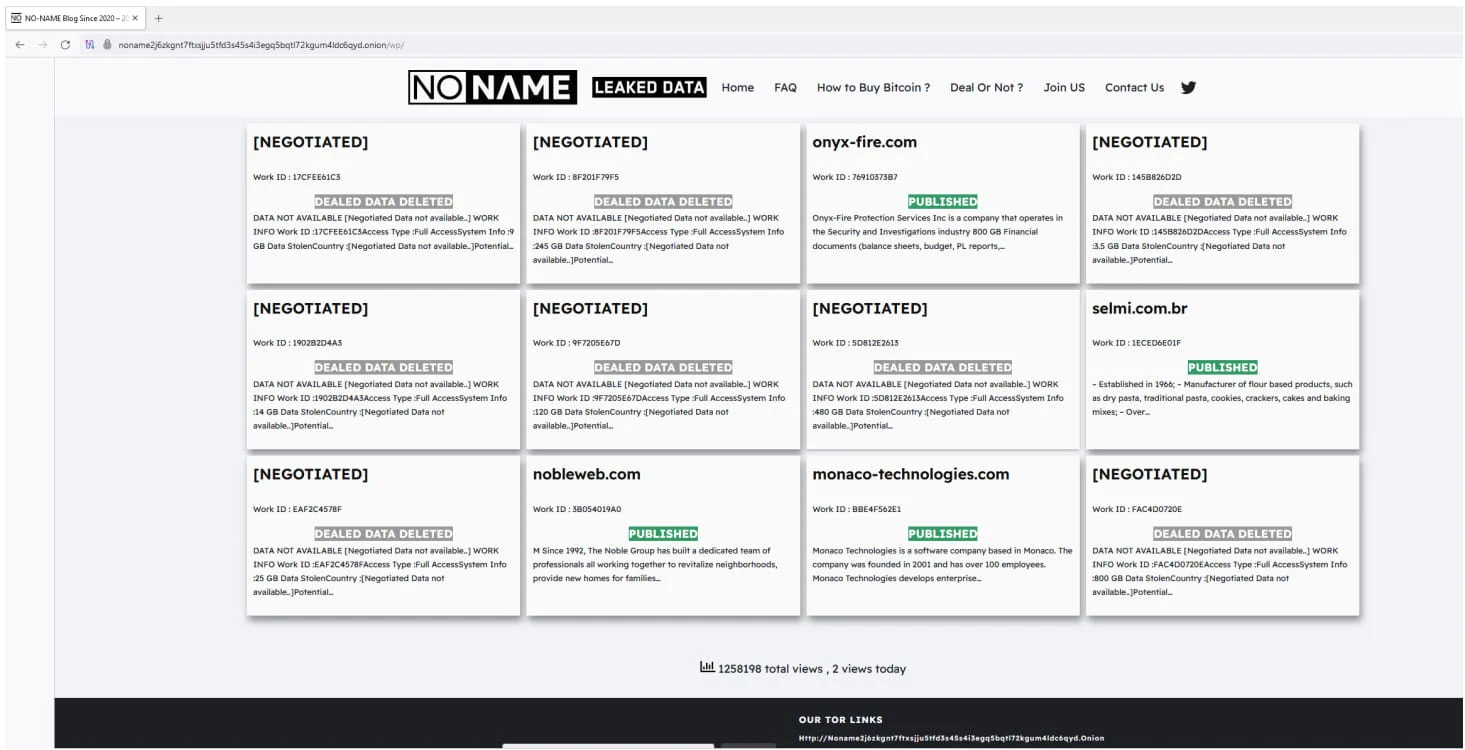

En septiembre de 2023, CosmicBeetle creó un sitio de extorsión en la web oscura llamado «NONAME», que era una copia modificada del sitio de fuga de datos (DLS) de LockBit que incluía víctimas realmente comprometidas por LockBit, no por ScRansom, según descubrieron los investigadores tras comprobar varios servicios de seguimiento de DLS.

El portal de la marca NONAME

Fuente: ESET

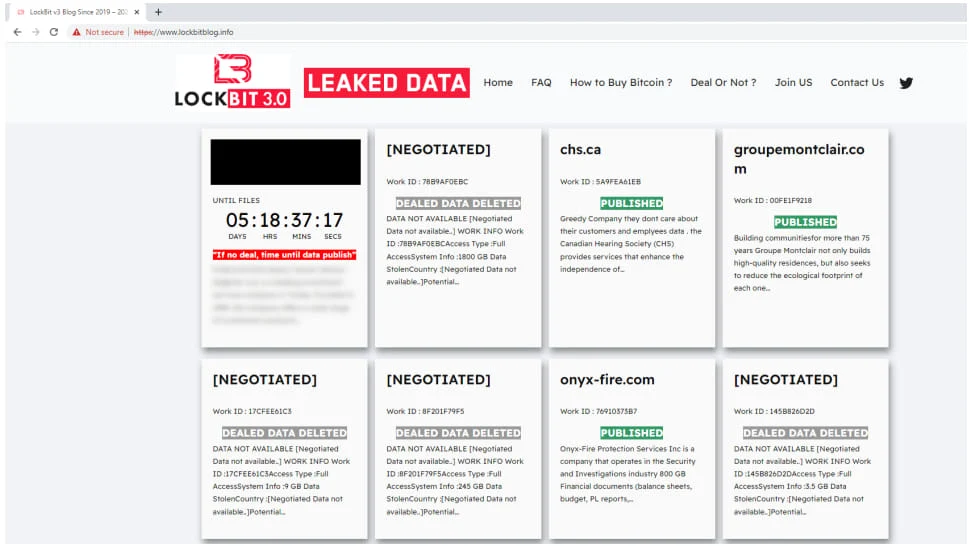

En noviembre de 2023, el actor de la amenaza intensificó sus esfuerzos de suplantación registrando el dominio lockbitblog[.]info y marcando el DLS con el tema y el logotipo de LockBit.

Clon LockBit 3.0 sitio operado por CosmicBeetle

Fuente: ESET

Los investigadores también descubrieron algunos ataques recientes en los que se desplegó una muestra de LockBit, pero la nota de rescate tenía un ID de víctima que ya habían vinculado a CosmicBeetle. Además, el conjunto de herramientas del incidente coincidía con el malware atribuido al actor de la amenaza CosmicBeetle/NoName.

«Utilizar constructores filtrados es una práctica común para las bandas de ransomware inmaduras. Les permite abusar de la marca de sus competidores bien establecidos a la vez que les proporciona una muestra de ransomware que suele funcionar correctamente» - ESET.

Mientras investigaban un incidente de ransomware que comenzó a principios de junio con un despliegue fallido de ScRansom, los investigadores de ESET descubrieron que el actor de la amenaza ejecutó en la misma máquina menos de una semana después el EDR killer de RansomHub, una herramienta que permite escalar privilegios y desactivar agentes de seguridad desplegando un controlador legítimo y vulnerable en los dispositivos objetivo.

Dos días después, el 10 de junio, los hackers ejecutaron el ransomware de RansomHub en la máquina comprometida.

Los investigadores destacan el método de extracción del EDR killer, típico de CosmicBeetle y no de un afiliado de RansomHub.

Dado que no hay filtraciones públicas del código de RansomHub o de su constructor, los investigadores de ESET «creen con mediana confianza que CosmicBeetle se inscribió como un nuevo afiliado de RansomHub.»

Aunque la afiliación con RanssomHub no es segura, ESET afirma que el cifrador ScRansom está en desarrollo activo. Combinado con el cambio de ScRansom a LockBit, indica que CosmicBeetle no da señales de rendirse.

Fuente: bleepingcomputer