Los clientes de banca corporativa italianos son el objetivo de una campaña de fraude financiero en curso que ha estado aprovechando un nuevo kit de herramientas de inyección web llamado drIBAN desde al menos 2019.

"El objetivo principal de las operaciones de fraude drIBAN es infectar estaciones de trabajo Windows dentro de entornos corporativos tratando de alterar las transferencias bancarias legítimas realizadas por las víctimas cambiando el beneficiario y transfiriendo dinero a una cuenta bancaria ilegítima", dijeron los investigadores de Cleafy Federico Valentini y Alessandro Strino.

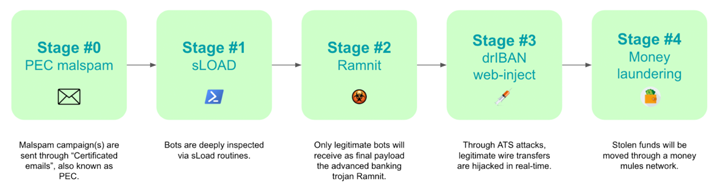

Las cuentas bancarias, según la empresa italiana de ciberseguridad, están controladas por los propios autores de la amenaza o por sus afiliados, que se encargan de blanquear los fondos robados.

El uso de inyecciones web es una táctica probada que permite a los programas maliciosos inyectar scripts personalizados en el lado del cliente mediante un ataque de hombre en el navegador (MitB) e interceptar el tráfico hacia y desde el servidor.

Las transacciones fraudulentas suelen realizarse mediante una técnica denominada Sistema de Transferencia Automatizada (ATS), capaz de eludir los sistemas antifraude implantados por los bancos e iniciar transferencias no autorizadas desde el propio ordenador de la víctima.

Con el paso de los años, los operadores de drIBAN se han vuelto más hábiles a la hora de evitar la detección y desarrollar estrategias eficaces de ingeniería social, además de afianzarse durante largos periodos en las redes bancarias de las empresas.

Según Cleafy, 2021 fue el año en que la clásica operación de "troyano bancario" evolucionó hasta convertirse en una amenaza persistente avanzada. Además, hay indicios de que el grupo de actividad se solapa con una campaña de 2018 montada por un actor rastreado por Proofpoint como TA554 dirigida a usuarios de Canadá, Italia y el Reino Unido.

La cadena de ataque comienza con un correo electrónico certificado (o correo electrónico PEC) en un intento de dar a las víctimas una falsa sensación de seguridad. Estos correos electrónicos de phishing contienen un archivo ejecutable que actúa como descargador de un malware llamado sLoad (también conocido como Starslord loader).

sLoad, un cargador de PowerShell, es una herramienta de reconocimiento que recopila y extrae información del host comprometido, con el fin de evaluar el objetivo y soltar una carga útil más significativa como Ramnit si el objetivo se considera rentable.

Esta "fase de enriquecimiento" puede durar días o semanas, dependiendo del número de máquinas infectadas", señala Cleafy. "Se exfiltrarán datos adicionales para que la botnet resultante sea cada vez más sólida y consistente".

Fuente: thehackernews