Las empresas de ciberseguridad advierten de un aumento del abuso del servicio gratuito TryCloudflare de Clouflare para la distribución de malware.

La actividad, documentada tanto por eSentire como por Proofpoint, implica el uso de TryCloudflare para crear un túnel de un solo uso que actúa como conducto para retransmitir tráfico desde un servidor controlado por el atacante a una máquina local a través de la infraestructura de Cloudflare.

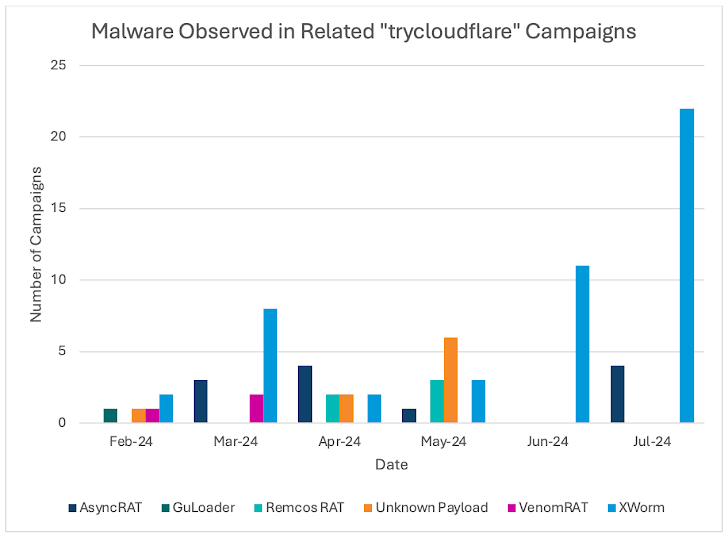

Se han observado cadenas de ataque que aprovechan esta técnica para distribuir una combinación de familias de malware como AsyncRAT, GuLoader, PureLogs Stealer, Remcos RAT, Venom RAT y XWorm.

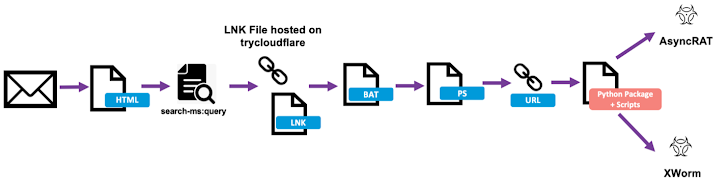

El vector de acceso inicial es un correo electrónico de phishing que contiene un archivo ZIP, que incluye un archivo de acceso directo URL que lleva al destinatario del mensaje a un archivo de acceso directo de Windows alojado en un servidor WebDAV proxy TryCloudflare.

El archivo de acceso directo, a su vez, ejecuta secuencias de comandos por lotes de siguiente etapa responsables de recuperar y ejecutar cargas útiles Python adicionales, al tiempo que muestra un documento PDF señuelo alojado en el mismo servidor WebDAV para mantener el engaño.

"Estos scripts ejecutaban acciones como el lanzamiento de documentos PDF señuelo, la descarga de cargas maliciosas adicionales y el cambio de los atributos de los archivos para evitar su detección", señala eSentire.

"Un elemento clave de su estrategia fue el uso de syscalls directas para eludir las herramientas de monitorización de seguridad, descifrar capas de shellcode y desplegar la inyección de cola Early Bird APC para ejecutar código de forma sigilosa y evadir la detección de forma eficaz."

Según Proofpoint, los señuelos de phishing están escritos en inglés, francés, español y alemán, y los volúmenes de correo electrónico oscilan entre cientos y decenas de miles de mensajes dirigidos a organizaciones de todo el mundo. Los temas abarcan una amplia gama de asuntos, como facturas, solicitudes de documentos, entregas de paquetes e impuestos.

La campaña, aunque se atribuye a un grupo de actividades relacionadas, no se ha vinculado a un actor o grupo de amenazas específico, pero el proveedor de seguridad de correo electrónico consideró que tenía una motivación financiera.

La explotación de TryCloudflare con fines maliciosos se registró por primera vez el año pasado, cuando Sysdig descubrió una campaña de cryptojacking y proxyjacking apodada LABRAT que utilizaba como arma un fallo crítico ya parcheado en GitLab para infiltrarse en objetivos y ocultar sus servidores de mando y control (C2) utilizando túneles de Cloudflare.

Además, el uso de WebDAV y Server Message Block (SMB) para el almacenamiento y la entrega de cargas útiles exige que las empresas restrinjan el acceso a servicios externos de intercambio de archivos únicamente a servidores conocidos y permitidos.

"El uso de túneles Cloudflare proporciona a los actores de la amenaza una forma de utilizar la infraestructura temporal para escalar sus operaciones, proporcionando flexibilidad para crear y eliminar instancias de manera oportuna", dijeron los investigadores de Proofpoint Joe Wise y Selena Larson.

"Esto dificulta la labor de los defensores y las medidas de seguridad tradicionales, como confiar en listas de bloqueo estáticas. Las instancias temporales de Cloudflare permiten a los atacantes un método de bajo coste para montar ataques con scripts de ayuda, con una exposición limitada a los esfuerzos de detección y desmantelamiento."

Los hallazgos se producen cuando el Proyecto Spamhaus pidió a Cloudflare que revisara sus políticas antiabuso tras la explotación de sus servicios por parte de los ciberdelincuentes para enmascarar acciones maliciosas y mejorar su seguridad operativa mediante lo que se denomina "living-off-trusted-services" (LoTS).

Afirmó que "observa a delincuentes que trasladan sus dominios, que ya figuran en la DBL, a Cloudflare para disfrazar el backend de su operación, ya se trate de dominios spamvertizados, phishing o algo peor".

Fuente: thehackernews