La Agencia de Ciberseguridad y Seguridad de Infraestructuras de EE.UU. (CISA) incluyó el martes un fallo de seguridad que afecta al núcleo de Linux en su catálogo de Vulnerabilidades Explotadas Conocidas (KEV), afirmando que ha sido explotado activamente en la naturaleza.

La vulnerabilidad, CVE-2023-0386 (puntuación CVSS: 7,8), es un error de propiedad inadecuada en el kernel de Linux que podría ser explotado para escalar privilegios en sistemas susceptibles. Fue parcheado a principios de 2023.

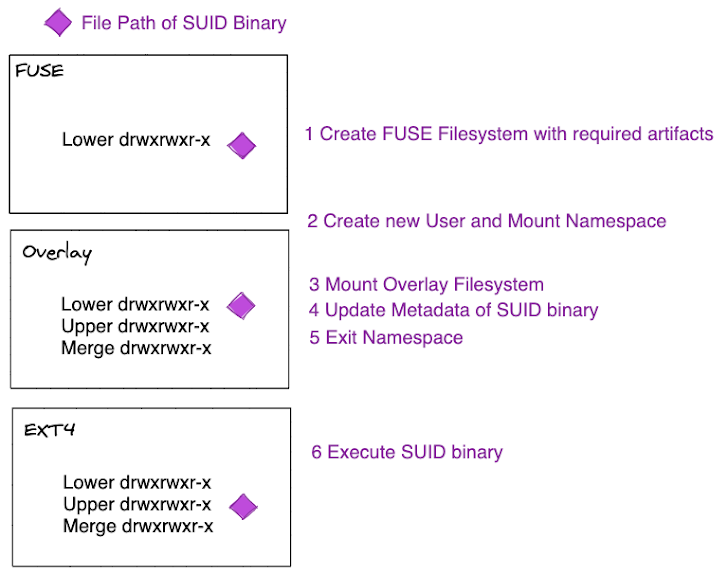

"El kernel de Linux contiene una vulnerabilidad de gestión de propiedad inadecuada, donde se encontró acceso no autorizado a la ejecución del archivo setuid con capacidades en el subsistema OverlayFS del kernel de Linux en la forma en que un usuario copia un archivo con capacidades de un montaje nosuid a otro montaje", dijo la agencia.

"Este fallo de mapeo de uid permite a un usuario local escalar sus privilegios en el sistema".

Actualmente se desconoce cómo se está explotando el fallo de seguridad in the wild. En un informe publicado en mayo de 2023, Datadog dijo que la vulnerabilidad es trivial de explotar y que funciona engañando al kernel para que cree un binario SUID propiedad de root en una carpeta como "/tmp" y lo ejecute.

"CVE-2023-0386 radica en el hecho de que cuando el kernel copiaba un archivo del sistema de archivos de superposición al directorio ?superior?, no comprobaba si el usuario/grupo propietario de este archivo estaba mapeado en el espacio de nombres del usuario actual", dijo la compañía.

"Esto permite a un usuario sin privilegios pasar de contrabando un binario SUID de un directorio ?inferior? al directorio ?superior?, utilizando OverlayFS como intermediario".

Ese mismo año, la empresa de seguridad en la nube Wiz detalló dos vulnerabilidades de seguridad apodadas GameOver(lay) (CVE-2023-32629 y CVE-2023-2640) que afectaban a sistemas Unix y tenían consecuencias similares a las de CVE-2023-0386.

"Estos fallos permiten la creación de ejecutables especializados que, tras su ejecución, otorgan la capacidad de escalar privilegios a root en la máquina afectada", señalaron los investigadores de Wiz.

Los organismos del Poder Ejecutivo Civil Federal (FCEB) deben aplicar los parches necesarios antes del 8 de julio de 2025 para proteger sus redes contra las amenazas activas.

Fuente: thehackernews.