La Agencia de Ciberseguridad y Seguridad de Infraestructuras (CISA) de EE.UU. añadió el martes un fallo de alta gravedad que afecta a Microsoft SharePoint al catálogo de Vulnerabilidades Explotadas Conocidas (KEV), citando pruebas de explotación activa.

La vulnerabilidad, rastreada como CVE-2024-38094 (puntuación CVSS: 7,2), se ha descrito como una vulnerabilidad de deserialización que afecta a SharePoint y que podría dar lugar a la ejecución remota de código.

"Un atacante autenticado con permisos de Site Owner puede utilizar la vulnerabilidad para inyectar código arbitrario y ejecutarlo en el contexto de SharePoint Server", dijo Microsoft en una alerta sobre el fallo.

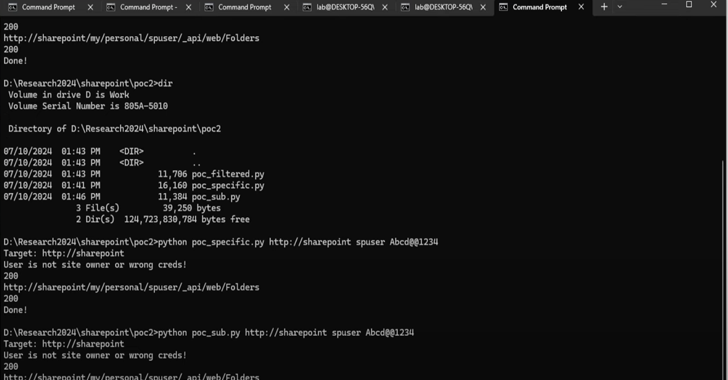

Los parches para el defecto de seguridad fueron publicados por Redmond como parte de sus actualizaciones del martes de parches de julio de 2024. El riesgo de explotación se ve agravado por el hecho de que los exploits de prueba de concepto (PoC) para el fallo están disponibles en el dominio público.

"El script PoC automatiza la autenticación en un sitio SharePoint de destino mediante NTLM, crea una carpeta y un archivo específicos y envía una carga útil XML manipulada para activar la vulnerabilidad en la API de cliente de SharePoint", afirma SOCRadar.

Actualmente no hay informes sobre cómo se explota CVE-2024-38094 en la naturaleza. A la luz del abuso in-the-wild, las agencias del Poder Ejecutivo Civil Federal (FCEB) están obligadas a aplicar las últimas correcciones antes del 12 de noviembre de 2024, para asegurar sus redes.

La noticia llega cuando el Grupo de Análisis de Amenazas (TAG) de Google ha revelado que una vulnerabilidad zero-day ya parcheada en los procesadores móviles de Samsung ha sido utilizada como arma en una cadena de exploits para lograr la ejecución arbitraria de código.

Asignado el identificador CVE-2024-44068 (puntuación CVSS: 8,1), se ha abordado a partir del 7 de octubre de 2024, con el gigante surcoreano de la electrónica caracterizarlo como un "uso después de libre en el procesador móvil que conduce a la escalada de privilegios."

Aunque el breve aviso de Samsung no menciona que haya sido explotado en la naturaleza, los investigadores de Google TAG Xingyu Jin y Clement Lecigne dijeron que un exploit de día cero para la deficiencia se utiliza como parte de una cadena de escalada de privilegios.

"El actor es capaz de ejecutar código arbitrario en un proceso de servidor de cámara privilegiado", dijeron los investigadores. "El exploit también renombró el propio nombre del proceso a 'vendor.samsung.hardware.camera.provider@3.0-service', probablemente con fines antiforenses".

Las revelaciones también siguen a una nueva propuesta de la CISA que establece una serie de requisitos de seguridad con el fin de evitar el acceso masivo a datos personales sensibles de EE.UU. o datos relacionados con el gobierno por parte de países de interés y personas cubiertas.

De acuerdo con los requisitos, se espera que las organizaciones corrijan las vulnerabilidades conocidas que hayan sido explotadas en un plazo de 14 días naturales, las vulnerabilidades críticas que no hayan sido explotadas en un plazo de 15 días naturales y las vulnerabilidades de alta gravedad que no hayan sido explotadas en un plazo de 30 días naturales.

"Para garantizar y validar que un sistema cubierto deniega a las personas cubiertas el acceso a los datos cubiertos, es necesario mantener registros de auditoría de dichos accesos, así como procesos organizativos para utilizar esos registros", dijo la agencia.

"Del mismo modo, es necesario que una organización desarrolle procesos y sistemas de gestión de identidad para establecer una comprensión de qué personas pueden tener acceso a diferentes conjuntos de datos".

Fuente: thehackernews