Investigadores de ciberseguridad han descubierto un nuevo cargador de malware con el nombre en clave CountLoader que ha sido utilizado por bandas rusas de ransomware para distribuir herramientas de post-explotación como Cobalt Strike y AdaptixC2, y un troyano de acceso remoto conocido como PureHVNC RAT.

"CountLoader está siendo utilizado como parte de un conjunto de herramientas de Initial Access Broker (IAB) o por una filial de ransomware vinculada a los grupos de ransomware LockBit, Black Basta y Qilin", afirma Silent Push en un análisis.

La amenaza emergente, que aparece en tres versiones diferentes (.NET, PowerShell y JavaScript), se ha observado en una campaña dirigida a individuos en Ucrania que utiliza señuelos de phishing basados en PDF y se hace pasar por la Policía Nacional de Ucrania.

Vale la pena señalar que la versión PowerShell del malware fue previamente señalada por Kaspersky como distribuida utilizando señuelos relacionados con DeepSeek para engañar a los usuarios para que lo instalen.

Los ataques, según el proveedor ruso de ciberseguridad, llevaron al despliegue de un implante llamado BrowserVenom que puede reconfigurar todas las instancias de navegación para forzar el tráfico a través de un proxy controlado por los actores de la amenaza, lo que permite a los atacantes manipular el tráfico de red y recopilar datos.

La investigación de Silent Push ha descubierto que la versión JavaScript es la implementación más completa del cargador, ofreciendo seis métodos diferentes para la descarga de archivos, tres métodos diferentes para ejecutar varios binarios de malware y una función predefinida para identificar el dispositivo de la víctima basándose en la información del dominio de Windows.

El malware también es capaz de recopilar información del sistema, configurar la persistencia en el host mediante la creación de una tarea programada que se hace pasar por una tarea de actualización de Google para el navegador web Chrome, y conectarse a un servidor remoto para esperar nuevas instrucciones.

Esto incluye la capacidad de descargar y ejecutar cargas útiles de instaladores DLL y MSI utilizando rundll32.exe y msiexec.exe, transmitir metadatos del sistema y eliminar la tarea programada creada. Los seis métodos utilizados para descargar archivos implican el uso de curl, PowerShell, MSXML2.XMLHTTP, WinHTTP.WinHttpRequest.5.1, bitsadmin y certutil.exe.

"Mediante el uso de LOLBins como ?certutil? y ?bitsadmin?, y mediante la implementación de un generador PowerShell de cifrado de comandos ?sobre la marcha?, los desarrolladores de CountLoader demuestran aquí una comprensión avanzada del sistema operativo Windows y del desarrollo de malware", dijo Silent Push.

Un aspecto notable de CountLoader es que utiliza la carpeta de música de la víctima como base para el malware. La versión .NET comparte cierto grado de similitud funcional con su homóloga JavaScript, pero sólo admite dos tipos de comandos diferentes (UpdateType.Zip o UpdateType.Exe), lo que indica que se trata de una versión reducida y despojada.

CountLoader está apoyado por una infraestructura que comprende más de 20 dominios únicos, con el malware sirviendo como un conducto para Cobalt Strike, AdaptixC2, y PureHVNC RAT, el último de los cuales es una oferta comercial de un actor de amenazas conocido como PureCoder. Vale la pena señalar que PureHVNC RAT es un predecesor de PureRAT, que también se conoce como ResolverRAT.

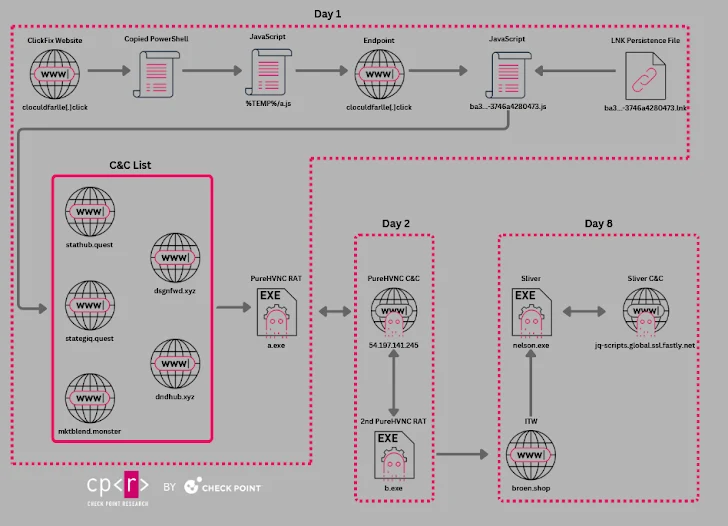

Las últimas campañas que distribuyen PureHVNC RAT han aprovechado la probada táctica de ingeniería social ClickFix como vector de distribución, atrayendo a las víctimas a la página de phishing ClickFix a través de falsas ofertas de trabajo, según Check Point. El troyano se despliega mediante un cargador basado en Rust.

"El atacante atrajo a la víctima a través de anuncios de trabajo falsos, lo que permitió al atacante ejecutar código PowerShell malicioso a través de la técnica de phishing ClickFix", dijo la compañía de ciberseguridad, describiendo PureCoder como el uso de un conjunto giratorio de cuentas de GitHub para alojar archivos que soportan la funcionalidad de PureRAT.

El análisis de los commits de GitHub ha revelado que la actividad se llevó a cabo desde la zona horaria UTC+03:00, que corresponde a muchos países, entre ellos Rusia.

El desarrollo se produce cuando el equipo de DomainTools Investigations ha descubierto la naturaleza interconectada del panorama del ransomware ruso, identificando movimientos de actores de amenazas entre grupos y el uso de herramientas como AnyDesk y Quick Assist, lo que sugiere solapamientos operativos.

"La lealtad a la marca entre estos operadores es débil, y el capital humano parece ser el principal activo, en lugar de cepas específicas de malware", dijo DomainTools. "Los operadores se adaptan a las condiciones del mercado, se reorganizan en respuesta a las retiradas y las relaciones de confianza son fundamentales. Estos individuos elegirán trabajar con gente que conocen, independientemente del nombre de la organización."

Fuente: thehackernews