El actor de amenazas conocido como Dark Caracal ha sido atribuido a una campaña que desplegó un troyano de acceso remoto llamado Poco RAT en ataques dirigidos a objetivos de habla hispana en América Latina en 2024.

Los hallazgos provienen de la compañía rusa de ciberseguridad Positive Technologies, que describió el malware como payload con un "conjunto completo de funciones de espionaje."

"Podía cargar archivos, capturar pantallas, ejecutar comandos y manipular procesos del sistema", explican los investigadores Denis Kazakov y Sergey Samokhin en un informe técnico publicado la semana pasada.

Poco RAT fue documentado previamente por Cofense en julio de 2024, detallando los ataques de phishing dirigidos a los sectores de minería, fabricación, hostelería y servicios públicos. Las cadenas de infección se caracterizan por el uso de señuelos de temática financiera que desencadenan un proceso de varios pasos para desplegar el malware.

Aunque la campaña no se atribuyó a ninguna amenaza en ese momento, Positive Technologies dijo que identificó solapamientos con Dark Caracal, una amenaza persistente avanzada (APT) conocida por operar familias de malware como CrossRAT y Bandook. Está operativa desde al menos 2012.

En 2021, el grupo de mercenarios cibernéticos estuvo vinculado a una campaña de ciberespionaje denominada Bandidos, que lanzó una versión actualizada del malware Bandook contra países hispanohablantes de Sudamérica.

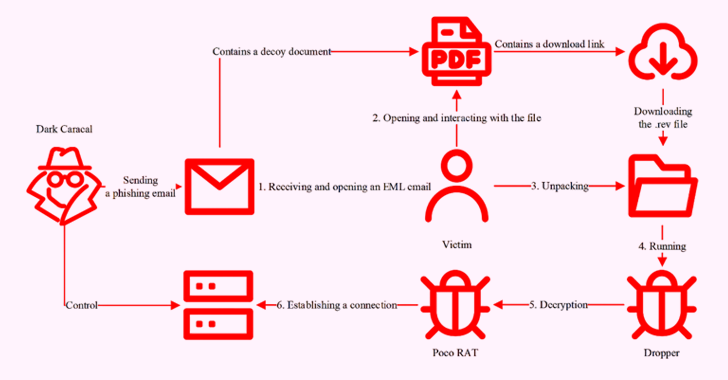

El último conjunto de ataques continúa su enfoque en los usuarios de habla hispana, aprovechando correos electrónicos de phishing con temas relacionados con facturas que llevan archivos adjuntos maliciosos escritos en español como punto de partida. Un análisis de los artefactos de Poco RAT indica que las intrusiones se dirigen principalmente a empresas de Venezuela, Chile, República Dominicana, Colombia y Ecuador.

Los documentos señuelo adjuntos se hacen pasar por una amplia gama de sectores verticales, incluyendo la banca, la fabricación, la salud, los productos farmacéuticos y la logística, en un intento de dar al esquema un poco más de credibilidad.

Cuando se abren, los archivos redirigen a las víctimas a un enlace que activa la descarga de un archivo .rev desde servicios legítimos de intercambio de archivos o plataformas de almacenamiento en la nube como Google Drive y Dropbox.

"Los archivos con la extensión .rev se generan con WinRAR y se diseñaron originalmente para reconstruir volúmenes perdidos o dañados en archivos de varias partes", explican los investigadores. "Los actores de amenazas los reutilizan como contenedores de payload sigilosos, ayudando al malware a evadir la detección de seguridad".

El archivo contiene un dropper basado en Delphi que se encarga de lanzar Poco RAT, que a su vez establece contacto con un servidor remoto y otorga a los atacantes el control total de los hosts comprometidos. El malware debe su nombre al uso de bibliotecas POCO en su código C++.

Algunos de los comandos soportados por Poco RAT se enumeran a continuación:

- T-01 - Enviar los datos recogidos del sistema al servidor de comando y control (C2)

- T-02 - Recuperar y transmitir el título de la ventana activa al servidor C2

- T-03 - Descargar y ejecutar un archivo ejecutable

- T-04 - Descargar un archivo a la máquina comprometida

- T-05 - Capturar una pantalla y enviarla al servidor C2

- T-06 - Ejecutar un comando en cmd.exe y enviar la salida al servidor C2

"Poco RAT no viene con un mecanismo de persistencia incorporado", dijeron los investigadores. "Una vez completado el reconocimiento inicial, el servidor probablemente emite un comando para establecer la persistencia, o los atacantes pueden utilizar Poco RAT como un trampolín para desplegar el payload principal".

Fuente: thehackernews