El grupo patrocinado por el estado iraní denominado MuddyWater se ha atribuido a un marco de comando y control (C2) nunca antes visto llamado PhonyC2 que el actor ha puesto en uso desde 2021.

La evidencia muestra que el marco desarrollado activamente y personalizado se aprovechó en el ataque de febrero de 2023 contra Technion , un instituto de investigación israelí, dijo la firma de seguridad cibernética Deep Instinct en un informe compartido con The Hacker News.

Además, se han descubierto vínculos adicionales entre el programa basado en Python 3 y otros ataques llevados a cabo por MuddyWater, incluida la explotación continua de los servidores PaperCut .

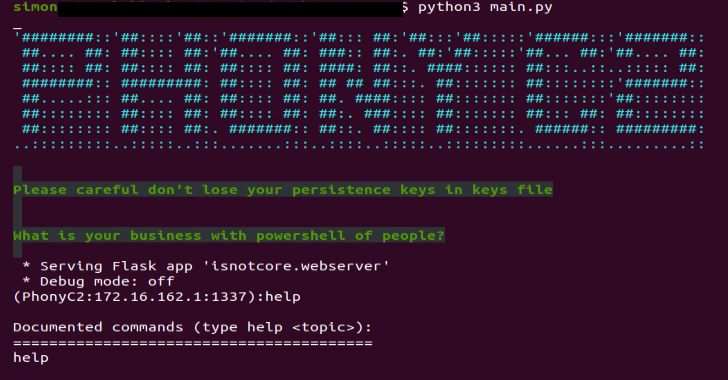

"Es estructural y funcionalmente similar a MuddyC3 , un marco C2 personalizado de MuddyWater anterior que se escribió en Python 2", dijo el investigador de seguridad Simon Kenin. "MuddyWater actualiza continuamente el marco de PhonyC2 y cambia los TTP para evitar la detección".

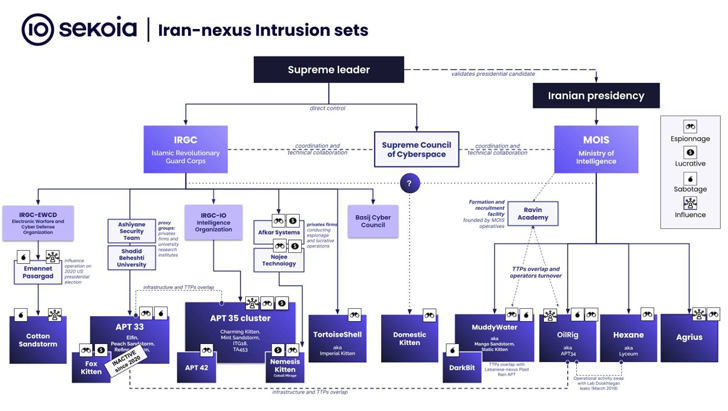

MuddyWater, también conocido como Mango Sandstorm (anteriormente Mercury), es un grupo de ciberespionaje que se sabe que opera en nombre del Ministerio de Inteligencia y Seguridad de Irán (MOIS) desde al menos 2017.

Los hallazgos llegan casi tres meses después de que Microsoft implicara al actor de amenazas por llevar a cabo ataques destructivos en entornos híbridos, al tiempo que destacaba su colaboración con un clúster relacionado rastreado como Storm-1084 (también conocido como DEV-1084 o DarkBit) para reconocimiento, persistencia y movimiento lateral.

?Irán realiza operaciones cibernéticas con el objetivo de recopilar inteligencia con fines estratégicos, apuntando esencialmente a los estados vecinos, en particular a los rivales geopolíticos de Irán como Israel, Arabia Saudita y los países del Golfo Arábigo, un enfoque continuo observado en todas las operaciones desde 2011?, dijo la empresa francesa de ciberseguridad Sekoia. dijo en una descripción general de los ataques cibernéticos del gobierno pro iraní.

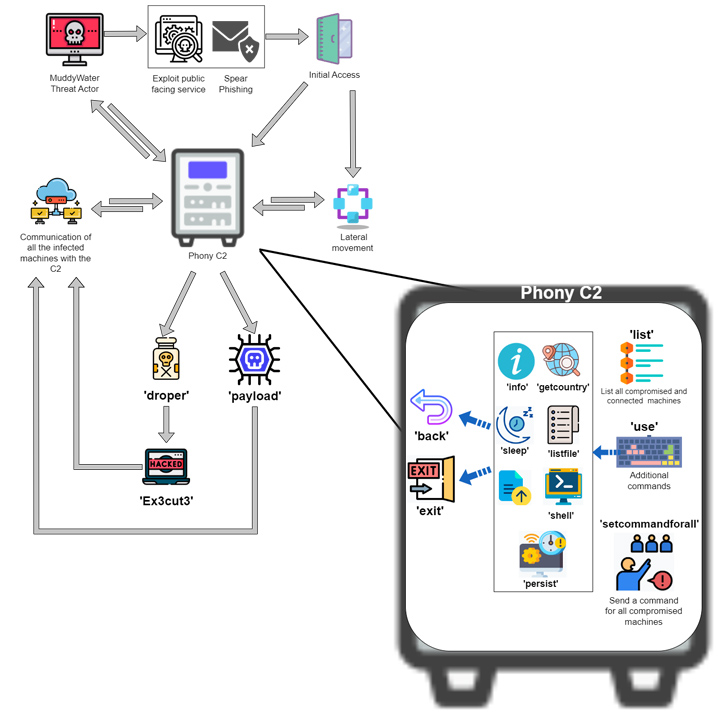

Las cadenas de ataque orquestadas por el grupo, al igual que otros conjuntos de intrusión de Irán-nexus, emplean servidores públicos vulnerables e ingeniería social como los principales puntos de acceso iniciales para violar objetivos de interés.

"Estos incluyen el uso de títeres de calcetines carismáticos, el atractivo de posibles oportunidades laborales, solicitudes de periodistas y hacerse pasar por expertos de grupos de expertos que buscan opiniones", seńaló Recorded Future el ańo pasado . "El uso de la ingeniería social es un componente central del comercio APT iraní cuando se involucra en operaciones de información y espionaje cibernético".

Deep Instinct dijo que descubrió el marco PhonyC2 en abril de 2023 en un servidor que está relacionado con una infraestructura más amplia utilizada por MuddyWater en su ataque dirigido a Technion a principios de este ańo. También se descubrió que el mismo servidor albergaba Ligolo , una herramienta básica de tunelización inversa utilizada por el actor de amenazas.

La conexión se deriva de los nombres de los artefactos "C:\programdata\db.sqlite" y "C:\programdata\db.ps1", que Microsoft describió como puertas traseras personalizadas de PowerShell utilizadas por MuddyWater y que se generan dinámicamente a través del marco PhonyC2 para su ejecución. sobre el huésped infectado.

PhonyC2 es un "marco posterior a la explotación que se utiliza para generar varias cargas útiles que se conectan de nuevo al C2 y esperan las instrucciones del operador para realizar el paso final de la 'cadena de destrucción de intrusos'", dijo Kenin, calificándolo como sucesor de MuddyC3 y ESTADÍSTICAS DE POTENCIA .

Algunos de los comandos notables admitidos por el marco son los siguientes:

- payload : genere las cargas útiles "C:\programdata\db.sqlite" y "C:\programdata\db.ps1", así como un comando de PowerShell para ejecutar db.ps1, que, a su vez, ejecuta db.sqlite

- droper : cree diferentes variantes de los comandos de PowerShell para generar "C:\programdata\db.sqlite" accediendo al servidor C2 y escribiendo el contenido codificado enviado por el servidor al archivo

- Ex3cut3 : cree diferentes variantes de los comandos de PowerShell para generar "C:\programdata\db.ps1", un script que contiene la lógica para decodificar db.sqlite, y la etapa final

- list : enumera todas las máquinas conectadas al servidor C2

- setcommandforall : ejecuta el mismo comando en todos los hosts conectados simultáneamente

- uso : obtenga un shell de PowerShell en una computadora remota para ejecutar más comandos

- persistir : genere un código de PowerShell para permitir que el operador obtenga persistencia en el host infectado para que se vuelva a conectar al servidor al reiniciar

"El marco genera para el operador diferentes cargas útiles de PowerShell", dijo a The Hacker News Mark Vaitzman, líder del equipo de investigación de amenazas de Deep Instinct. "El operador necesita tener acceso inicial a una máquina víctima para ejecutarlos. Algunas de las cargas útiles generadas se conectan de nuevo al operador C2 para permitir la persistencia".

Muddywater está lejos de ser el único grupo de estado-nación iraní que entrena sus ojos en Israel. En los últimos meses, varias entidades del país han sido atacadas por al menos tres actores diferentes, como Charming Kitten (también conocido como APT35), Imperial Kitten (también conocido como Tortoiseshell) y Agrius (también conocido como Pink Sandstorm).

?El C2 es lo que conecta la fase inicial del ataque con el paso final?, dijo Vaitzman. "Para MuddyWater, el marco C2 es muy importante, ya que les permite mantenerse sigilosos y recopilar datos de las víctimas. Este no es el primer ni el último marco C2 personalizado que utilizan durante los ataques importantes".

Fuente: THN.