Se ha revelado una vulnerabilidad crítica de omisión de autenticación en el complemento Really Simple Security (anteriormente Really Simple SSL) para WordPress que, si se explota con éxito, podría permitir a un atacante obtener acceso administrativo completo de forma remota a un sitio susceptible.

La vulnerabilidad, rastreada como CVE-2024-10924 (puntuación CVSS: 9,8), afecta tanto a las versiones gratuitas como a las premium del complemento. El software está instalado en más de 4 millones de sitios de WordPress.

«La vulnerabilidad es scriptable, lo que significa que puede convertirse en un ataque automatizado a gran escala, dirigido a sitios web de WordPress», dijo István Márton, investigador de seguridad de Wordfence.

Tras la revelación responsable el 6 de noviembre de 2024, la deficiencia se ha parcheado en la versión 9.1.2 publicada una semana después. Este riesgo de posible abuso ha llevado a los responsables del plugin a trabajar con WordPress para forzar la actualización de todos los sitios que ejecutan este plugin antes de su divulgación pública.

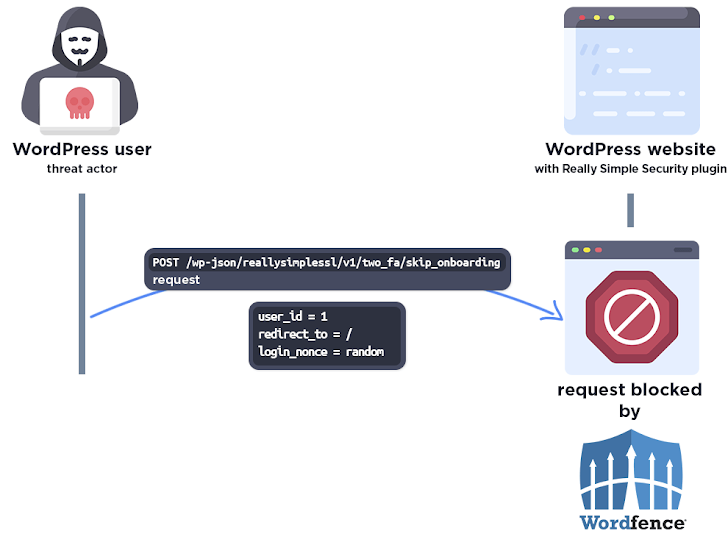

Según Wordfence, la vulnerabilidad de evasión de autenticación, encontrada en las versiones 9.0.0 a 9.1.1.1, surge de un manejo inadecuado del error de comprobación de usuario en una función llamada «check_login_and_get_user», permitiendo así a atacantes no autenticados iniciar sesión como usuarios arbitrarios, incluyendo administradores, cuando la autenticación de dos factores está activada.

«Desafortunadamente, una de las características que ańaden la autenticación de dos factores se implementó de forma insegura, haciendo posible que atacantes no autenticados accedan a cualquier cuenta de usuario, incluida una cuenta de administrador, con una simple solicitud cuando la autenticación de dos factores está activada», dijo Márton.

La explotación exitosa de la vulnerabilidad podría tener graves consecuencias, ya que podría permitir a los actores maliciosos secuestrar sitios de WordPress y utilizarlos para fines delictivos.

En concreto, el tema, antes de la versión 4.963, es «vulnerable a la lectura y eliminación arbitraria de archivos debido a la insuficiente validación de rutas de archivos y comprobaciones de permisos», lo que permite a los atacantes no autenticados eliminar archivos arbitrarios en el servidor.

«Esto hace posible que atacantes no autentificados puedan leer y borrar cualquier archivo arbitrario en el servidor, incluyendo el archivo wp-config.php del sitio», dijo. «Borrar wp-config.php fuerza al sitio a un estado de configuración, permitiendo a un atacante iniciar una toma de control del sitio conectándolo a una base de datos bajo su control».

Fuente: thehackernews