Una vulnerabilidad recientemente corregida «Windows MSHTML spoofing vulnerability» rastreada bajo CVE-2024-43461 está ahora marcada como previamente explotada después de que fuera utilizada en ataques por el grupo de hacking Void Banshee APT.

Cuando se dio a conocer por primera vez como parte del martes de parches de septiembre de 2024, Microsoft no había marcado la vulnerabilidad como previamente explotada. Sin embargo, el viernes, Microsoft actualizó el aviso CVE-2024-43461 para indicar que había sido explotada en ataques anteriores a su corrección.

El descubrimiento del fallo se atribuyó a Peter Girnus, investigador principal de amenazas de Trend Micro's Zero Day, quien declaró que el fallo CVE-2024-43461 fue explotado en ataques de día cero por Void Banshee para instalar malware de robo de información.

Void Banshee es un grupo de hacking APT rastreado por primera vez por Trend Micro que tiene como objetivo organizaciones de Norteamérica, Europa y el Sudeste Asiático para robar datos y obtener beneficios económicos.

El día cero CVE-2024-43461

En julio, Check Point Research y Trend Micro informaron de los mismos ataques que aprovechaban los días cero de Windows para infectar dispositivos con el ladrón de información Atlantida, utilizado para robar contraseñas, cookies de autenticación y monederos de criptomonedas de los dispositivos infectados.

Los ataques utilizaron los días cero rastreados como CVE-2024-38112 (corregido en julio) y CVE-2024-43461 (corregido este mes) como parte de la cadena de ataque.

El descubrimiento del día cero CVE-2024-38112 se atribuyó al investigador de Check Point Haifei Li, quien afirma que se utilizó para forzar a Windows a abrir sitios web maliciosos en Internet Explorer en lugar de Microsoft Edge al iniciar archivos de acceso directo especialmente diseñados.

«En concreto, los atacantes utilizaban archivos especiales de acceso directo a Internet de Windows (nombre de extensión .url) que, al hacer clic, llamaban al retirado Internet Explorer (IE) para visitar la URL controlada por el atacante», explicaba Li en un informe de julio de Check Point Research.

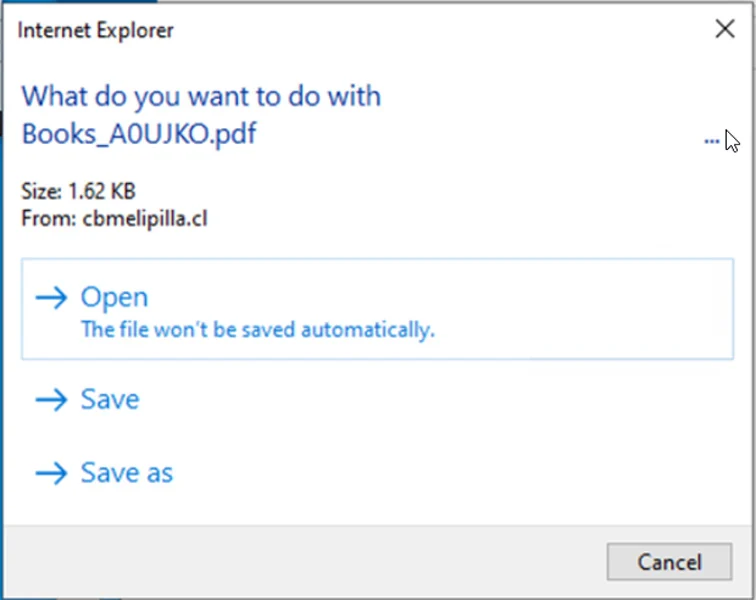

Estas URL se utilizaban para descargar un archivo HTA malicioso y pedir al usuario que lo abriera. Una vez abierto, se ejecutaba un script para instalar el ladrón de información Atlantida.

Los archivos HTA utilizaban un día cero diferente rastreado como CVE-2024-43461 para ocultar la extensión de archivo HTA y hacer que el archivo apareciera como un PDF cuando Windows preguntaba a los usuarios si debían abrirlo, como se muestra a continuación.

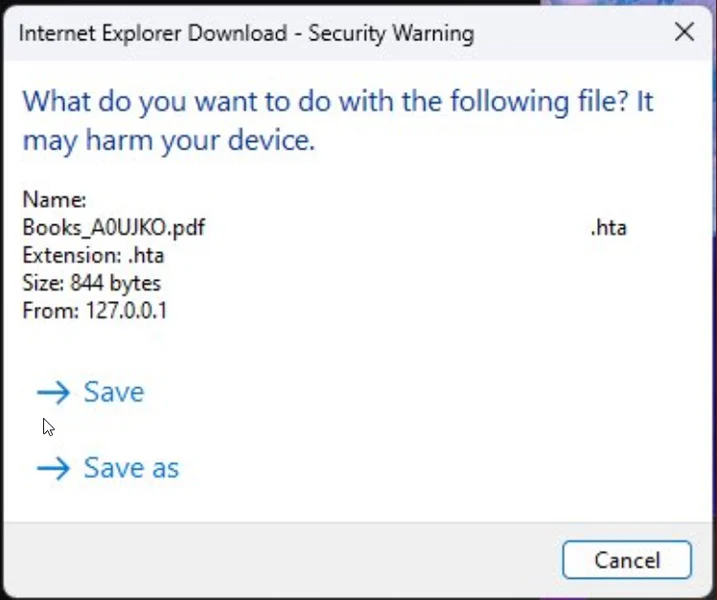

El investigador de ZDI Peter Girnus dijo que el fallo CVE-2024-43461 también se utilizó en los ataques Void Banshee para crear una condición CWE-451 a través de nombres de archivo HTA que incluían 26 caracteres de espacio en blanco en braille codificados (%E2%A0%80) para ocultar la extensión .hta.

Como se puede ver a continuación, el nombre del archivo comienza como un archivo PDF pero incluye veintiséis caracteres repetidos de espacio en blanco codificados en braille (%E2%A0%80) seguidos de una extensión final '.hta'.

Books_A0UJKO.pdf%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80.hta

Cuando Windows abre este archivo, los caracteres de espacio en blanco en braille empujan la extensión HTA fuera de la interfaz de usuario, sólo delineada por una cadena '...' en los avisos de Windows, como se ve a continuación. Esto hacía que los archivos HTA aparecieran como archivos PDF, con lo que era más probable que se abrieran.

Los espacios en blanco en braille impiden ver la ampliación de la HTA

Fuente: Trend Micro

Después de instalar la actualización de seguridad para CVE-2024-43461, Girnus dice que no se eliminan los espacios en blanco, pero Windows muestra ahora la extensión .hta real del archivo en los avisos.

La actualización de seguridad muestra ahora la extensión HTA

Fuente: Peter Girnus

Desgraciadamente, esta solución no es perfecta, ya que los espacios en blanco incluidos seguirán confundiendo a la gente, que pensará que el archivo es un PDF y no un archivo HTA.

Microsoft corrigió otros tres días cero activamente explotados en el parche del martes de septiembre, incluido CVE-2024-38217, que se explotaba en ataques de pisotón de LNK para eludir la función de seguridad Mark of the Web.

Fuente: bleepingcomputer