Investigadores de ciberseguridad advierten de que una vulnerabilidad crítica zero-day que afecta a los dispositivos de la serie CPE de Zyxel está siendo objeto de intentos de explotación activos.

"Los atacantes pueden aprovechar esta vulnerabilidad para ejecutar comandos arbitrarios en los dispositivos afectados, lo que lleva a comprometer completamente el sistema, la exfiltración de datos o la infiltración en la red", dijo Glenn Thorpe, investigador de GreyNoise, en una alerta publicada el martes.

La vulnerabilidad en cuestión es CVE-2024-40891, una vulnerabilidad crítica de inyección de comandos que no ha sido revelada públicamente ni parcheada. La existencia del fallo fue notificada por primera vez por VulnCheck en julio de 2024.

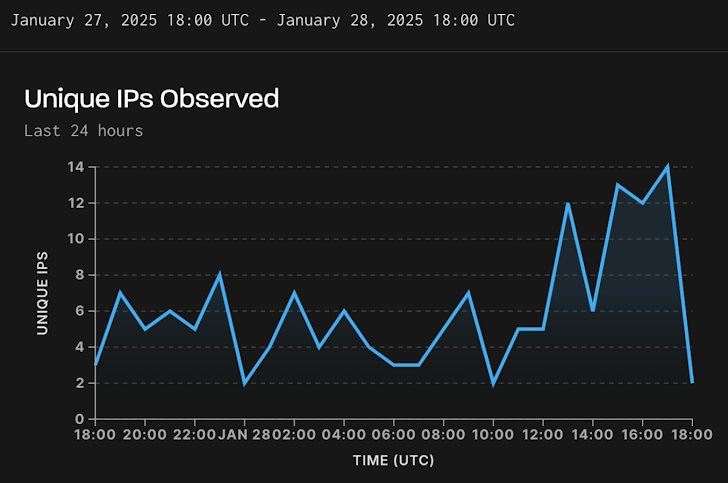

Las estadísticas recopiladas por la empresa de inteligencia sobre amenazas muestran que los intentos de ataque se han originado en docenas de direcciones IP, la mayoría de ellas situadas en Taiwán. Según Censys, hay más de 1.500 dispositivos vulnerables en línea.

"CVE-2024-40891 es muy similar a CVE-2024-40890, con la principal diferencia de que la primera está basada en Telnet mientras que la segunda está basada en HTTP", añadió GreyNoise. "Ambas vulnerabilidades permiten a atacantes no autenticados ejecutar comandos arbitrarios utilizando cuentas de servicio".

VulnCheck dijo a The Hacker News que está trabajando en su proceso de divulgación con la empresa taiwanesa. Nos hemos puesto en contacto con Zyxel para obtener más comentarios, y actualizaremos la historia si recibimos respuesta.

Mientras tanto, se aconseja a los usuarios que filtren el tráfico de peticiones HTTP inusuales a las interfaces de gestión de los CPE de Zyxel y que restrinjan el acceso a la interfaz administrativa a las IP de confianza.

El desarrollo se produce cuando Arctic Wolf informó que observó una campaña que comenzó el 22 de enero de 2025, que implicaba obtener acceso no autorizado a dispositivos que ejecutan el software de escritorio remoto SimpleHelp como vector de acceso inicial.

Actualmente se desconoce si los ataques están relacionados con la explotación de fallos de seguridad recientemente revelados en el producto (CVE-2024-57726, CVE-2024-57727 y CVE-2024-57728) que podrían permitir a un mal actor escalar privilegios a usuarios administrativos y cargar archivos arbitrarios.

"Los primeros signos de compromiso fueron las comunicaciones desde el proceso cliente a una instancia no aprobada del servidor SimpleHelp", dijo el investigador de seguridad Andrés Ramos. "La actividad de la amenaza también incluía la enumeración de cuentas e información de dominio a través de un proceso cmd.exe iniciado mediante una sesión de SimpleHelp, utilizando herramientas como net y nltest. Los actores de la amenaza no fueron observados actuando sobre los objetivos porque la sesión fue terminada antes de que el ataque progresara más."

Se recomienda encarecidamente a las organizaciones que actualicen sus instancias de SimpleHelp a las últimas versiones fijas disponibles para protegerse frente a posibles amenazas.

Fuente: thehackernews