Se han observado amenazas dirigidas a servidores de Internet Information Services (IIS) en Asia como parte de una campaña de manipulación de la optimización de motores de búsqueda (SEO) diseñada para instalar el malware BadIIS.

"Es probable que la campaña tenga una motivación económica, ya que redirigir a los usuarios a sitios web de apuestas ilegales demuestra que los atacantes despliegan BadIIS con fines lucrativos", señalan Ted Lee y Lenart Bermejo, investigadores de Trend Micro, en un análisis publicado la semana pasada,

Los objetivos de la campaña incluyen servidores IIS ubicados en India, Tailandia, Vietnam, Filipinas, Singapur, Taiwán, Corea del Sur, Japón y Brasil. Estos servidores están asociados a la administración pública, universidades, empresas tecnológicas y sectores de telecomunicaciones.

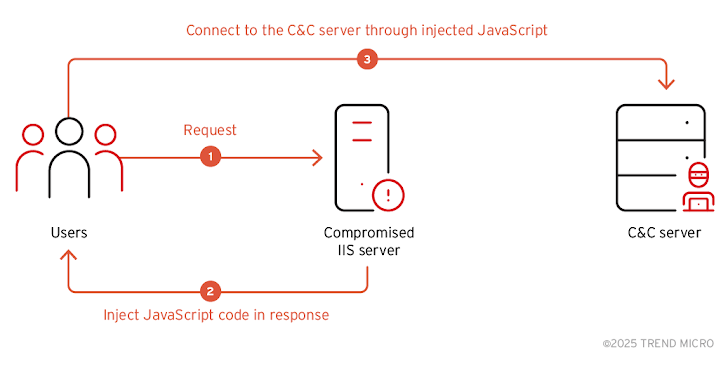

Las peticiones a los servidores comprometidos pueden recibir contenidos alterados por los atacantes, que van desde redirecciones a sitios de apuestas hasta la conexión a servidores fraudulentos que alojan malware o páginas de recogida de credenciales.

Se sospecha que esta actividad es obra de un grupo de amenazas de habla china conocido como DragonRank, del que Cisco Talos documentó el año pasado que distribuía el malware BadIIS mediante esquemas de manipulación SEO.

A su vez, se dice que la campaña de DragonRank está asociada a una entidad denominada Grupo 9 por ESET en 2021 que aprovecha servidores IIS comprometidos para servicios proxy y fraude SEO.

Trend Micro, sin embargo, señaló que los artefactos de malware detectados comparten similitudes con una variante utilizada por el Grupo 11, presentando dos modos diferentes para llevar a cabo el fraude SEO e inyectar código JavaScript sospechoso en las respuestas a las solicitudes de los visitantes legítimos.

"El BadIIS instalado puede alterar la información del encabezado de respuesta HTTP solicitada al servidor web", dijeron los investigadores. "Comprueba los campos 'User-Agent' y 'Referer' en la cabecera HTTP recibida".

"Si estos campos contienen sitios de portales de búsqueda o palabras clave específicas, BadIIS redirige al usuario a una página asociada a un sitio de juego ilegal en línea en lugar de a una página web legítima".

Silent Push ha vinculado a la red de distribución de contenidos (CDN) Funnull, con sede en China, con una práctica que denomina blanqueo de infraestructuras, en la que los autores de amenazas alquilan direcciones IP a proveedores de alojamiento convencionales, como Amazon Web Services (AWS) y Microsoft Azure, y las utilizan para alojar sitios web delictivos.

Funnull habría alquilado más de 1.200 IP de Amazon y cerca de 200 IP de Microsoft, que ya han sido retiradas. Se ha descubierto que la infraestructura maliciosa, apodada Triad Nexus, alimenta esquemas de phishing en comercios, estafas con cebos románticos y operaciones de blanqueo de dinero a través de sitios de apuestas falsos.

"Pero cada pocas semanas se adquieren nuevas IP", afirma la empresa. "Es probable que FUNNULL esté utilizando cuentas fraudulentas o robadas para adquirir estas IPs y asignarlas a sus CNAMEs".

Fuente: thehackernews