Se ha observado la propagación de un malware conocido como DarkGate a través de plataformas de mensajería instantánea como Skype y Microsoft Teams.

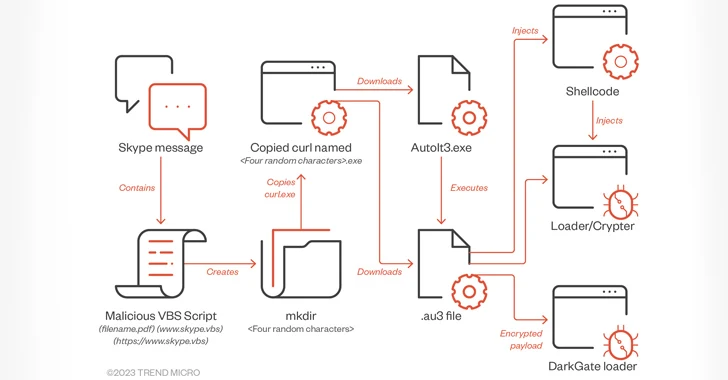

En estos ataques, las aplicaciones de mensajería se utilizan para enviar un script cargador de Visual Basic para Aplicaciones (VBA) que se hace pasar por un documento PDF, el cual, al abrirse, desencadena la descarga y ejecución de un script AutoIt diseñado para lanzar el malware.

"No está claro cómo se comprometieron las cuentas de origen de las aplicaciones de mensajería instantánea, pero se cree que fue a través de credenciales filtradas disponibles en foros clandestinos o del compromiso previo de la organización matriz", afirma Trend Micro en un nuevo análisis publicado el jueves.

DarkGate, documentado por primera vez por Fortinet en noviembre de 2018, es un malware básico que incorpora una amplia gama de funciones para recopilar datos confidenciales de los navegadores web, realizar minería de criptomonedas y permitir a sus operadores controlar remotamente los hosts infectados. También funciona como un descargador de cargas útiles adicionales, como Remcos RAT.

Las campañas de ingeniería social que distribuyen el malware han experimentado un repunte en los últimos meses, aprovechando tácticas de entrada iniciales como correos electrónicos de phishing y envenenamiento de la optimización de motores de búsqueda (SEO) para atraer a usuarios desprevenidos a instalarlo.

El repunte se debe a la decisión del autor del malware de anunciarlo en foros clandestinos y alquilarlo como malware como servicio a otros actores de amenazas, después de años utilizándolo de forma privada.

El uso de los mensajes de chat de Microsoft Teams como vector de propagación de DarkGate ya fue destacado por Truesec a principios del mes pasado, lo que indica que es probable que esté siendo utilizado por varios actores de amenazas.

La mayoría de los ataques se han detectado en América, seguida de cerca por Asia, Oriente Medio y África, según Trend Micro.

El procedimiento general de infección abusando de Skype y Teams se parece mucho a una campaña de malspam reportada por Telekom Security a finales de agosto de 2023, salvo por el cambio en la ruta de acceso inicial.

"El autor de la amenaza abusó de una relación de confianza entre las dos organizaciones para engañar al destinatario y conseguir que ejecutara el script VBA adjunto", afirman los investigadores de Trend Micro Trent Bessell, Ryan Maglaque, Aira Marcelo, Jack Walsh y David Walsh.

"El acceso a la cuenta de Skype de la víctima permitió al actor secuestrar un hilo de mensajería existente y elaborar la convención de nomenclatura de los archivos para relacionarlos con el contexto del historial de chat".

El script VBA sirve como conducto para obtener la aplicación AutoIt legítima (AutoIt3.exe) y un script AutoIT asociado responsable de lanzar el malware DarkGate.

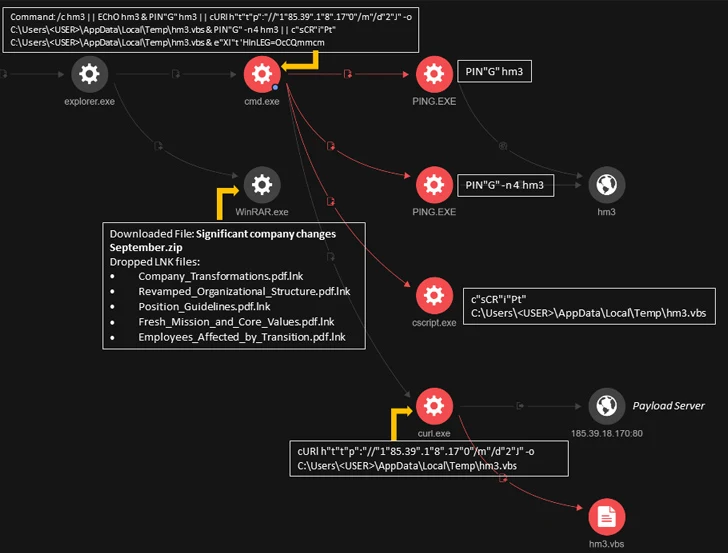

Una secuencia de ataque alternativa implica que los atacantes envíen un mensaje de Microsoft Teams que contenga un archivo ZIP adjunto con un archivo LNK que, a su vez, está diseñado para ejecutar un script VBA para recuperar AutoIt3.exe y el artefacto DarkGate.

"Los hackers pueden utilizar estas cargas útiles para infectar los sistemas con varios tipos de malware, incluidos ladrones de información, ransomware, herramientas de gestión remota maliciosas y/o abusivas y mineros de criptomoneda", afirman los investigadores.

"Mientras se permita la mensajería externa, o no se controle el abuso de relaciones de confianza a través de cuentas comprometidas, entonces esta técnica para la entrada inicial se puede hacer a y con cualquier aplicación de mensajería instantánea (IM)".

Fuente: thehackernews