Se ha descubierto un malware de robo de información para Android llamado FireScam que se hace pasar por una versión premium de la aplicación de mensajería Telegram para robar datos y mantener un control remoto persistente sobre los dispositivos comprometidos.

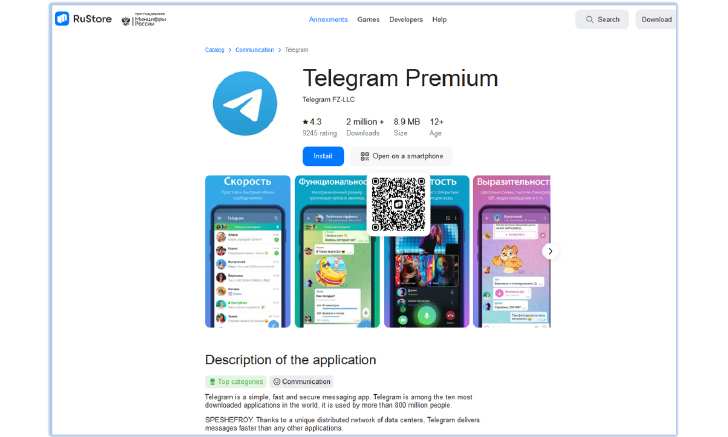

«Disfrazado como una falsa aplicación 'Telegram Premium, se distribuye a través de un sitio de phishing alojado en GitHub.io que se hace pasar por RuStore - una popular tienda de aplicaciones en la Federación Rusa», dijo Cyfirma, describiéndolo como una ?amenaza sofisticada y multifacética?.

«El malware emplea un proceso de infección de varias etapas, comenzando con un APK dropper, y realiza amplias actividades de vigilancia una vez instalado.»

El sitio de phishing en cuestión, rustore-apk.github[.]io, imita RuStore, una tienda de aplicaciones lanzada por el gigante tecnológico ruso VK en el país, y está diseñado para entregar un archivo APK dropper («GetAppsRu.apk»).

Una vez instalado, el dropper actúa como un vehículo de entrega para la carga útil principal, que es responsable de la filtración de datos confidenciales, incluyendo notificaciones, mensajes y otros datos de la aplicación, a un punto final de Firebase Realtime Database.

La aplicación dropper solicita varios permisos, incluida la capacidad de escribir en almacenamiento externo e instalar, actualizar o eliminar aplicaciones arbitrarias en dispositivos Android infectados que ejecuten Android 8 y versiones posteriores.

«El permiso ENFORCE_UPDATE_OWNERSHIP restringe las actualizaciones de aplicaciones al propietario designado de la aplicación. El instalador inicial de una aplicación puede declararse 'propietario de la actualización', controlando así las actualizaciones de la aplicación», señala Cyfirma.

«Este mecanismo garantiza que los intentos de actualización por parte de otros instaladores requieran la aprobación del usuario antes de proceder. Al designarse a sí misma como propietaria de las actualizaciones, una app maliciosa puede impedir las actualizaciones legítimas de otras fuentes, manteniendo así su persistencia en el dispositivo.»

FireScam emplea varias técnicas de ofuscación y antianálisis para eludir la detección. También vigila las notificaciones entrantes, los cambios de estado de la pantalla, las transacciones de comercio electrónico, el contenido del portapapeles y la actividad del usuario para recopilar información de interés. Otra función destacable es su capacidad para descargar y procesar datos de imágenes desde una URL especificada.

Una vez iniciada, la aplicación fraudulenta Telegram Premium solicita permiso a los usuarios para acceder a las listas de contactos, registros de llamadas y mensajes SMS, tras lo cual se muestra una página de inicio de sesión para el sitio web legítimo de Telegram a través de una WebView para robar las credenciales. El proceso de recopilación de datos se inicia independientemente de si la víctima inicia sesión o no.

Por último, registra un servicio para recibir notificaciones de Firebase Cloud Messaging (FCM), lo que le permite recibir comandos remotos y mantener un acceso encubierto, señal de las amplias capacidades de monitorización del malware. El malware también establece simultáneamente una conexión WebSocket con su servidor de mando y control (C2) para la exfiltración de datos y actividades posteriores.

Cyfirma dijo que el dominio de phishing también alojaba otro artefacto malicioso llamado CDEK, que probablemente hace referencia a un servicio de seguimiento de paquetes y entregas con sede en Rusia. Sin embargo, la empresa de ciberseguridad dijo que no pudo obtener el artefacto en el momento del análisis.

Actualmente no está claro quiénes son los operadores ni cómo se dirige a los usuarios a estos enlaces, y si se trata de técnicas de phishing o malvertising por SMS.

«Al imitar plataformas legítimas como la tienda de aplicaciones RuStore, estos sitios web maliciosos se aprovechan de la confianza de los usuarios para engañar a las personas para que descarguen e instalen aplicaciones falsas», afirma Cyfirma.

«FireScam lleva a cabo sus actividades maliciosas, incluyendo la exfiltración de datos y la vigilancia, lo que demuestra aún más la eficacia de los métodos de distribución basados en phishing para infectar dispositivos y evadir la detección.»

Fuente: thehackernews