Un popular motor de juegos de código abierto llamado Godot Engine está siendo utilizado indebidamente como parte de una nueva campaña de malware GodLoader, infectando más de 17.000 sistemas desde al menos junio de 2024.

"Los ciberdelincuentes han estado aprovechando Godot Engine para ejecutar código GDScript crafteado que desencadena comandos maliciosos y entrega malware", dijo Check Point en un nuevo análisis publicado el miércoles. "La técnica sigue sin ser detectada por casi todos los motores antivirus en VirusTotal".

No es de extrañar que las amenazas busquen constantemente nuevas herramientas y técnicas que les ayuden a distribuir malware sin ser detectadas por los controles de seguridad, incluso cuando las defensas siguen erigiendo nuevas barreras.

La última incorporación es Godot Engine, una plataforma de desarrollo de juegos que permite a los usuarios diseñar juegos en 2D y 3D en plataformas como Windows, macOS, Linux, Android, iOS, PlayStation, Xbox, Nintendo Switch y la web.

El soporte multiplataforma también lo convierte en un atractivo implemento en manos de los adversarios, que ahora pueden aprovecharlo para atacar e infectar dispositivos a escala, ampliando efectivamente la superficie de ataque.

"La flexibilidad del motor Godot lo ha convertido en un objetivo para los ciberdelincuentes, permitiendo que el malware sigiloso y multiplataforma como GodLoader se propague rápidamente aprovechando la confianza en las plataformas de código abierto", afirma Eli Smadja, director del grupo de investigación de seguridad de Check Point Software Technologies, en un comunicado compartido con The Hacker News.

"La flexibilidad del motor Godot lo ha convertido en un objetivo para los ciberdelincuentes, permitiendo que el malware sigiloso y multiplataforma como GodLoader se propague rápidamente aprovechando la confianza en las plataformas de código abierto. Para los 1,2 millones de usuarios de juegos desarrollados por Godot, las implicaciones son profundas, no sólo para sus dispositivos, sino para la integridad del propio ecosistema de juegos. Se trata de una llamada de atención a la industria para que dé prioridad a las medidas de ciberseguridad proactivas y multiplataforma con el fin de adelantarse a esta alarmante tendencia."

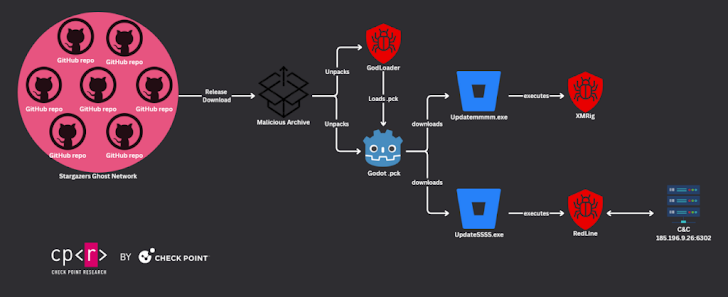

Lo que destaca de la campaña es que aprovecha la red fantasma Stargazers -en este caso, un conjunto de unos 200 repositorios de GitHub y más de 225 cuentas falsas- como vector de distribución de GodLoader.

"Estas cuentas han protagonizado los repositorios maliciosos que distribuyen GodLoader, haciéndolos parecer legítimos y seguros", dijo Check Point. "Los repositorios se lanzaron en cuatro oleadas separadas, dirigidas principalmente a desarrolladores, jugadores y usuarios en general".

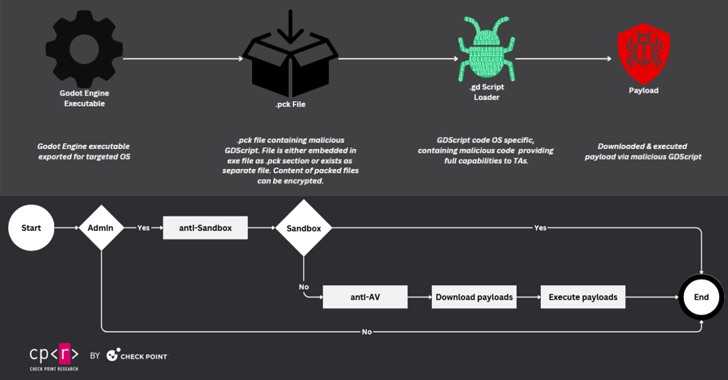

Se ha descubierto que los ataques, observados el 12 de septiembre, el 14 de septiembre, el 29 de septiembre y el 3 de octubre de 2024, emplean ejecutables Godot Engine, también conocidos como archivos de paquete (o .PCK), para soltar el malware cargador, que luego es responsable de descargar y ejecutar cargas útiles de etapa final como RedLine Stealer y el minero de criptomoneda XMRig desde un repositorio Bitbucket.

Además, el cargador incorpora funciones para eludir el análisis en entornos virtuales y sandboxed y añadir toda la unidad C:\ a la lista de exclusiones de Microsoft Defender Antivirus para evitar la detección de malware.

La empresa de ciberseguridad dijo que los artefactos GodLoader están orientados principalmente a atacar máquinas Windows, aunque señaló que es trivial adaptarlos para infectar sistemas macOS y Linux.

Es más, aunque el conjunto actual de ataques implica que los actores de la amenaza construyen ejecutables Godot Engine personalizados para la propagación del malware, podría llevarse un paso más allá manipulando un juego legítimo construido con Godot después de obtener la clave de cifrado simétrica utilizada para extraer el archivo .PCK.

Sin embargo, este tipo de ataque puede evitarse cambiando a un algoritmo de clave asimétrica (también conocido como criptografía de clave pública) que se basa en un par de claves pública y privada para cifrar y descifrar los datos.

En respuesta a los hallazgos, el equipo de seguridad de Godot dijo que el motor Godot es un sistema de programación con un lenguaje de scripting y es similar a los tiempos de ejecución Python y Ruby, instando a los usuarios a asegurarse de que los ejecutables descargados están firmados por una parte de confianza y evitar ejecutar software crackeado.

"Es posible escribir programas maliciosos en cualquier lenguaje de programación», señaló en un comunicado. «No creemos que Godot sea particularmente más o menos adecuado para hacerlo que otros programas de este tipo".

La campaña maliciosa sirve para recordar una vez más cómo los actores de amenazas aprovechan con frecuencia los servicios y marcas legítimos para eludir los mecanismos de seguridad, lo que obliga a los usuarios a descargar software sólo de fuentes de confianza.

"Los actores de amenazas han utilizado las capacidades de scripting de Godot para crear cargadores personalizados que no son detectados por muchas soluciones de seguridad convencionales", dijo Check Point. "Dado que la arquitectura de Godot permite la entrega de carga útil agnóstica de plataforma, los atacantes pueden desplegar fácilmente código malicioso a través de Windows, Linux y macOS, a veces incluso explorando las opciones de Android."

"La combinación de un método de distribución altamente dirigido y una técnica discreta y no detectada ha dado lugar a tasas de infección excepcionalmente altas. Este enfoque multiplataforma mejora la versatilidad del malware, dando a los actores de amenazas una poderosa herramienta que puede dirigirse fácilmente a múltiples sistemas operativos. Este método permite a los atacantes distribuir malware de forma más eficaz a través de varios dispositivos, maximizando su alcance e impacto."

Fuente: thehackernews