El troyano bancario Anatsa se ha infiltrado una vez más en Google Play a través de una aplicación que se hace pasar por un visor de PDF y que ha contado con más de 50.000 descargas.

El malware se activa en el dispositivo inmediatamente después de instalar la aplicación, rastrea a los usuarios que inician aplicaciones bancarias de América del Norte y les ofrece una superposición que les permite acceder a la cuenta, registrar teclas o automatizar transacciones.

Según los investigadores de Threat Fabric que detectaron la última campaña y la informaron a Google, Anatsa muestra a los usuarios un mensaje falso cuando abren las aplicaciones afectadas, informando sobre un mantenimiento programado del sistema bancario.

La notificación se muestra en la parte superior de la interfaz de usuario de la aplicación bancaria, ocultando la actividad del malware en segundo plano y evitando que las víctimas se comuniquen con su banco o revisen sus cuentas en busca de transacciones no autorizadas.

Threat Fabric ha estado rastreando Anatsa en Google Play durante años, descubriendo múltiples infiltraciones bajo herramientas de utilidad y productividad falsas o troyanizadas.

Una campaña descubierta en noviembre de 2021 logró 300.000 descargas , otra expuesta en junio de 2023 tuvo 30.000 descargas y otra divulgada en febrero de 2024 alcanzó las 150.000 descargas .

En mayo de 2024, la empresa de seguridad móvil Zscaler informó que Anatsa había logrado otra infiltración en la tienda de aplicaciones oficial de Android, con dos aplicaciones que se hacían pasar por un lector de PDF y un lector de QR, acumulando en conjunto 70.000 descargas .

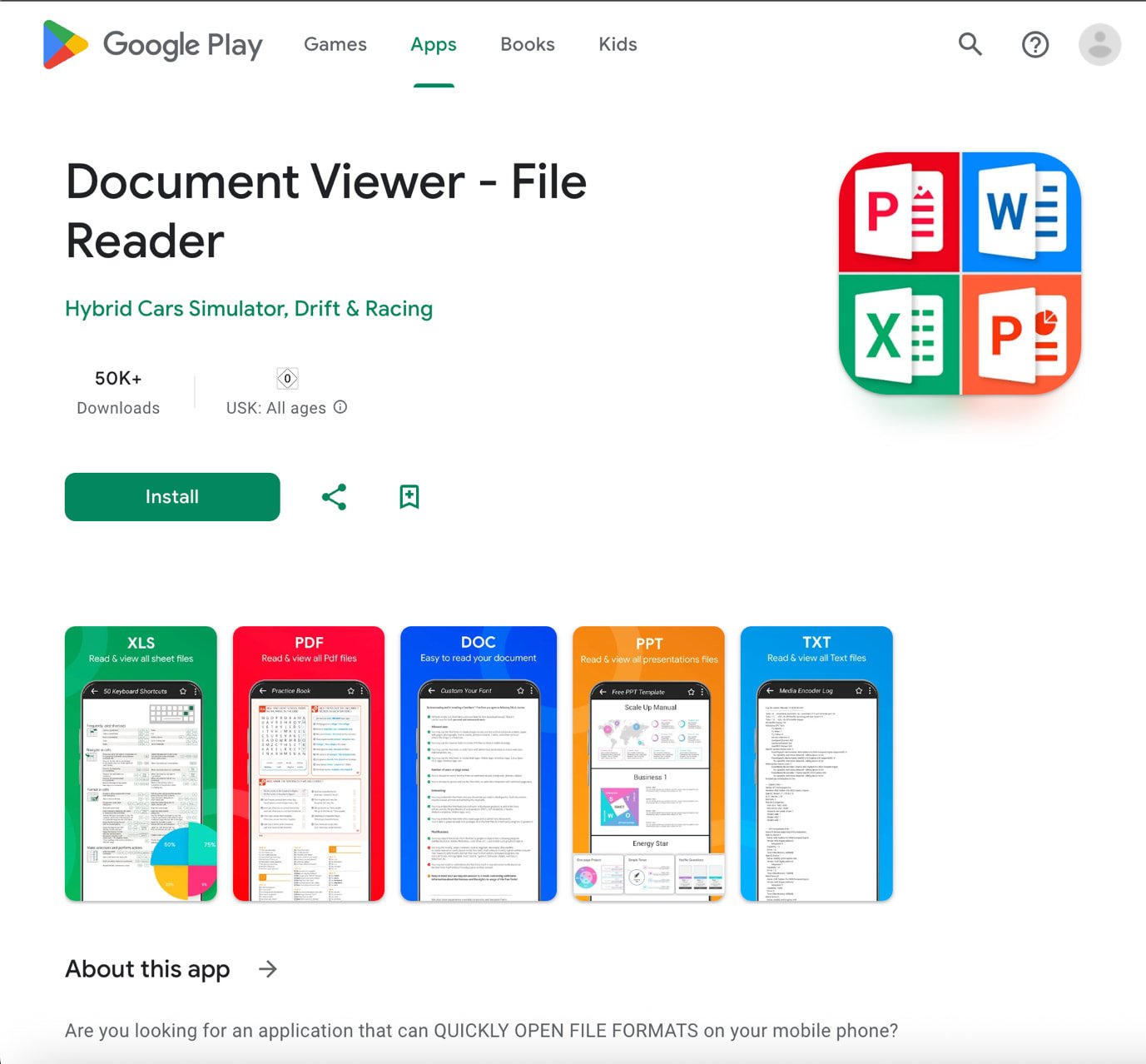

La aplicación Anatsa que Threat Fabric descubrió en Google Play esta vez es 'Document Viewer - File Reader', publicada por 'Hybrid Cars Simulator, Drift & Racing'.

Aplicación en Google Play que entregó Anatsa a sus usuarios

Fuente: ThreatFabric

Los investigadores informan que esta aplicación sigue una táctica furtiva que los operadores de Anatsa demostraron también en casos anteriores: mantienen la aplicación ?limpia? hasta que consigue una base de usuarios sustancial.

Una vez que la aplicación se vuelve lo suficientemente popular, introducen un código malicioso a través de una actualización que obtiene una carga útil de Anatsa desde un servidor remoto y la instala como una aplicación separada.

Luego, Anatsa se conecta al comando y control (C2) y recibe una lista de aplicaciones específicas para monitorear en el dispositivo infectado.

La última aplicación de Anatsa distribuyó el troyano entre el 24 y el 30 de junio, seis semanas después de su lanzamiento inicial en la tienda. Desde entonces, Google ha eliminado la aplicación maliciosa de la tienda.

Si instaló la aplicación, se recomienda que la desinstale inmediatamente, ejecute un análisis completo del sistema con Play Protect y restablezca las credenciales de su cuenta bancaria.

Anatsa encuentra periódicamente formas de infiltrarse en Google Play, por lo que los usuarios solo deben confiar en aplicaciones de editores confiables, verificar las reseñas de los usuarios, prestar atención a los permisos solicitados y mantener la cantidad de aplicaciones instaladas en su dispositivo al mínimo necesario.

Fuente: Bleepingcomputer.