El malware QakBot está siendo distribuido nuevamente en campañas de phishing después de que la botnet fuera interrumpida por las fuerzas del orden durante el verano.

En agosto, una operación multinacional de las fuerzas del orden llamada Operación Duck Hunt accedió a los servidores de los administradores de QakBot y mapeó la infraestructura de la botnet.

Después de obtener las claves de cifrado de la botnet utilizadas para la comunicación del malware, el FBI pudo secuestrar la botnet para empujar un módulo DLL de Windows personalizado a los dispositivos infectados. Este DLL ejecutó un comando que terminó el malware QakBot, interrumpiendo efectivamente la botnet.

Mientras que un servicio de phishing que se usó para distribuir el malware Qbot ha visto actividad desde la interrupción, no hubo distribución del malware QakBot hasta el pasado lunes, cuando comenzó la nueva campaña de phishing.

QakBot regresa

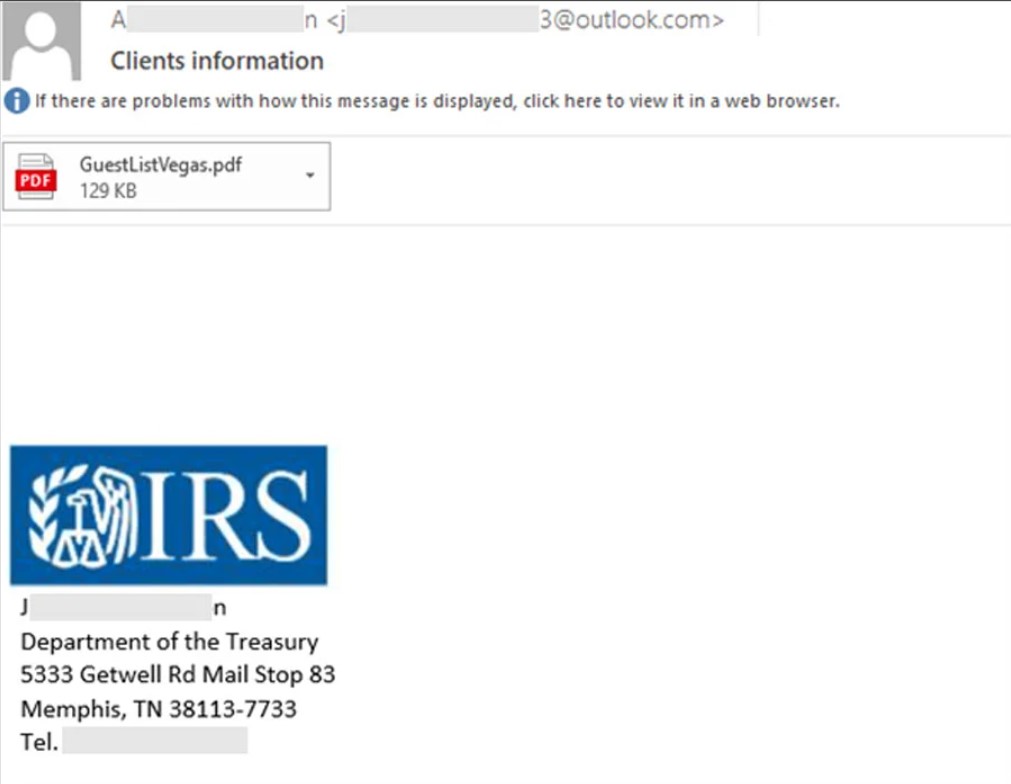

Microsoft ahora está advirtiendo que QakBot se está distribuyendo nuevamente en una campaña de phishing que finge ser un correo electrónico de un empleado del IRS.

Microsoft dice que observó por primera vez el ataque de phishing el 11 de diciembre en una pequeña campaña dirigida a la industria hotelera.

Nuevos correos electrónicos de phishing de Qakbot que se hacen pasar por el IRS

Fuente: Microsoft en Twitter

Adjunto al correo electrónico hay un archivo PDF que finge ser una lista de invitados que dice "La vista previa del documento no está disponible" y luego pide al usuario que descargue el PDF para verlo correctamente.

Sin embargo, al hacer clic en el botón de descarga, los destinatarios descargarán un MSI que, al instalarse, lanza el malware Qakbot DLL en la memoria.

Microsoft dice que el DLL fue generado el 11 de diciembre, el mismo día que comenzó la campaña de phishing, y utiliza un código de campaña de 'tchk06' y servidores de comando y control en 45.138.74.191:443 y 65.108.218.24:443.

"Lo más notable es que la carga útil de Qakbot entregada estaba configurada con la versión 0x500 previamente no vista", tuiteó Microsoft, indicando el desarrollo continuo del malware.

Los investigadores de seguridad Pim Trouerbach y Tommy Madjar también han confirmado que la carga útil de Qakbot que se distribuye es nueva, con algunos cambios menores.

Trouerbach mencionó que hay cambios menores en el nuevo DLL de QakBot, incluyendo el uso de AES para descifrar cadenas en lugar de XOR en la versión anterior.

Además, Trouerbach cree que la nueva versión todavía se está desarrollando ya que contiene algunos errores inusuales.

Como tuiteó Trouerbach, después de que Emotet fue interrumpido por las fuerzas del orden en 2021, los actores de amenazas intentaron revivir su botnet con poco éxito.

Aunque es demasiado pronto para decir si Qbot tendrá problemas para recuperar su tamaño anterior, los administradores y los usuarios deben estar atentos a los correos electrónicos de phishing de la cadena de respuestas que se usan comúnmente para distribuir el malware.

¿Qué es el malware Qbot?

QakBot, también conocido como Qbot, comenzó como un troyano bancario en 2008, con desarrolladores de malware usándolo para robar credenciales bancarias, cookies de sitios web y tarjetas de crédito para cometer fraude financiero.

Con el tiempo, el malware evolucionó hacia un servicio de entrega de malware, asociándose con otros actores de amenazas para proporcionar acceso inicial a las redes para realizar ataques de ransomware, espionaje o robo de datos.

Qakbot se distribuye a través de campañas de phishing que utilizan una variedad de señuelos, incluidos los ataques de correo electrónico de la cadena de respuestas, que es cuando los actores de amenazas usan un hilo de correo electrónico robado y luego responden con su propio mensaje y un documento malicioso adjunto.

Estos correos electrónicos suelen incluir documentos maliciosos como archivos adjuntos o enlaces para descargar archivos maliciosos que instalan el malware Qakbot en el dispositivo de un usuario.

Estos documentos cambian entre campañas de phishing y van desde documentos de Word o Excel con macros maliciosas, archivos de OneNote con archivos incrustados, hasta archivos ISO con ejecutables y accesos directos de Windows. Algunos de ellos también están diseñados para explotar vulnerabilidades zero-day en Windows.

Una vez instalado, el malware inyectará un DLL en un proceso legítimo de Windows, como wermgr.exe o AtBroker.exe, y se ejecutará en segundo plano mientras despliega cargas útiles adicionales.

En el pasado, Qakbot ha colaborado con múltiples operaciones de ransomware, incluyendo Conti, ProLock, Egregor, REvil, RansomExx, MegaCortex, y, más recientemente, Black Basta y BlackCat/ALPHV.

Fuente: bleepingcomputer.com