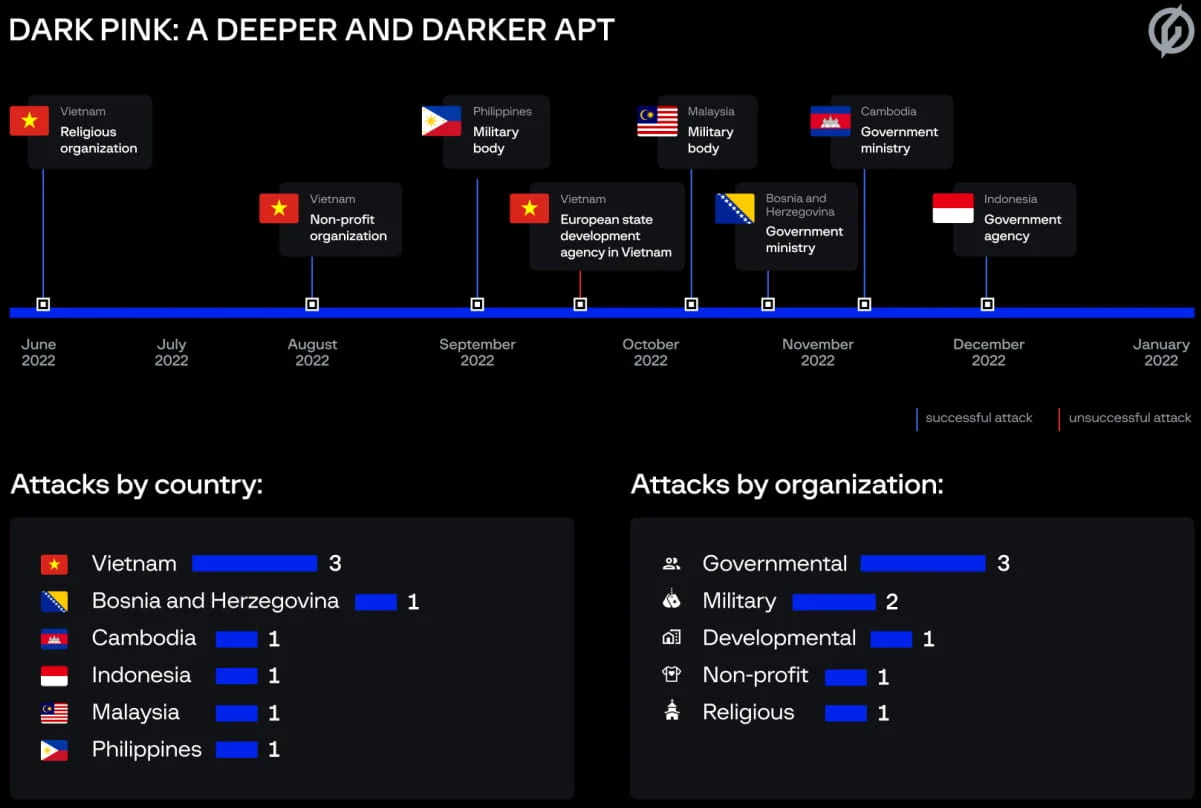

Los ataques dirigidos a agencias gubernamentales y cuerpos militares en varios países de la región APAC se han atribuido a lo que parece ser un nuevo actor de amenazas avanzado que aprovecha el malware personalizado para robar información confidencial.

Los investigadores de seguridad se refieren a este grupo como Dark Pink (Group-IB) o Saaiwc Group (Anheng Hunting Labs), y señalan que emplea tácticas, técnicas y procedimientos (TTP) poco comunes.

El conjunto de herramientas personalizado observado en los ataques se puede utilizar para robar información y propagar malware a través de unidades USB. El actor usó métodos de ejecución activados por eventos y carga lateral de DLL para ejecutar sus cargas útiles en sistemas comprometidos.

Un informe publicado por la empresa de ciberseguridad Group-IB dice que el objetivo del actor de amenazas es robar información de los navegadores de la víctima, obtener acceso a los mensajeros, filtrar documentos y capturar audio del micrófono del dispositivo infectado.

Considerada una amenaza persistente avanzada (APT), Dark Pink ha lanzado al menos siete ataques exitosos entre junio y diciembre de 2022.

Compromiso inicial

El vector de ataque inicial típico de Dark Pink son los correos electrónicos de spear-phishing disfrazados de solicitudes de empleo, que engañaron a la víctima para que descargara un archivo de imagen ISO malicioso. Más allá de este paso, Group-IB vio múltiples variaciones en la cadena de ataque.

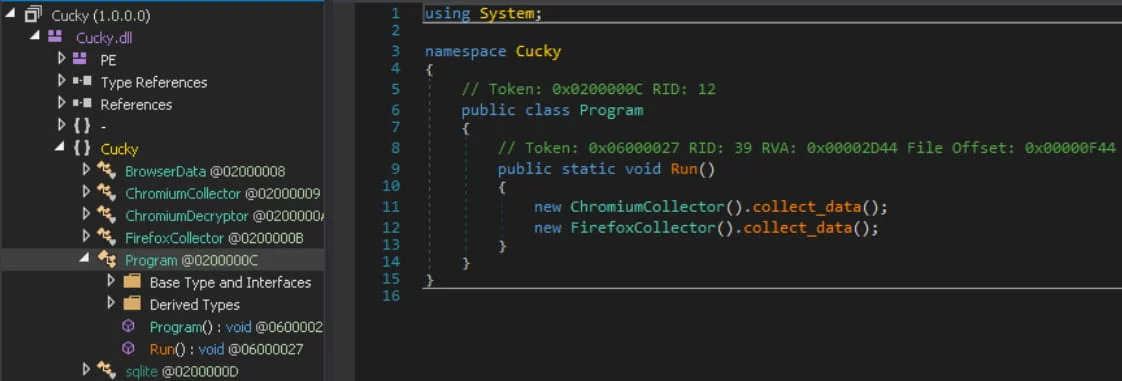

Uno de ellos utilizó un archivo ISO con todo incluido que almacenaba un documento señuelo, un ejecutable firmado y un archivo DLL malicioso, lo que condujo a la implementación de uno de los dos ladrones de información personalizados utilizados por el grupo (Ctealer o Cucky) a través de la carga lateral de DLL. . En la siguiente etapa, se eliminaría un implante de registro llamado TelePowerBot.

Otra cadena de ataques utiliza un documento de Microsoft Office (.DOC) dentro de un archivo ISO. Cuando la víctima abre el archivo, se obtiene una plantilla con una macro maliciosa de GitHub, encargada de cargar TelePowerBot y realizar cambios en el registro de Windows.

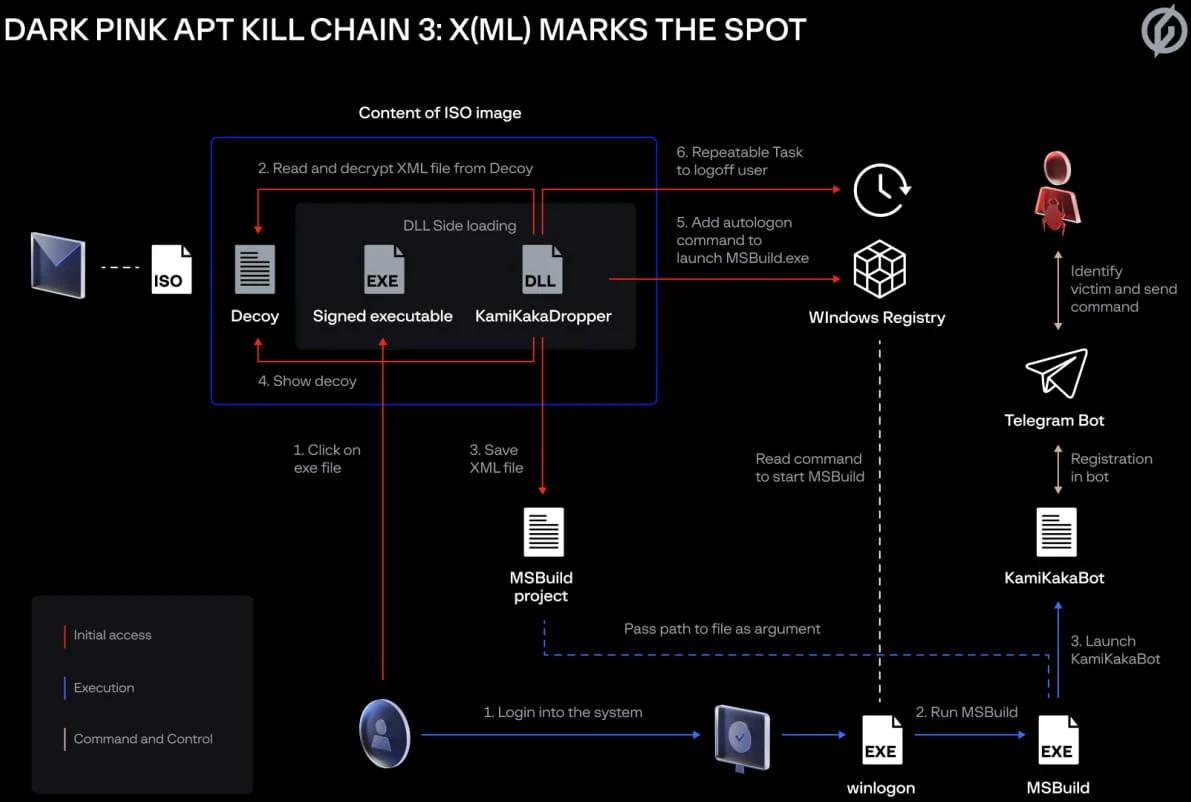

Una tercera cadena de ataques observada en diciembre de 2022 fue idéntica a la primera. Sin embargo, en lugar de cargar TelePowerBot, el archivo ISO malicioso y la técnica de carga lateral de DLL cargan otro malware personalizado que los investigadores llaman KamiKakaBot, diseñado para leer y ejecutar comandos.

Malware personalizado

Cucky y Ctealer son ladrones de información personalizados escritos en .NET y C++, respectivamente. Ambos intentan localizar y extraer contraseñas, historial de navegación, inicios de sesión guardados y cookies de una larga lista de navegadores web: Chrome, Microsoft Edge, CocCoc, Chromium, Brave, Atom, Uran, Sputnik, Slimjet, Epic Privacy, Amigo, Vivaldi, Kometa, Nichrome, Maxthon, Comodo Dragon, Avast Secure Browser y Yandex Browser.

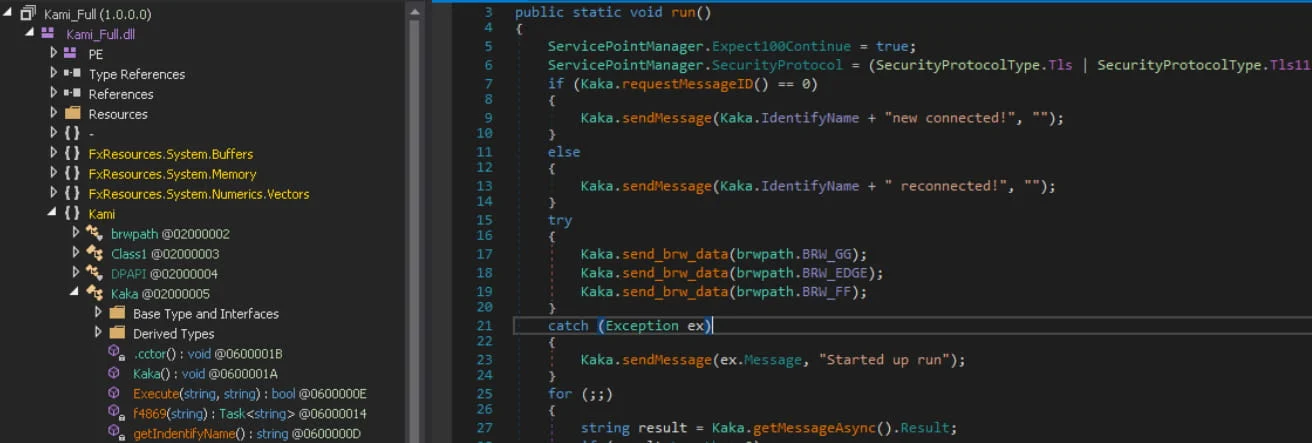

TelePowerBot es un implante de registro que se inicia a través de un script en el arranque del sistema y se conecta a un canal de Telegram desde donde recibe los comandos de PowerShell para ejecutar.

?Durante la infección, los actores de amenazas ejecutan varios comandos estándar (p. ej., net share, Get-SmbShare) para determinar qué recursos de red están conectados al dispositivo infectado. Si se encuentra el uso del disco de red, comenzarán a explorar este disco para encontrar archivos que puedan ser de su interés y potencialmente exfiltrarlos? - Group-IB

En general, los comandos pueden iniciar herramientas de consola simples o secuencias de comandos complejas de PowerShell que permiten el movimiento lateral a través de unidades extraíbles USB.

KamiKakaBot es la versión .NET de TelePowerBot, que también viene con capacidades de robo de información, apuntando a datos almacenados en navegadores basados ??en Chrome y Firefox.

Además de estas herramientas, Dark Pink también utiliza un script para grabar el sonido a través del micrófono cada minuto. Los datos se guardan como un archivo ZIP en la carpeta temporal de Windows antes de que se exfiltren al bot de Telegram.

De manera similar, el actor de amenazas usa una utilidad especial de exfiltración de mensajería llamada ZMsg, descargada de GitHub. La utilidad roba comunicaciones de Viber, Telegram y Zalo y las almacena en "%TEMP%\KoVosRLvmU\" hasta que se extraen.

Un informe anterior de la empresa china de ciberseguridad Anheng Hunting Labs, que rastrea a Dark Pink como Saaiwc Group, describe algunas cadenas de ataque y señala que en una de ellas el actor usó una plantilla de Microsoft Office con código de macro malicioso para explotar un ataque más antiguo y de alta gravedad. vulnerabilidad identificada como CVE-2017-0199 .

Aunque Group-IB confirma con gran confianza que Dark Pink es responsable de siete ataques, los investigadores señalan que el número podría ser mayor.

La compañía ha informado a las siete organizaciones sobre la actividad comprometida del actor de amenazas y continuará rastreando las operaciones de Dark Pink.

Fuente: BC.