Los investigadores de seguridad de Mandiant han descubierto un nuevo malware llamado CosmicEnergy diseñado para perturbar los sistemas industriales y vinculado a la empresa rusa de ciberseguridad Rostelecom-Solar (antes Solar Security).

El malware se dirige específicamente a unidades terminales remotas (RTU) compatibles con IEC-104, utilizadas habitualmente en operaciones de transmisión y distribución eléctrica en Europa, Oriente Medio y Asia.

CosmicEnergy fue descubierto después de que alguien con una dirección IP rusa subiera una muestra a la plataforma de análisis de malware VirusTotal en diciembre de 2021.

El análisis de la muestra de malware filtrada ha revelado varios aspectos dignos de mención en relación con CosmicEnergy y su funcionalidad.

En primer lugar, el malware comparte similitudes con malware OT anterior como Industroyer e Industroyer.V2, ambos utilizados en ataques dirigidos a proveedores de energía ucranianos en diciembre de 2016 y abril de 2022.

Además, está basado en Python y utiliza bibliotecas de código abierto para la implementación de protocolos OT, al igual que otras cepas de malware dirigidas a sistemas de control industrial, como IronGate, Triton e Incontroller.

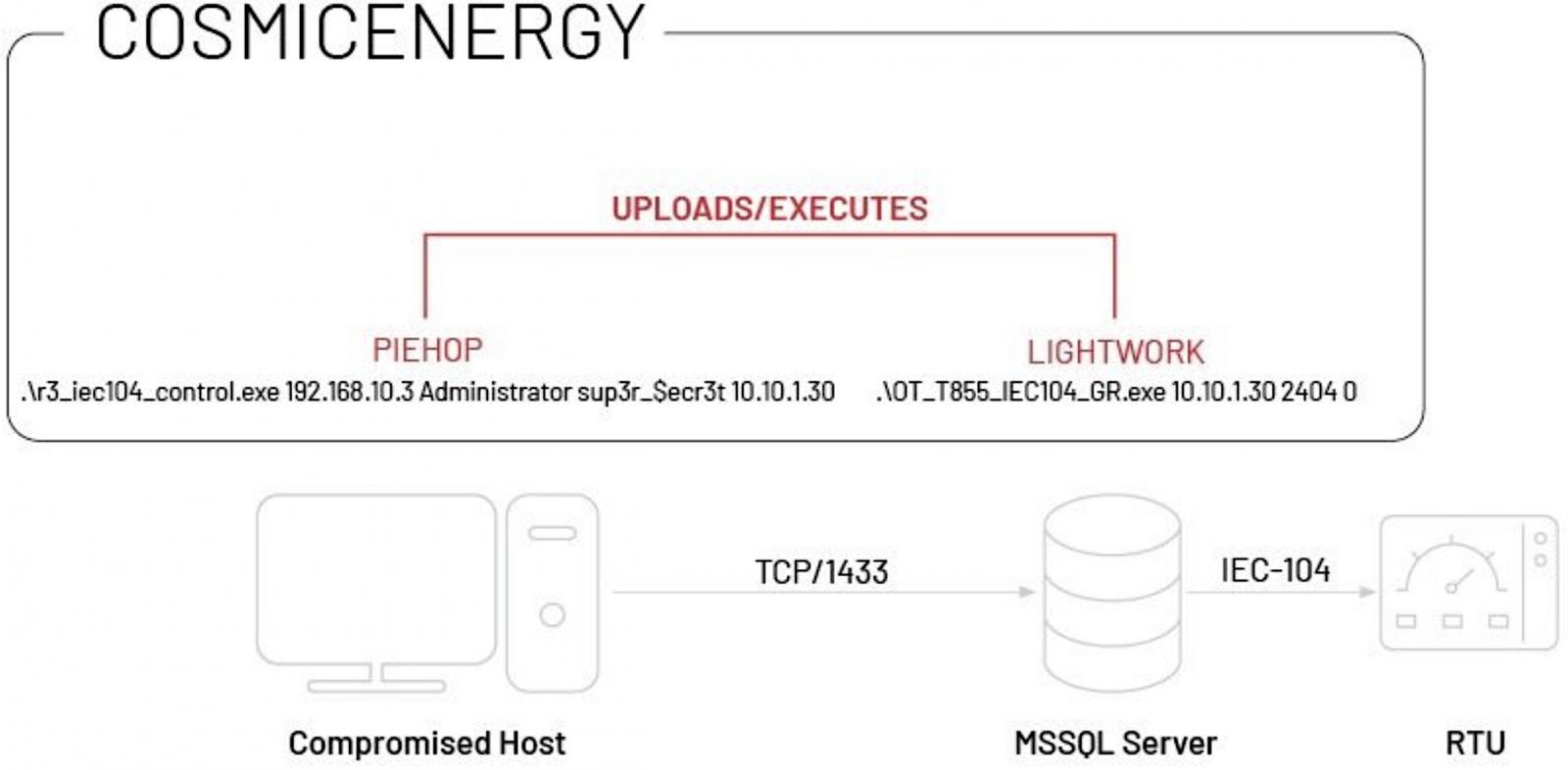

Al igual que Industroyer, CosmicEnergy probablemente obtiene acceso a los sistemas OT del objetivo a través de servidores MSSQL comprometidos utilizando la herramienta de interrupción Piehop.

Una vez dentro de la red de las víctimas, los atacantes pueden controlar las RTU de forma remota mediante la emisión de comandos IEC-104 "ON" u "OFF" a través de la herramienta maliciosa Lightwork.

Mandiant cree que este malware recién descubierto puede haber sido desarrollado como una herramienta de equipo rojo diseñada para simular ejercicios de interrupción por parte de la empresa rusa de ciberseguridad Rostelecom-Solar.

Basándose en la información pública que muestra que Rostelecom-Solar recibió financiación del gobierno ruso para la formación en ciberseguridad y la simulación de la interrupción de la energía eléctrica, Mandiant sospecha que CosmicEnergy también podría ser utilizado por actores de amenazas rusos en ciberataques disruptivos dirigidos a infraestructuras críticas como otras herramientas de equipo rojo.

"Durante nuestro análisis de COSMICENERGY, identificamos un comentario en el código que indicaba que la muestra utiliza un módulo asociado a un proyecto llamado 'Solar Polygon'. Buscamos la cadena única e identificamos una única coincidencia con un rango cibernético (también conocido como polígono) desarrollado por Rostelecom-Solar", dijo Mandiant.

"Aunque no hemos identificado pruebas suficientes para determinar el origen o el propósito de COSMICENERGY, creemos que el malware fue desarrollado posiblemente por Rostelecom-Solar o una parte asociada para recrear escenarios de ataque reales contra los activos de la red de energía", dijo Mandiant.

"Dado que los actores de amenazas utilizan herramientas de equipo rojo y marcos de explotación públicos para la actividad de amenazas dirigidas en la naturaleza, creemos que COSMICENERGY representa una amenaza plausible para los activos de la red eléctrica afectados."

Como informó Microsoft en abril de 2022, después de que Rusia invadiera Ucrania, los grupos de hackers rusos han desplegado muchas familias de malware (algunas de ellas nunca antes vistas in the wild) en ataques destructivos contra objetivos ucranianos, incluidas infraestructuras críticas.

La lista incluye, entre otros, WhisperGate/WhisperKill, FoxBlade (alias HermeticWiper), SonicVote (alias HermeticRansom), CaddyWiper, DesertBlade, Industroyer2, Lasainraw (alias IsaacWiper) y FiberLake (alias DoubleZero).

Sandworm Hackers militares rusos utilizaron el malware Industroyer2 para atacar la red ICS de un importante proveedor de energía ucraniano, pero no consiguieron derribar sus subestaciones eléctricas de alto voltaje ni interrumpir el suministro de energía en todo el país.

Fuente: bleepingcomputer