Investigadores de ciberseguridad han descubierto una nueva puerta trasera basada en PHP llamada Glutton que se ha utilizado en ataques cibernéticos dirigidos a China, Estados Unidos, Camboya, Pakistán y Sudáfrica.

QiAnXin XLab, que descubrió la actividad maliciosa a fines de abril de 2024, atribuyó el malware previamente desconocido con moderada confianza al prolífico grupo estatal-nación chino rastreado por Winnti (también conocido como APT41).

"Curiosamente, nuestra investigación reveló que los creadores de Glutton atacaron deliberadamente sistemas dentro del mercado de delitos informáticos", afirmó la empresa . "Al envenenar las operaciones, pretendían utilizar las herramientas de los cibercriminales en su contra, un escenario clásico de 'no hay honor entre ladrones'".

Glutton está diseñado para recolectar información confidencial del sistema, colocar un componente de puerta trasera ELF y realizar una inyección de código contra frameworks PHP populares como Baota (BT), ThinkPHP, Yii y Laravel. El malware ELF también comparte una "similitud casi total" con una herramienta Winnti conocida como PWNLNX .

A pesar de los vínculos con Winnti, XLab afirmó que no puede vincular definitivamente la puerta trasera con el adversario debido a la falta de técnicas de sigilo típicamente asociadas con el grupo. La empresa de ciberseguridad describió las deficiencias como "anormalmente mediocres".

Esto incluye la falta de comunicaciones cifradas de comando y control (C2), el uso de HTTP (en lugar de HTTPS) para descargar las cargas útiles y el hecho de que las muestras están libres de cualquier ofuscación.

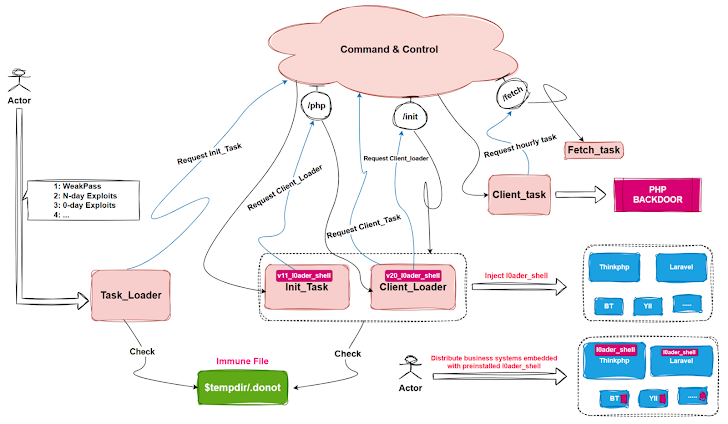

En esencia, Glutton es un marco de malware modular capaz de infectar archivos PHP en dispositivos de destino, así como de instalar puertas traseras. Se cree que el acceso inicial se logra mediante la explotación de fallas de día cero y día N y ataques de fuerza bruta.

Otro enfoque poco convencional implica anunciar en foros sobre delitos cibernéticos hosts empresariales comprometidos que contienen l0ader_shell, una puerta trasera inyectada en archivos PHP, lo que permite a los operadores montar ataques contra otros cibercriminales.

El módulo principal que permite el ataque es "task_loader", que se utiliza para evaluar el entorno de ejecución y obtener componentes adicionales, incluido "init_task", que es responsable de descargar una puerta trasera basada en ELF que se hace pasar por FastCGI Process Manager ("/lib/php-fpm"), infectando archivos PHP con código malicioso para una mayor ejecución de la carga útil y recopilando información confidencial y modificando archivos del sistema.

La cadena de ataque también incluye un módulo llamado "client_loader", una versión refactorizada de "init_task", que utiliza una infraestructura de red actualizada e incorpora la capacidad de descargar y ejecutar un cliente con puerta trasera. Modifica archivos de sistemas como "/etc/init.d/network" para establecer la persistencia.

El backdoor PHP es un backdoor con todas las funciones que admite 22 comandos únicos que le permiten cambiar conexiones C2 entre TCP y UDP, iniciar un shell, descargar/cargar archivos, realizar operaciones con archivos y directorios y ejecutar código PHP arbitrario. Además, el framework permite obtener y ejecutar más cargas útiles PHP al sondear periódicamente el servidor C2.

"Estas cargas útiles son altamente modulares, capaces de funcionar de forma independiente o de ejecutarse secuencialmente a través de task_loader para formar un marco de ataque integral", dijo XLab. "Toda la ejecución del código se produce dentro de los procesos PHP o PHP-FPM (FastCGI), lo que garantiza que no se deje ninguna carga útil de archivo atrás, logrando así una huella sigilosa".

Otro aspecto notable es el uso de la herramienta HackBrowserData en sistemas utilizados por operadores de delitos cibernéticos para robar información confidencial con el probable objetivo de informar futuras campañas de phishing o ingeniería social.

"Además de atacar a las víctimas tradicionales de los cibercriminales, Glutton demuestra un enfoque estratégico en la explotación de los recursos de los operadores de cibercrimen", afirmó XLab. "Esto crea una cadena de ataques recursivos, aprovechando las propias actividades de los atacantes en su contra".

La revelación se produce semanas después de que XLab detallara una versión actualizada del malware APT41 llamado Mélofée que agrega mecanismos de persistencia mejorados e "incorpora un controlador de kernel cifrado RC4 para enmascarar rastros de archivos, procesos y conexiones de red".

Una vez instalada, la puerta trasera de Linux está equipada para comunicarse con un servidor C2 para recibir y ejecutar varios comandos, incluida la recopilación de información del dispositivo y del proceso, el lanzamiento del shell, la gestión de procesos, la realización de operaciones de archivos y directorios y la desinstalación.

"Mélofée ofrece una funcionalidad sencilla con capacidades de ocultación muy eficaces", afirmó . "Las muestras de esta familia de malware son escasas, lo que sugiere que los atacantes pueden limitar su uso a objetivos de alto valor".

Fuente: thehackernews