Ha surgido una nueva operación de ransomware como servicio (RaaS) multiplataforma llamada VanHelsing, dirigida a sistemas Windows, Linux, BSD, ARM y ESXi.

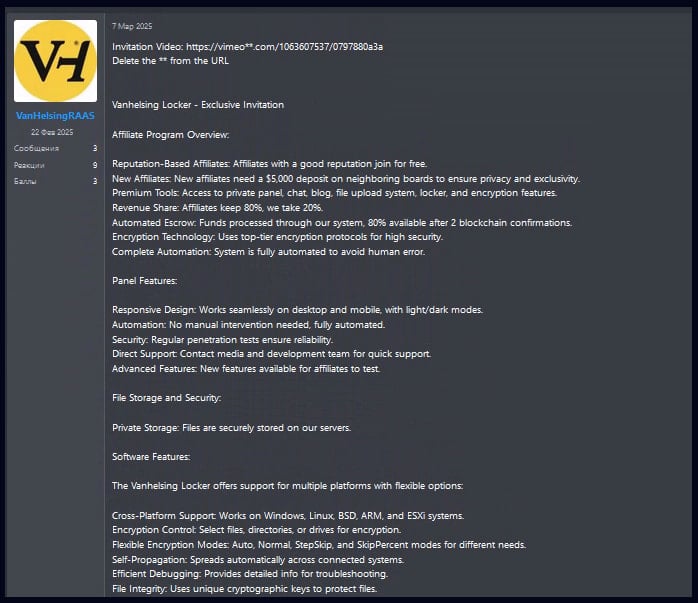

VanHelsing se promocionó por primera vez en plataformas clandestinas de delitos cibernéticos el 7 de marzo, ofreciendo a los afiliados experimentados un pase gratuito para unirse y exigiendo un depósito de $5,000 a los actores de amenazas menos experimentados.

La nueva operación de ransomware fue documentada por primera vez por CYFIRMA a finales de la semana pasada, mientras que Check Point Research realizó un análisis más profundo publicado ayer.

Dentro de VanHelsing

Los analistas de Check Point informan que VanHelsing es un proyecto ruso de cibercrimen que prohíbe atacar sistemas en sistemas de países de la CEI (Comunidad de Estados Independientes).

Los afiliados pueden conservar el 80% de los pagos del rescate, mientras que los operadores se llevan un 20%. Los pagos se gestionan mediante un sistema de depósito en garantía automatizado que utiliza dos confirmaciones de blockchain para mayor seguridad.

Los afiliados aceptados obtienen acceso a un panel con automatización operativa completa, mientras que también hay soporte directo del equipo de desarrollo.

Los archivos robados de las redes de las víctimas se almacenan directamente en los servidores de la operación VanHelsing, mientras que el equipo central afirma que realiza pruebas de penetración periódicas para garantizar la máxima seguridad y fiabilidad del sistema.

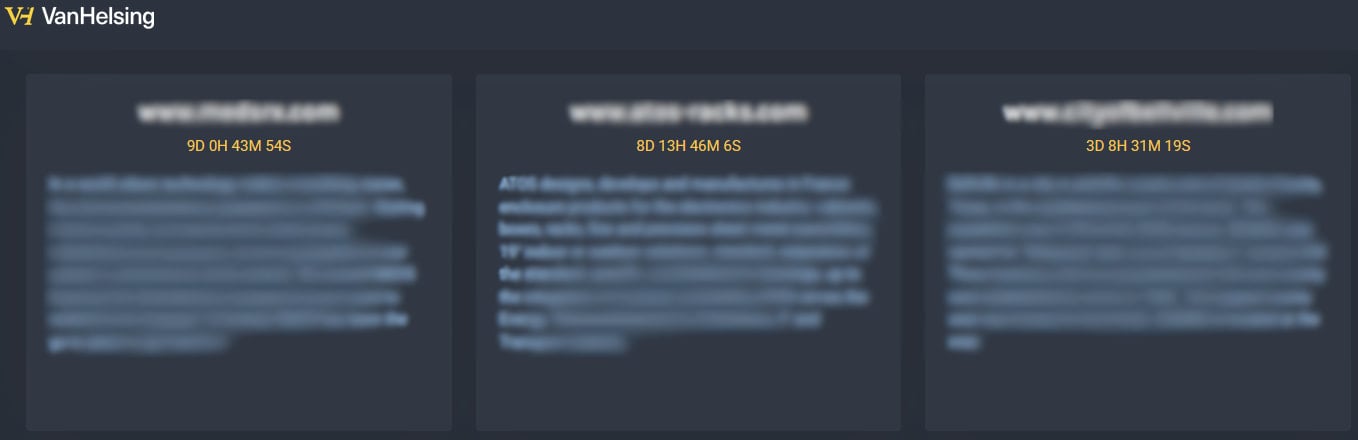

Actualmente, el portal de extorsión VanHelsing en la dark web registra tres víctimas: dos en Estados Unidos y una en Francia. Una de las víctimas reside en una ciudad de Texas, mientras que las otras dos son empresas tecnológicas.

Los operadores del ransomware amenazan con filtrar los archivos robados en los próximos días si no se cumplen sus exigencias económicas. Según la investigación de Check Point, se trata de un pago de rescate de 500.000 dólares.

.jpg)

Modo sigiloso

El ransomware VanHelsing está escrito en C++ y la evidencia sugiere que se implementó por primera vez el 16 de marzo.

VanHelsing utiliza el algoritmo ChaCha20 para el cifrado de archivos, generando una clave simétrica de 32 bytes (256 bits) y un nonce de 12 bytes para cada archivo.

Luego, estos valores se cifran utilizando una clave pública Curve25519 incorporada, y el par clave/nonce cifrado resultante se almacena en el archivo cifrado.

VanHelsing cifra parcialmente los archivos de más de 1 GB de tamaño, pero ejecuta el proceso completo en archivos más pequeños.

El malware admite una rica personalización de CLI para adaptar los ataques a cada víctima, como apuntar a unidades y carpetas

específicas, restringir el alcance del cifrado, propagarse a través de SMB, omitir la eliminación de copias de sombra y habilitar el modo sigiloso de dos fases.

En el modo de cifrado normal, VanHelsing enumera archivos y carpetas, cifra el contenido del archivo y cambia el nombre del archivo resultante añadiendo la extensión ".vanhelsing".

Fuente: Bleepingcomputer.