Están atacando activamente más de 92.000 dispositivos de almacenamiento en red (NAS) de D-Link expuestos en línea y sin parches contra un fallo crítico de día cero de ejecución remota de código (RCE).

Como se informó por primera vez el sábado, esta vulnerabilidad de seguridad (CVE-2024-3273) es el resultado de una puerta trasera facilitada a través de una cuenta codificada (nombre de usuario "messagebus" con una contraseńa vacía) y un problema de inyección de comandos a través del parámetro "system".

Los actores de amenazas están encadenando ahora estos dos fallos de seguridad para desplegar una variante del malware Mirai (skid.x86). Las variantes de Mirai suelen estar diseńadas para ańadir dispositivos infectados a una botnet que puede utilizarse en ataques de denegación de servicio distribuido (DDoS) a gran escala.

Estos ataques comenzaron el lunes, según observaron la empresa de ciberseguridad GreyNoise y la plataforma de monitorización de amenazas ShadowServer. Dos semanas antes, el investigador de seguridad Netsecfish reveló la vulnerabilidad después de que D-Link les informara de que estos dispositivos al final de su vida útil no serían parcheados.

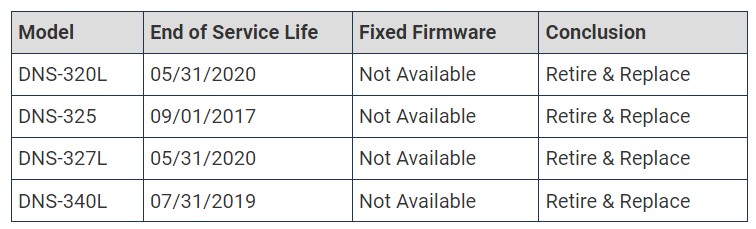

"La vulnerabilidad descrita afecta a múltiples dispositivos NAS de D-Link, incluyendo los modelos DNS-340L, DNS-320L, DNS-327L y DNS-325, entre otros", explica Netsecfish.

"La explotación exitosa de esta vulnerabilidad podría permitir a un atacante ejecutar comandos arbitrarios en el sistema, lo que potencialmente conduciría a un acceso no autorizado a información sensible, la modificación de las configuraciones del sistema, o condiciones de denegación de servicio."

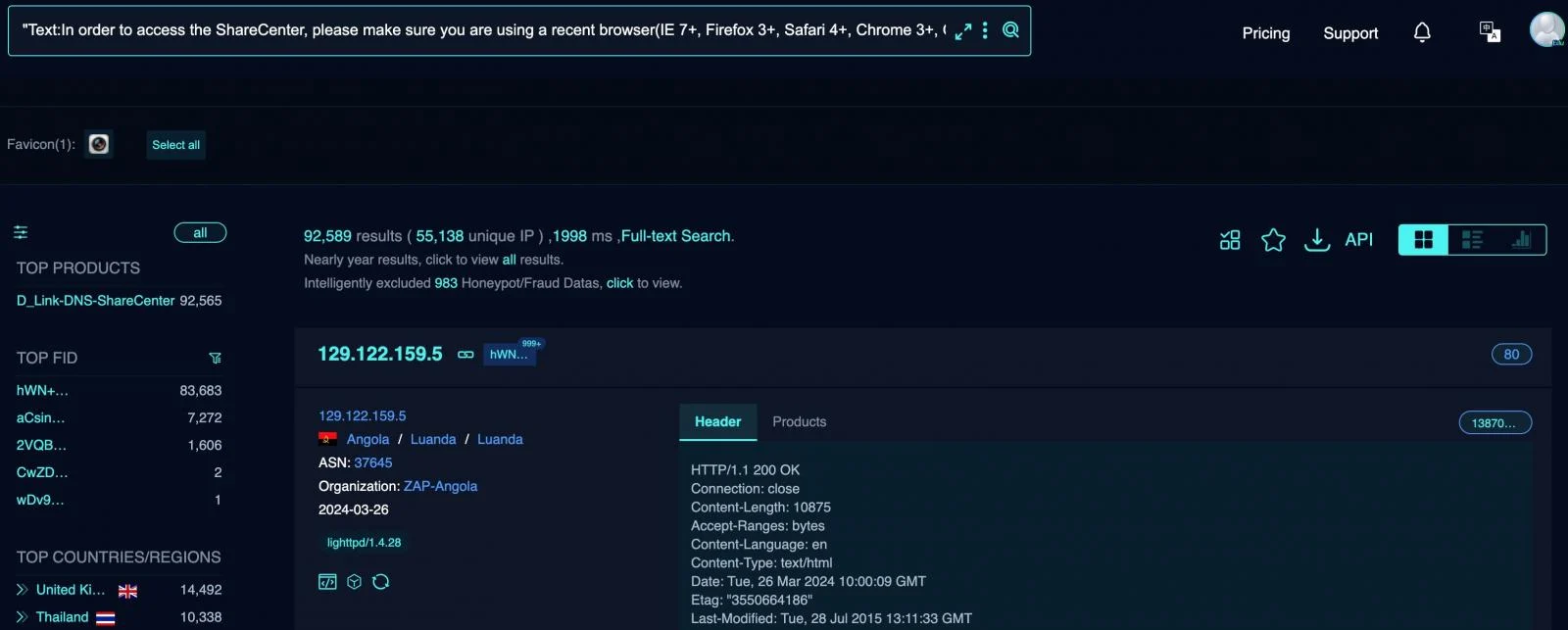

Dispositivos NAS D-Link vulnerables expuestos en línea (Netsecfish)

Cuando se le preguntó si se lanzarían actualizaciones de seguridad para parchear esta vulnerabilidad de día cero, D-Link también dijo que ya no daban soporte a estos dispositivos NAS al final de su vida útil (EOL).

"Todos los dispositivos de almacenamiento en red de D-Link han llegado al final de su vida útil y de su vida de servicio durante muchos ańos [y] los recursos asociados a estos productos han cesado su desarrollo y ya no reciben soporte", dijo un portavoz de D-Link.

"D-Link recomienda retirar estos productos y sustituirlos por otros que reciban actualizaciones de firmware".

El portavoz ańadió que estos dispositivos NAS no disponen de funciones de actualización automática en línea ni de envío de alertas, por lo que resulta imposible notificar a los propietarios de estos ataques en curso.

Tras la revelación, D-Link publicó el jueves un aviso de seguridad para notificar a los propietarios la vulnerabilidad de seguridad y aconsejarles que retiraran o sustituyeran los dispositivos afectados lo antes posible.

También creó una página de soporte para los dispositivos heredados, advirtiendo a los propietarios que aplicaran las últimas actualizaciones de seguridad y firmware disponibles a través del sitio web de soporte heredado, aunque eso no protegería sus dispositivos de los atacantes.

"Si los consumidores de EE.UU. siguen utilizando estos dispositivos en contra de la recomendación de D-Link, por favor asegúrese de que el dispositivo tiene el último firmware conocido", advirtió D-Link.

Lo que D-Link no dijo es que los dispositivos NAS no deberían exponerse en línea, ya que suelen ser blanco de ataques de ransomware para robar o cifrar datos.

En los últimos meses, otros dispositivos D-Link (algunos de ellos también al final de su vida útil) han sido objetivo de varias redes de bots DDoS basadas en Mirai (una de ellas rastreada como IZ1H9). Sus propietarios trabajan continuamente para ampliar sus capacidades, ańadiendo nuevos exploits y objetivos a atacar.

Fuente: bleepingcomputer