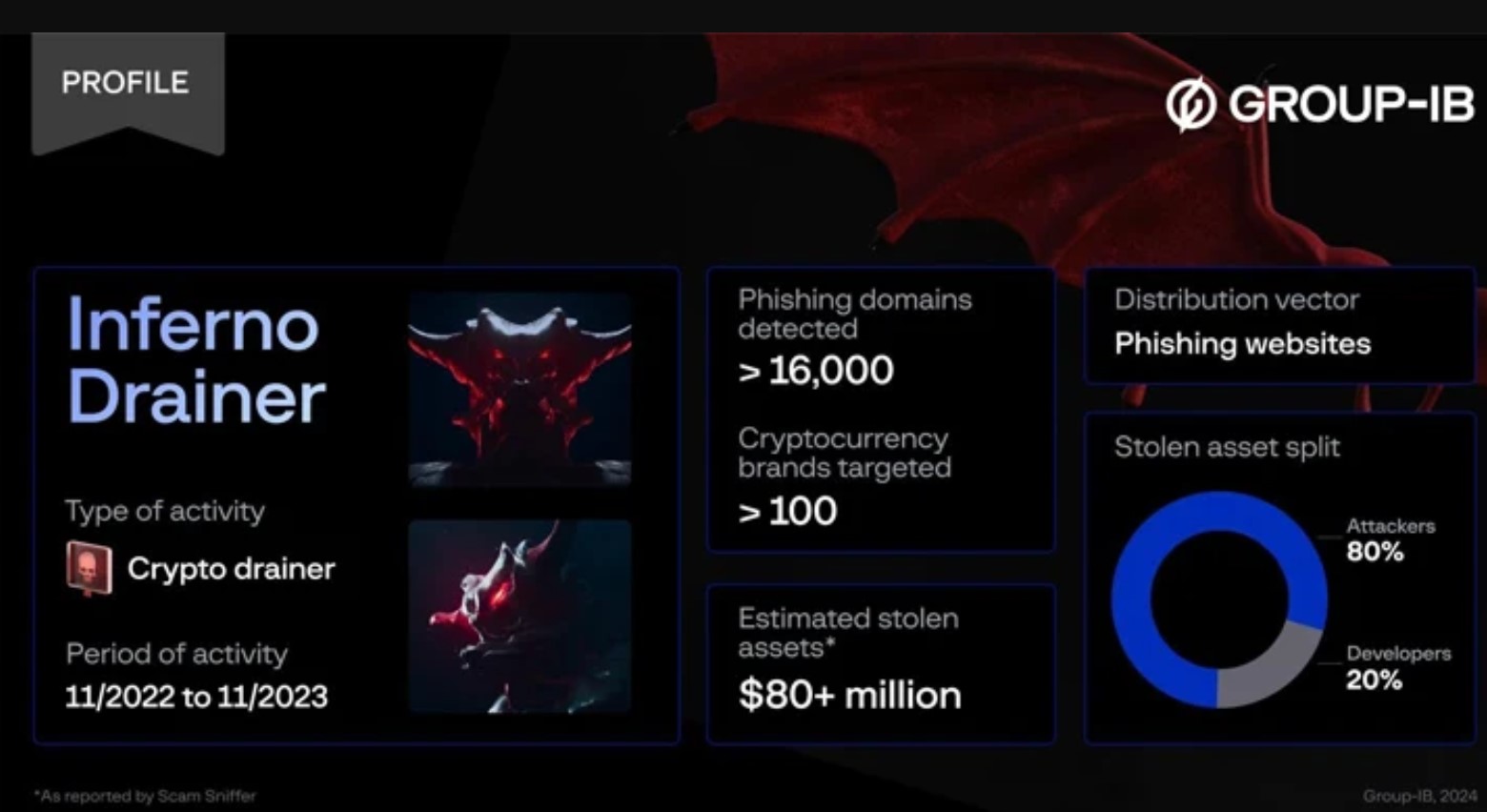

Los operadores detrás de la extinta Inferno Drainer crearon más de 16.000 dominios maliciosos únicos en el lapso de un año, entre 2022 y 2023.

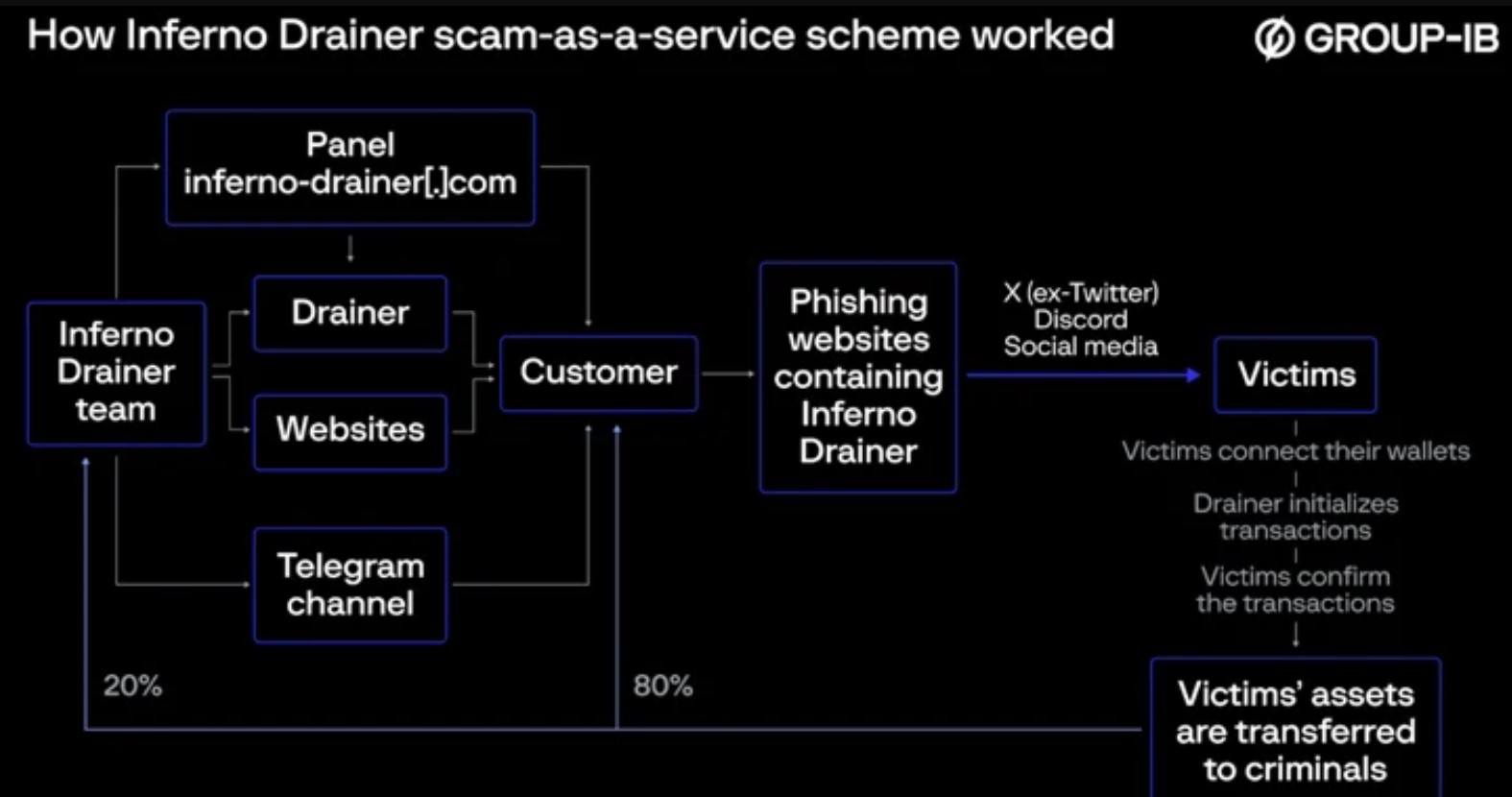

El esquema "aprovechaba páginas de phishing de alta calidad para atraer a usuarios desprevenidos y hacer que conectaran sus monederos de criptomonedas con la infraestructura de los atacantes, que falsificaban los protocolos Web3 para engañar a las víctimas y hacer que autorizaran las transacciones", afirma Group-IB, con sede en Singapur.

Se calcula que Inferno Drainer, que estuvo activo entre noviembre de 2022 y noviembre de 2023, obtuvo más de 87 millones de dólares en beneficios ilícitos estafando a más de 137.000 víctimas.

El malware forma parte de un conjunto más amplio de ofertas similares que están disponibles para los afiliados bajo el modelo de estafa como servicio (o drenador como servicio) a cambio de un 20% de sus ganancias.

Además, los clientes de Inferno Drainer podían subir el malware a sus propios sitios de phishing o hacer uso del servicio del desarrollador para crear y alojar sitios web de phishing, sin coste adicional o cobrando el 30% de los activos robados en algunos casos.

Según Group-IB, la actividad suplantó a más de 100 marcas de criptomonedas a través de páginas especialmente diseñadas que se alojaban en más de 16.000 dominios únicos.

Un análisis más detallado de 500 de estos dominios ha revelado que el drenador basado en JavaScript se alojaba inicialmente en un repositorio de GitHub (kuzdaz.github[.]io/seaport/seaport.js) antes de incorporarlos directamente a los sitios web. El usuario "kuzdaz" no existe actualmente.

De forma similar, otro conjunto de 350 sitios incluyó un archivo JavaScript, "coinbase-wallet-sdk.js", en un repositorio GitHub diferente, "kasrlorcian.github[.]io".

A continuación, estos sitios se propagaban en sitios como Discord y X (antes Twitter), incitando a las víctimas potenciales a hacer clic en ellos con el pretexto de ofrecer tokens gratuitos (también conocidos como airdrops) y conectar sus monederos, momento en el que sus activos se vaciaban una vez aprobadas las transacciones.

Al utilizar los nombres seaport.js, coinbase.js y wallet-connect.js, la idea era hacerse pasar por protocolos Web3 populares como Seaport, WalletConnect y Coinbase para completar las transacciones no autorizadas. El sitio web más antiguo que contiene uno de estos scripts data del 15 de mayo de 2023.

"Otra característica típica de los sitios web de phishing pertenecientes a Inferno Drainer era que los usuarios no podían abrir el código fuente del sitio web utilizando teclas de acceso rápido o haciendo clic con el botón derecho del ratón", afirma Viacheslav Shevchenko, analista de Group-IB. "Esto significa que los delincuentes intentaron ocultar sus scripts y su actividad ilegal a sus víctimas".

Vale la pena señalar que la cuenta X de Mandiant, propiedad de Google, fue comprometida a principios de este mes para distribuir enlaces a una página de phishing que alojaba un drenador de criptomonedas rastreado como CLINKSINK.

Creemos que el modelo "X como servicio" seguirá prosperando, entre otras cosas porque crea más oportunidades para que las personas menos competentes técnicamente intenten convertirse en ciberdelincuentes, y para los desarrolladores es una forma muy rentable de aumentar sus ingresos", declaró la empresa a The Hacker News.

"También esperamos ver un aumento de los intentos de piratear cuentas oficiales, ya que las publicaciones supuestamente escritas por una voz autorizada probablemente inspiren confianza a los ojos de los espectadores, y pueden hacer que las víctimas potenciales sean más propensas a seguir los enlaces y conectar sus cuentas".

Además de eso, Group-IB dijo que el éxito de Inferno Drainer podría alimentar el desarrollo de nuevos drenadores, así como conducir a un aumento de sitios web que contienen scripts maliciosos que suplantan los protocolos Web3, señalando que 2024 podría convertirse en el "año del drenador."

"Puede que Inferno Drainer haya cesado su actividad, pero su prominencia a lo largo de 2023 pone de relieve los graves riesgos que corren los titulares de criptomonedas a medida que los drainers siguen desarrollándose", declaró Andrey Kolmakov, jefe del Departamento de Investigación de Delitos de Alta Tecnología de Group-IB.

Fuente: thehackernews.com