Un fallo de seguridad de máxima gravedad recientemente revelado que afecta al servidor FTP Wing ha sido activamente explotado, según Huntress

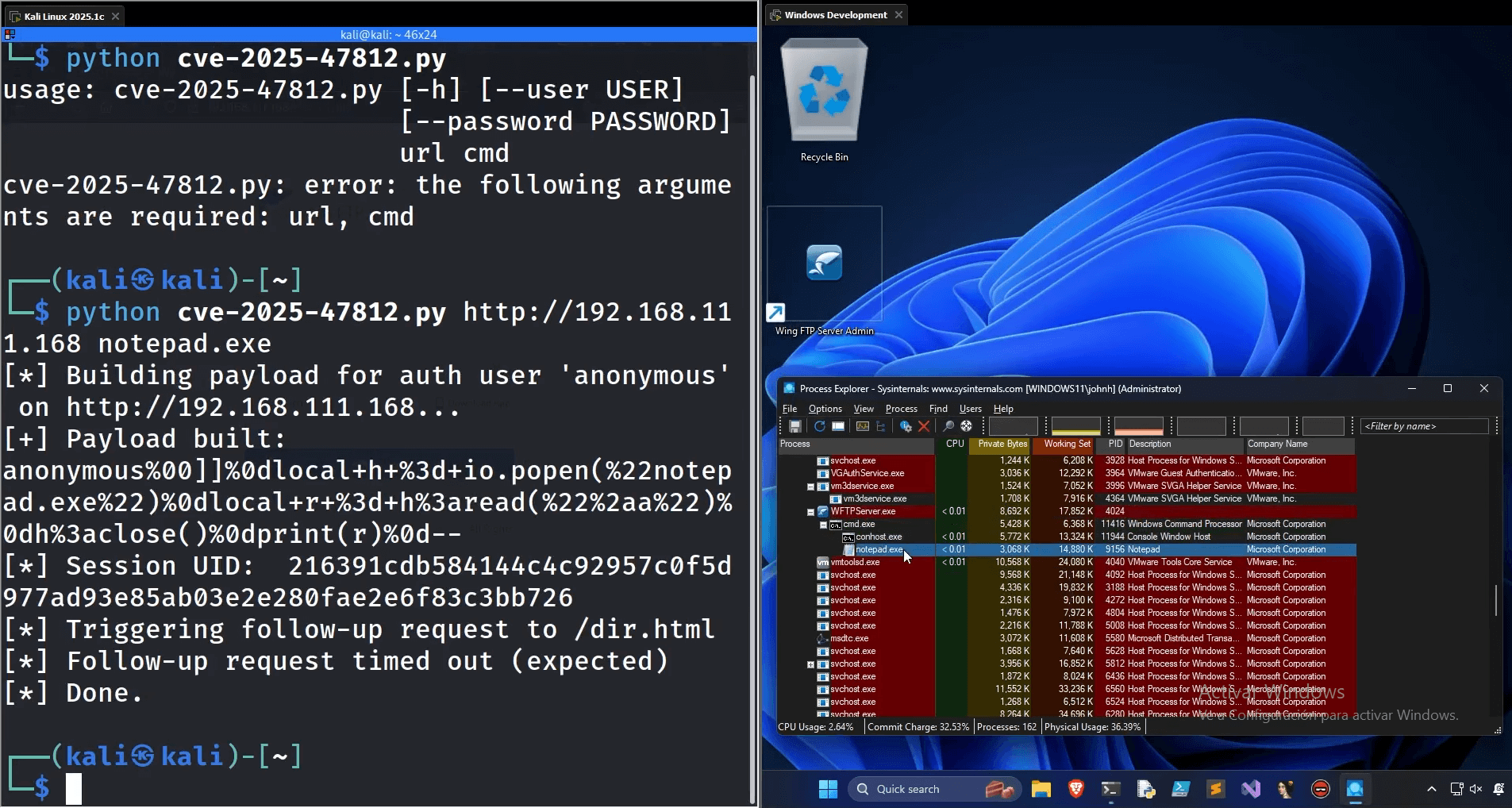

La vulnerabilidad, rastreada como CVE-2025-47812 (puntuación CVSS: 10,0), es un caso de gestión incorrecta de bytes nulos (?\0?) en la interfaz web del servidor, lo que permite la ejecución remota de código. Se ha solucionado en la versión 7.4.4

"Las interfaces web de usuario y administrador manejan mal los bytes ?\0?, permitiendo en última instancia la inyección de código Lua arbitrario en los archivos de sesión de usuario", según un aviso sobre el fallo en CVE.org. "Esto se puede utilizar para ejecutar comandos arbitrarios del sistema con los privilegios del servicio FTP (root o SYSTEM por defecto)".

Lo que lo hace aún más preocupante es que el fallo puede explotarse a través de cuentas FTP anónimas. A finales de junio de 2025, el investigador de RCE Security Julien Ahrens hizo público un desglose exhaustivo de la vulnerabilidad.

La empresa de ciberseguridad Huntress dijo que había observado a actores de amenazas que explotaban el fallo para descargar y ejecutar archivos Lua maliciosos, realizar reconocimientos e instalar software de supervisión y gestión remota.

"CVE-2025-47812 se deriva de cómo se manejan los bytes nulos en el parámetro de nombre de usuario (específicamente relacionado con el archivo loginok.html, que maneja el proceso de autenticación)", dijeron los investigadores de Huntress. "Esto puede permitir a atacantes remotos realizar la inyección de Lua después de usar el byte nulo en el parámetro de nombre de usuario".

"Aprovechando la inyección de bytes nulos, el adversario interrumpe la entrada prevista en el archivo Lua que almacena estas características de sesión".

Las pruebas de explotación activa se observaron por primera vez contra un único cliente el 1 de julio de 2025, apenas un día después de que se revelaran los detalles del exploit. Al obtener acceso, los autores de la amenaza habrían ejecutado comandos de enumeración y reconocimiento, creado nuevos usuarios como forma de persistencia y soltado archivos Lua para soltar un instalador de ScreenConnect.

No hay pruebas de que el software de escritorio remoto estuviera realmente instalado, ya que el ataque fue detectado y detenido antes de que pudiera avanzar más. Actualmente no está claro quién está detrás de esta actividad.

Los datos de Censys muestran que hay 8.103 dispositivos de acceso público que ejecutan Wing FTP Server, de los cuales 5.004 tienen su interfaz web expuesta. La mayoría de las instancias se encuentran en Estados Unidos, China, Alemania, Reino Unido e India.

A la luz de la explotación activa, es esencial que los usuarios se muevan rápidamente para aplicar los últimos parches y actualizar sus versiones de Wing FTP Server de 7.4.4 o posterior.

Fuente: thehackernews.com