A un actor de amenazas desconocido se le atribuye la creación de varias extensiones maliciosas del navegador Chrome desde febrero de 2024 que se hacen pasar por utilidades aparentemente benignas pero incorporan funcionalidades encubiertas para exfiltrar datos, recibir comandos y ejecutar código arbitrario.

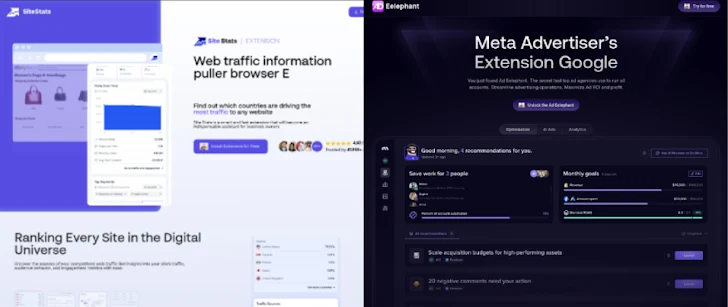

"El actor crea sitios web que se hacen pasar por servicios legítimos, herramientas de productividad, asistentes de creación o análisis de anuncios y medios, servicios VPN, criptografía, banca y más para dirigir a los usuarios a instalar las correspondientes extensiones maliciosas en la Chrome Web Store (CWS) de Google", dijo el equipo de DomainTools Intelligence (DTI) en un informe compartido con The Hacker News.

Aunque los complementos del navegador parecen ofrecer las funciones anunciadas, también permiten el robo de credenciales y cookies, el secuestro de sesiones, la inyección de anuncios, las redirecciones maliciosas, la manipulación del tráfico y el phishing a través de la manipulación del DOM.

Otro factor que juega a favor de las extensiones es que están configuradas para concederse a sí mismas permisos excesivos a través del archivo manifest.json, lo que les permite interactuar con todos los sitios visitados en el navegador, ejecutar código arbitrario recuperado de un dominio controlado por el atacante, realizar redirecciones maliciosas e incluso inyectar anuncios.

También se ha descubierto que las extensiones se basan en el controlador de eventos "onreset" de un elemento temporal del modelo de objetos del documento (DOM) para ejecutar código, probablemente en un intento de eludir la política de seguridad de contenidos (CSP).

Algunos de los sitios web señuelo identificados se hacen pasar por productos y servicios legítimos como DeepSeek, Manus, DeBank, FortiVPN y Site Stats para inducir a los usuarios a descargar e instalar las extensiones. A continuación, los complementos recogen las cookies del navegador, obtienen secuencias de comandos arbitrarias de un servidor remoto y establecen una conexión WebSocket para actuar como proxy de red para el enrutamiento del tráfico.

Actualmente no hay visibilidad de cómo las víctimas son redirigidas a los sitios falsos, pero DomainTools dijo a la publicación que podría implicar métodos habituales como el phishing y las redes sociales.

"Debido a que aparecen tanto en Chrome Web Store y tienen sitios web adyacentes, pueden volver de como resultados en las búsquedas web normales y para las búsquedas dentro de la tienda de Chrome", dijo la compañía. "Muchos de los sitios web señuelo utilizado Facebook ID de seguimiento, lo que sugiere fuertemente que están aprovechando Facebook / Meta aplicaciones de alguna manera para atraer a los visitantes del sitio. Posiblemente a través de páginas de Facebook, grupos e incluso anuncios".

En el momento de escribir estas líneas, se desconoce quién está detrás de la campaña, aunque los actores de la amenaza han creado más de 100 sitios web falsos y extensiones de Chrome maliciosas. Google, por su parte, ha retirado las extensiones.

Para mitigar los riesgos, se aconseja a los usuarios que, antes de descargar extensiones, recurran a desarrolladores verificados, revisen los permisos solicitados, examinen las reseñas y se abstengan de utilizar extensiones similares.

Dicho esto, también hay que tener en cuenta que las valoraciones pueden manipularse e inflarse artificialmente filtrando los comentarios negativos de los usuarios.

DomainTools, en un análisis publicado a finales del mes pasado, encontró pruebas de extensiones que se hacían pasar por DeepSeek y que redirigían a los usuarios que proporcionaban valoraciones bajas (1-3 estrellas) a un formulario privado de comentarios en el dominio ai-chat-bot[.]pro, mientras que enviaban a los que proporcionaban valoraciones altas (4-5 estrellas) a la página oficial de reseñas de Chrome Web Store.

Fuente: thehackernews