Una campaña recientemente descubierta, denominada GreedyBear, ha aprovechado más de 150 extensiones maliciosas del mercado de Firefox diseñadas para suplantar carteras de criptomonedas populares y robar más de un millón de dólares en activos digitales.

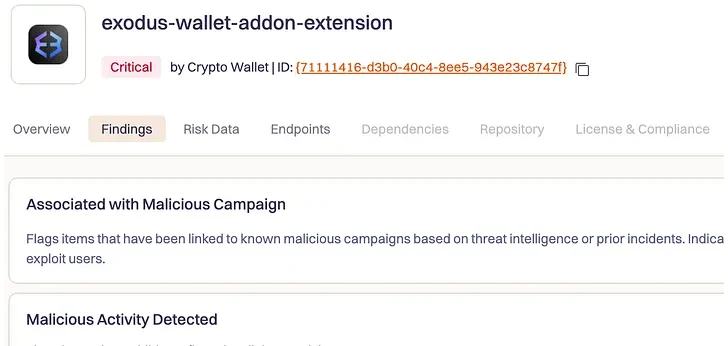

Los complementos para navegadores publicados se hacen pasar por MetaMask, TronLink, Exodus y Rabby Wallet, entre otros, según ha declarado Tuval Admoni, investigador de Koi Security.

Lo que hace que esta actividad sea notable es el uso por parte del actor malicioso de una técnica que la empresa de ciberseguridad denomina "Extension Hollowing" para eludir las medidas de seguridad implementadas por Mozilla y aprovecharse de la confianza de los usuarios. Cabe destacar que algunos aspectos de la campaña fueron documentados por primera vez por el investigador de seguridad Lukasz Olejnik la semana pasada.

"En lugar de intentar colar extensiones maliciosas tras las revisiones iniciales, primero crean carteras de extensiones que parecen legítimas y luego las utilizan como arma cuando nadie está mirando", afirmó Admoni en un informe publicado el jueves.

Para lograrlo, los atacantes primero crean una cuenta de editor en el mercado, suben extensiones inocuas sin funcionalidad real para eludir las revisiones iniciales, publican reseñas positivas falsas para crear una ilusión de credibilidad y modifican su interior con capacidades maliciosas.

Las extensiones falsas están diseñadas para capturar las credenciales de las carteras electrónicas introducidas por usuarios desprevenidos y filtrarlas a un servidor controlado por los atacantes. También recopilan las direcciones IP de las víctimas con fines probablemente relacionados con el rastreo.

Se considera que esta campaña es una extensión de una versión anterior llamada Foxy Wallet, en la que los autores de la amenaza publicaron al menos 40 extensiones maliciosas para el navegador Mozilla Firefox con objetivos similares. El último aumento en el número de extensiones indica la creciente magnitud de la operación.

Los ataques de drenaje de criptomonedas mediante carteras falsas se ven reforzados por campañas que distribuyen ejecutables maliciosos a través de diversos sitios web rusos que venden software pirateado y crackeado, lo que conduce al despliegue de programas para robar información e incluso ransomware.

Los actores de GreedyBear también han creado sitios web fraudulentos que se hacen pasar por productos y servicios de criptomonedas, como herramientas de reparación de carteras, con el fin de engañar a los usuarios para que revelen las credenciales de sus carteras o los datos de pago, lo que da lugar al robo de credenciales y al fraude financiero.

Koi Security afirmó que pudo vincular los tres tipos de ataques a un único actor malicioso basándose en el hecho de que todos los dominios utilizados en estas actividades apuntan a una única dirección IP: 185.208.156[.]66, que actúa como servidor de comando y control (C2) para la recopilación y gestión de datos.

Hay pruebas que sugieren que los ataques relacionados con las extensiones se están diversificando para atacar otros mercados de navegadores. Esto se basa en el descubrimiento de una extensión de Google Chrome llamada Filecoin Wallet que ha utilizado el mismo servidor C2 y la misma lógica subyacente para robar credenciales.

Para empeorar las cosas, un análisis de los artefactos ha revelado indicios de que pueden haber sido creados utilizando herramientas basadas en inteligencia artificial (IA). Esto pone de relieve cómo los actores maliciosos están utilizando cada vez más los sistemas de IA para llevar a cabo ataques a gran escala y con gran rapidez.

"Esta variedad indica que el grupo no está utilizando un único conjunto de herramientas, sino que opera una amplia red de distribución de malware, capaz de cambiar de táctica según sea necesario", afirma Admoni.

"La campaña ha evolucionado y ahora la diferencia radica en la escala y el alcance: se ha convertido en una campaña multiplataforma de robo de credenciales y activos, respaldada por cientos de muestras de malware e infraestructura fraudulenta".

Fuente: thehackernews.com