Investigadores de ciberseguridad han arrojado luz sobre una nueva campaña dirigida a usuarios brasileños desde principios de 2025 para infectar a los usuarios con una extensión maliciosa para navegadores web basados en Chromium y desviar los datos de autenticación de los usuarios.

"Algunos de los correos electrónicos de phishing se enviaron desde los servidores de empresas comprometidas, lo que aumentó las posibilidades de éxito del ataque", afirma en un informe Klimentiy Galkin, investigador de seguridad de Positive Technologies. "Los atacantes utilizaron una extensión maliciosa para los navegadores Google Chrome, Microsoft Edge y Brave, así como Mesh Agent y PDQ Connect Agent".

La compañía rusa de ciberseguridad, que está rastreando la actividad bajo el nombre de Operación Phantom Enigma, dijo que la extensión maliciosa se descargó 722 veces desde todo Brasil, Colombia, República Checa, México, Rusia y Vietnam, entre otros. Se han identificado hasta 70 empresas víctimas únicas.

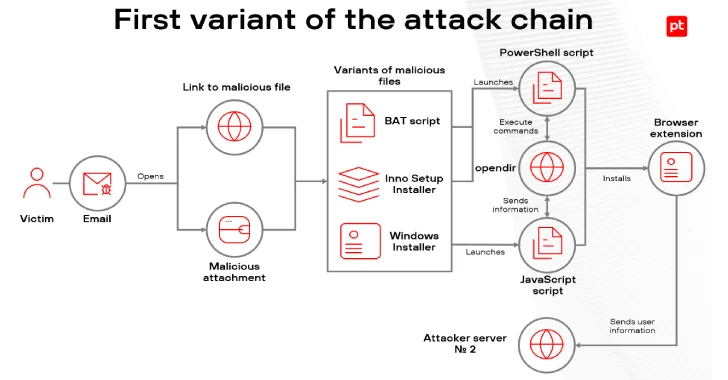

El ataque comienza con correos electrónicos de phishing disfrazados de facturas que desencadenan un proceso de varias fases para desplegar la extensión del navegador. Los mensajes animan a los destinatarios a descargar un archivo desde un enlace incrustado o a abrir un adjunto malicioso contenido en un archivo comprimido.

Dentro de los archivos hay un script por lotes que se encarga de descargar e iniciar un script PowerShell que, a su vez, realiza una serie de comprobaciones para determinar si se está ejecutando en un entorno virtualizado y la presencia de un software denominado Diebold Warsaw.

Desarrollado por GAS Tecnologia, Warsaw es un complemento de seguridad que se utiliza para proteger las transacciones bancarias y de comercio electrónico a través de Internet y dispositivos móviles en Brasil. Cabe destacar que troyanos bancarios latinoamericanos como Casbaneiro han incorporado características similares, según reveló ESET en octubre de 2019.

La secuencia de comandos PowerShell también está diseñada para desactivar el Control de cuentas de usuario (UAC), configurar la persistencia mediante la configuración de la secuencia de comandos por lotes antes mencionada para que se inicie automáticamente al reiniciar el sistema y establecer una conexión con un servidor remoto para esperar otros comandos.

La lista de comandos compatibles es la siguiente:

- PING: Envía un mensaje de heartbeat al servidor enviando "PONG" como respuesta.

- DISCONNECT: Detener el proceso actual del script en el sistema de la víctima.

- REMOVEKL: Desinstala el script.

- CHECAEXT: Comprueba la presencia de una extensión de navegador maliciosa en el Registro de Windows, enviando OKEXT si existe, o NOEXT, si no se encuentra la extensión.

- START_SCREEN: Instala la extensión en el navegador modificando la política ExtensionInstallForcelist, que especifica una lista de aplicaciones y extensiones que pueden instalarse sin la interacción del usuario.

Las extensiones detectadas ya han sido eliminadas de la Chrome Web Store.

Otras cadenas de ataque intercambian el script por lotes inicial de los archivos de instalación de Windows Installer e Inno Setup que se utilizan para distribuir las extensiones. El complemento, según Positive Technologies, está equipado para ejecutar código JavaScript malicioso cuando la pestaña activa del navegador corresponde a una página web asociada al Banco do Brasil.

En concreto, envía el token de autenticación del usuario y una petición al servidor de los atacantes para recibir comandos que probablemente muestren una pantalla de carga a la víctima (WARTEN o SCHLIEBEN_WARTEN) o sirvan un código QR malicioso en la página web del banco (CODE_ZUM_LESEN). La presencia de palabras en alemán para los comandos podría aludir a la ubicación del atacante o a que el código fuente fue reutilizado desde otro lugar.

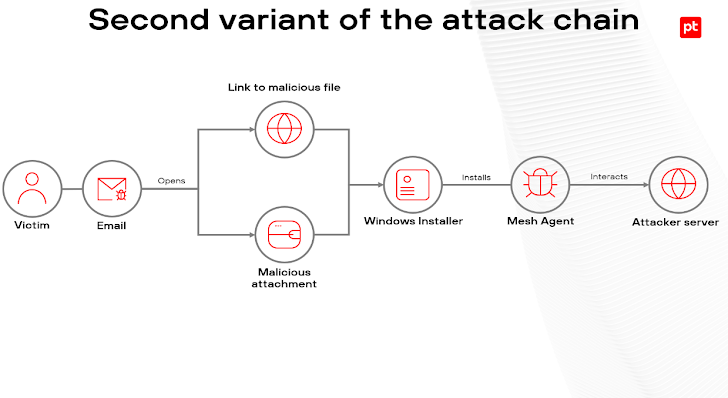

En lo que parece ser un esfuerzo por maximizar el número de víctimas potenciales, los operadores desconocidos han encontrado aprovechar señuelos relacionados con facturas para distribuir archivos instaladores y desplegar software de acceso remoto como MeshCentral Agent o PDQ Connect Agent en lugar de una extensión maliciosa para el navegador.

Positive Technologies dijo que también identificó un directorio abierto perteneciente a los scripts auxiliares del atacante que contenía enlaces con parámetros que incluían el identificador EnigmaCyberSecurity ("<dominio-víctima>/about.php?key=EnigmaCyberSecurity").

"El estudio destaca el uso de técnicas bastante únicas en América Latina, incluyendo una extensión maliciosa del navegador y la distribución a través de los instaladores Windows Installer e Inno Setup", dijo Galkin.

"Los archivos del directorio abierto de los atacantes indican que infectar empresas era necesario para distribuir discretamente correos electrónicos en su nombre. Sin embargo, el objetivo principal de los ataques seguían siendo los usuarios brasileños normales. El objetivo de los atacantes es robar datos de autenticación de las cuentas bancarias de las víctimas."

Fuente: thehackernews