Se han utilizado sitios web falsos que anuncian Google Chrome para distribuir instaladores maliciosos de un troyano de acceso remoto llamado ValleyRAT.

El malware, detectado por primera vez en 2023, se atribuye a un actor de amenazas rastreado como Silver Fox, con campañas de ataque anteriores dirigidas principalmente a regiones de habla china como Hong Kong, Taiwán y China continental.

El investigador de Morphisec Shmuel Uzan afirma en un informe publicado a principios de esta semana que "este actor se ha dirigido cada vez más a puestos clave dentro de las organizaciones, en particular en los departamentos de finanzas, contabilidad y ventas, lo que pone de relieve un enfoque estratégico en puestos de alto valor con acceso a datos y sistemas sensibles".

Se han observado las primeras cadenas de ataque que distribuyen ValleyRAT junto con otras familias de malware como Purple Fox y Gh0st RAT, esta última muy utilizada por varios grupos de hackers chinos.

El mes pasado, instaladores falsificados de software legítimo sirvieron como mecanismo de distribución del troyano mediante un cargador DLL llamado PNGPlug.

Vale la pena señalar que un esquema de descarga drive-by dirigido a usuarios de Windows de habla china se utilizó anteriormente para desplegar Gh0st RAT utilizando paquetes de instalación maliciosos para el navegador web Chrome.

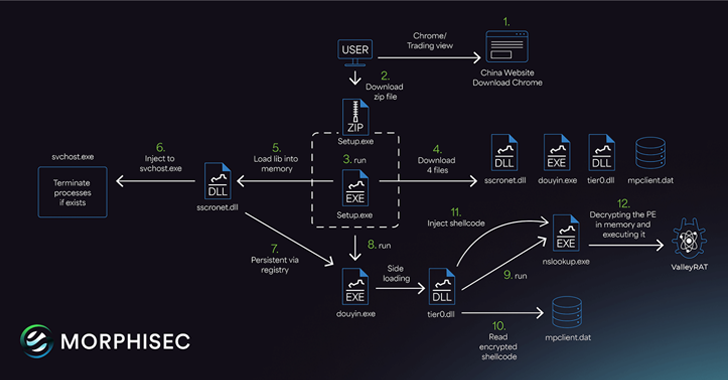

De forma similar, la última secuencia de ataque asociada con ValleyRAT implica el uso de un sitio web falso de Google Chrome para engañar a los objetivos y hacerles descargar un archivo ZIP que contiene un ejecutable ("Setup.exe").

El director de tecnología de Morphisec, Michael Gorelik, declaró a The Hacker News que existen pruebas que conectan los dos grupos de actividades, y que el sitio web engañoso del instalador de Chrome se utilizó anteriormente para descargar la carga útil de Gh0st RAT.

"Esta campaña se dirigía específicamente a usuarios de habla china, como indica el uso de señuelos web en chino y aplicaciones destinadas al robo de datos y la evasión de las defensas por parte del malware", dijo Gorelik.

"Los enlaces a los sitios falsos de Chrome se distribuyen principalmente a través de esquemas de drive-by download. Los usuarios que buscan el navegador Chrome son dirigidos a estos sitios maliciosos, donde descargan inadvertidamente el falso instalador. Este método se aprovecha de la confianza de los usuarios en las descargas legítimas de software, haciéndolos susceptibles a la infección."

Una vez ejecutado, el binario de instalación comprueba si tiene privilegios de administrador y procede a descargar cuatro cargas útiles adicionales, incluido un ejecutable legítimo asociado a Douyin ("Douyin.exe"), la versión china de TikTok, que se utiliza para cargar una DLL maliciosa ("tier0.dll"), que a su vez lanza el malware ValleyRAT.

También se recupera otro archivo DLL ("sscronet.dll"), responsable de terminar cualquier proceso en ejecución presente en una lista de exclusión.

Compilado en chino y escrito en C++, ValleyRAT es un troyano diseñado para monitorizar el contenido de la pantalla, registrar las pulsaciones de teclado y establecer persistencia en el host. También es capaz de iniciar comunicaciones con un servidor remoto a la espera de nuevas instrucciones que le permitan enumerar procesos, así como descargar y ejecutar DLL y binarios arbitrarios, entre otros.

"Para la inyección de la carga útil, el atacante abusó de ejecutables legítimos firmados que eran vulnerables al secuestro del orden de búsqueda de DLL", dijo Uzan.

El desarrollo se produce cuando Sophos compartió detalles de ataques de phishing que emplean adjuntos de gráficos vectoriales escalables (SVG) para evadir la detección y entregar un malware de registro de pulsaciones de teclas basado en AutoIt como Nymeria o dirigir a los usuarios a páginas de recolección de credenciales.

Fuente: thehackernews