Una nueva investigación ha descubierto vulnerabilidades de seguridad en múltiples protocolos de tunelización que podrían permitir a los atacantes realizar una amplia gama de ataques.

«Los hosts de Internet que aceptan paquetes de tunneling sin verificar la identidad del remitente pueden ser secuestrados para realizar ataques anónimos y proporcionar acceso a sus redes», afirma Top10VPN en un estudio, como parte de una colaboración con el profesor e investigador de KU Leuven Mathy Vanhoef.

Se han detectado hasta 4,2 millones de hosts susceptibles de sufrir estos ataques, incluidos servidores VPN, routers domésticos de ISP, routers centrales de Internet, pasarelas de redes móviles y nodos de redes de distribución de contenidos (CDN). China, Francia, Japón, Estados Unidos y Brasil encabezan la lista de los países más afectados.

La explotación exitosa de las deficiencias podría permitir a un adversario abusar de un sistema susceptible como proxies unidireccionales, así como realizar ataques de denegación de servicio (DoS).

«Un adversario puede abusar de estas vulnerabilidades de seguridad para crear proxies unidireccionales y falsificar direcciones IPv4/6 de origen», dijo el Centro de Coordinación CERT (CERT/CC) en un aviso. «Los sistemas vulnerables también pueden permitir el acceso a la red privada de una organización o ser objeto de abuso para realizar ataques DDoS».

Las vulnerabilidades tienen su origen en el hecho de que los protocolos de tunelización como IP6IP6, GRE6, 4in6 y 6in4, que se utilizan principalmente para facilitar la transferencia de datos entre dos redes desconectadas, no autentican ni cifran el tráfico sin protocolos de seguridad adecuados como Internet Protocol Security (IPsec).

La ausencia de barandillas de seguridad adicionales abre la puerta a un escenario en el que un atacante puede inyectar tráfico malicioso en un túnel, una variación de un fallo que ya se señaló en 2020 (CVE-2020-10136).

Se les han asignado los siguientes identificadores CVE para los protocolos en cuestión

- CVE-2024-7595 (GRE y GRE6)

- CVE-2024-7596 (encapsulación UDP genérica)

- CVE-2025-23018 (IPv4-en-IPv6 e IPv6-en-IPv6)

- CVE-2025-23019 (IPv6-en-IPv4)

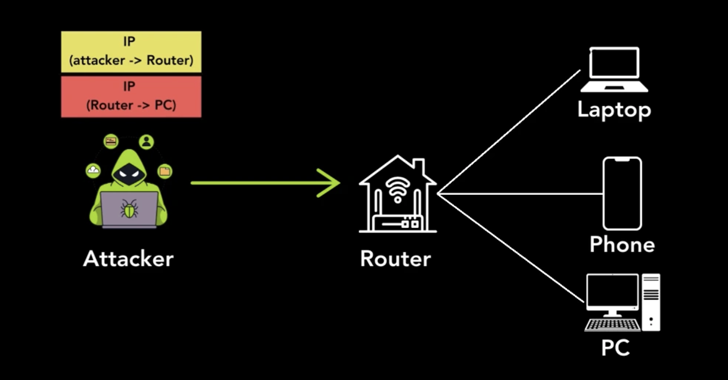

«Un atacante sólo tiene que enviar un paquete encapsulado utilizando uno de los protocolos afectados con dos cabeceras IP», explicó Simon Migliano, de Top10VPN.

«La cabecera externa contiene la IP de origen del atacante con la IP del host vulnerable como destino. La IP de origen de la cabecera interna es la de la IP del host vulnerable y no la del atacante. La IP de destino es la del objetivo del ataque anónimo».

Así, cuando el host vulnerable recibe el paquete malicioso, elimina automáticamente la cabecera exterior de la dirección IP y reenvía el paquete interior a su destino. Dado que la dirección IP de origen en el paquete interno es la del host vulnerable pero de confianza, es capaz de pasar los filtros de red.

Como defensa, se recomienda utilizar IPSec o WireGuard para proporcionar autenticación y cifrado, y sólo aceptar paquetes de túnel de fuentes de confianza. A nivel de red, también se aconseja implementar el filtrado de tráfico en routers y middleboxes, llevar a cabo una inspección profunda de paquetes (DPI) y bloquear todos los paquetes de túnel no cifrados.

«El impacto en las víctimas de estos ataques DoS puede incluir la congestión de la red, la interrupción del servicio a medida que los recursos son consumidos por la sobrecarga de tráfico, y el colapso de los dispositivos de red sobrecargados», dijo Migliano. «También abre oportunidades para una mayor explotación, como los ataques man-in-the-middle y la interceptación de datos».

Fuente: thehackernews