Un nuevo estudio de entornos de desarrollo integrados (IDE) como Microsoft Visual Studio Code, Visual Studio, IntelliJ IDEA y Cursor ha revelado debilidades en la forma en que gestionan el proceso de verificación de extensiones, lo que en última instancia permite a los atacantes ejecutar código malicioso en las máquinas de los desarrolladores.

"Descubrimos que las comprobaciones de verificación defectuosas en Visual Studio Code permiten a los editores añadir funcionalidad a las extensiones mientras mantienen el icono verificado", dijeron los investigadores de OX Security Nir Zadok y Moshe Siman Tov Bustan en un informe compartido con The Hacker News. "Esto resulta en la posibilidad de que extensiones maliciosas aparezcan verificadas y aprobadas, creando una falsa sensación de confianza".

En concreto, el análisis descubrió que Visual Studio Code envía una solicitud HTTP POST al dominio "marketplace.visualstudio[.]com" para determinar si una extensión está verificada o no.

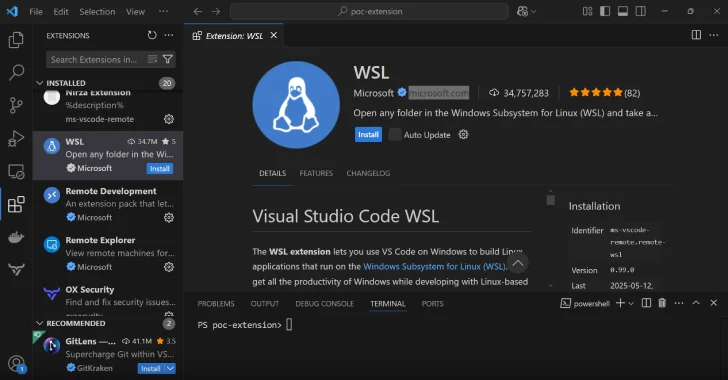

El método de explotación consiste esencialmente en crear una extensión maliciosa con los mismos valores verificables que una extensión ya verificada, como la de Microsoft, y eludir las comprobaciones de confianza.

Como resultado, permite que las extensiones falsas parezcan verificadas a los desarrolladores desprevenidos, al tiempo que contienen código capaz de ejecutar comandos del sistema operativo.

Desde el punto de vista de la seguridad, se trata de un caso clásico de abuso de la carga lateral de extensiones, en el que malos actores distribuyen plugins fuera del mercado oficial. Sin la aplicación adecuada de la firma de código o la verificación de un editor de confianza, incluso las extensiones de aspecto legítimo pueden ocultar secuencias de comandos peligrosas.

Para los atacantes, esto supone un punto de entrada de baja barrera para lograr la ejecución remota de código, un riesgo especialmente grave en entornos de desarrollo donde las credenciales confidenciales y el código fuente son a menudo accesibles.

En una prueba de concepto demostrada por la empresa de ciberseguridad, la extensión se configuró para abrir la aplicación Calculadora en un equipo Windows, lo que puso de manifiesto su capacidad para ejecutar comandos en el host subyacente.

Al identificar los valores utilizados en las solicitudes de verificación y modificarlos, se descubrió que es posible crear un archivo de paquete VSIX de forma que la extensión maliciosa parezca legítima.

OX Security dijo que fue capaz de reproducir el fallo a través de otros IDEs como IntelliJ IDEA y Cursor modificando los valores utilizados para la verificación sin hacerles perder su estado verificado.

En respuesta a las revelaciones responsables, Microsoft dijo que el comportamiento es por diseño y que los cambios evitarán que la extensión VSIX se publique en el Marketplace debido a la verificación de la firma de extensión que está activada por defecto en todas las plataformas.

Sin embargo, la empresa de ciberseguridad descubrió que el fallo podía explotarse el 29 de junio de 2025. Los resultados muestran una vez más que confiar únicamente en el símbolo verificado de las extensiones puede ser arriesgado, ya que los atacantes pueden engañar a los desarrolladores para que ejecuten código malicioso sin su conocimiento. Para mitigar estos riesgos, se aconseja instalar extensiones directamente desde los mercados oficiales, en lugar de utilizar archivos de extensión VSIX compartidos en línea.

"La capacidad de inyectar código malicioso en extensiones, empaquetarlas como archivos VSIX/ZIP e instalarlas manteniendo los símbolos verificados en múltiples plataformas de desarrollo importantes supone un grave riesgo", afirman los investigadores. "Esta vulnerabilidad afecta particularmente a los desarrolladores que instalan extensiones desde recursos en línea como GitHub".

Fuente: thehackernews