Los ciberdelincuentes están utilizando falsas páginas web de Google Meet como parte de una campaña de malware denominada ClickFix para distribuir infostealers dirigidos a sistemas Windows y macOS.

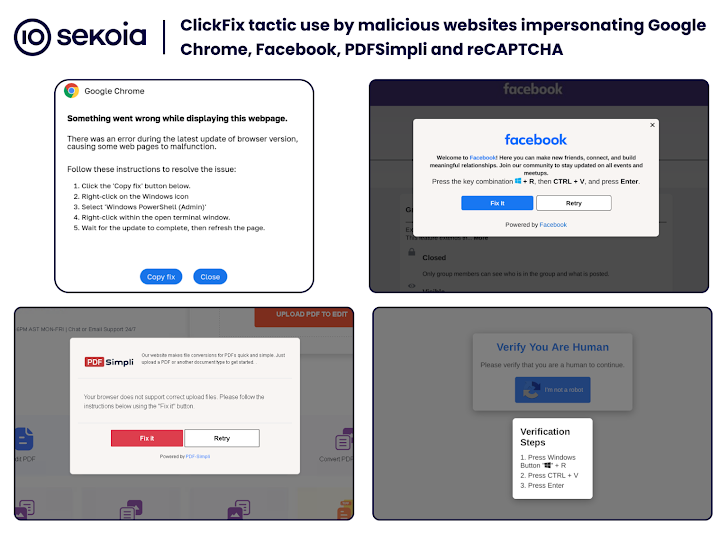

"Esta táctica consiste en mostrar mensajes de error falsos en los navegadores web para engañar a los usuarios para que copien y ejecuten un código PowerShell malicioso determinado, infectando finalmente sus sistemas", afirma la empresa francesa de ciberseguridad Sekoia en un informe compartido con The Hacker News.

En los últimos meses se ha informado ampliamente de variaciones de la campaña ClickFix (también conocida como ClearFake y OneDrive Pastejacking), en la que los actores de amenazas emplean diferentes señuelos para redirigir a los usuarios a páginas falsas que pretenden desplegar malware instando a los visitantes del sitio a ejecutar un código PowerShell codificado para solucionar un supuesto problema de visualización de contenidos en el navegador web.

Estas páginas son conocidas por hacerse pasar por servicios en línea populares, incluyendo Facebook, Google Chrome, PDFSimpli, y reCAPTCHA, y ahora Google Meet, así como potencialmente Zoom :

- meet.google.us-join[.]com

- meet.googie.com-join[.]us

- meet.google.com-join[.]us

- meet.google.web-join[.]com

- meet.google.webjoining[.]com

- meet.google.cdm-join[.]us

- meet.google.us07host[.]com

- googiedrivers[.]com

- us01web-zoom[.]us

- us002webzoom[.]us

- web05-zoom[.]us

- webroom-zoom[.]us

En Windows, la cadena de ataque culmina con el despliegue de los robos StealC y Rhadamanthys, mientras que los usuarios de macOS de Apple reciben un archivo de imagen de disco trampa ("Launcher_v1.94.dmg") que deja caer otro robo conocido como Atomic.

Esta táctica de ingeniería social emergente destaca por el hecho de que elude hábilmente la detección por parte de las herramientas de seguridad, ya que implica que los usuarios ejecuten manualmente el comando PowerShell malicioso directamente en el terminal, en lugar de ser invocado automáticamente por un payload descargado y ejecutado por ellos.

Sekoia ha atribuido el clúster que suplanta la identidad de Google Meet a dos grupos de traficantes, a saber, Slavic Nation Empire (también conocido como Slavice Nation Land) y Scamquerteo, que son subequipos de markopolo y CryptoLove, respectivamente.

"Ambos equipos de traficantes [...] utilizan la misma plantilla de ClickFix que suplanta la identidad de Google Meet", afirma Sekoia. "Este descubrimiento sugiere que estos equipos comparten materiales, también conocidos como 'proyecto de aterrizaje', así como infraestructura".

Esto, a su vez, ha planteado la posibilidad de que ambos grupos de amenazas estén haciendo uso del mismo servicio de ciberdelincuencia, aún desconocido, con un tercero probablemente gestionando su infraestructura.

La noticia se produce en medio de la aparición de campañas de malware que distribuyen el ladrón de código abierto ThunderKitty, que comparte similitudes con Skuld y Kematian Stealer, así como nuevas familias de ladrones denominadas Divulge, DedSec (también conocido como Doenerium), Duck, Vilsa y Yunit.

"El auge de los ladrones de información de código abierto representa un cambio significativo en el mundo de las ciberamenazas", señaló la empresa de ciberseguridad Hudson Rock en julio de 2024.

"Al reducir la barrera de entrada y fomentar la rápida innovación, estas herramientas podrían alimentar una nueva ola de infecciones informáticas, planteando retos para los profesionales de la ciberseguridad y aumentando el riesgo general para empresas y particulares."

Fuente: thehackernews