Una operación masiva de fraude publicitario en Android denominada "SlopAds" fue desarticulada después de que 224 aplicaciones maliciosas en Google Play se utilizaran para generar 2300 millones de solicitudes de anuncios al día.

La campaña de fraude publicitario fue descubierta por el equipo Satori Threat Intelligence de HUMAN, que informó de que las aplicaciones se descargaron más de 38 millones de veces y empleaban ofuscación y esteganografía para ocultar el comportamiento malicioso a Google y a las herramientas de seguridad.

La campaña fue mundial, con usuarios que instalaron las aplicaciones desde 228 países, y el tráfico de SlopAds representó 2300 millones de solicitudes de puja cada día. La mayor concentración de impresiones publicitarias se originó en Estados Unidos (30 %), seguido de India (10 %) y Brasil (7 %).

"Los investigadores bautizaron esta operación como "SlopAds" porque las aplicaciones asociadas a la amenaza parecen haber sido producidas en masa, al estilo de "AI slop", y como referencia a una colección de aplicaciones y servicios relacionados con la inteligencia artificial alojados en el servidor C2 de los autores de la amenaza", explicó HUMAN.

Aplicaciones Android asociadas con la campaña de fraude publicitario SlopAds

Fuente: HUMAN Satori

La campaña de fraude publicitario SlopAds

El fraude publicitario incluía múltiples niveles de tácticas de evasión para evitar ser detectado por el proceso de revisión de aplicaciones y el software de seguridad de Google.

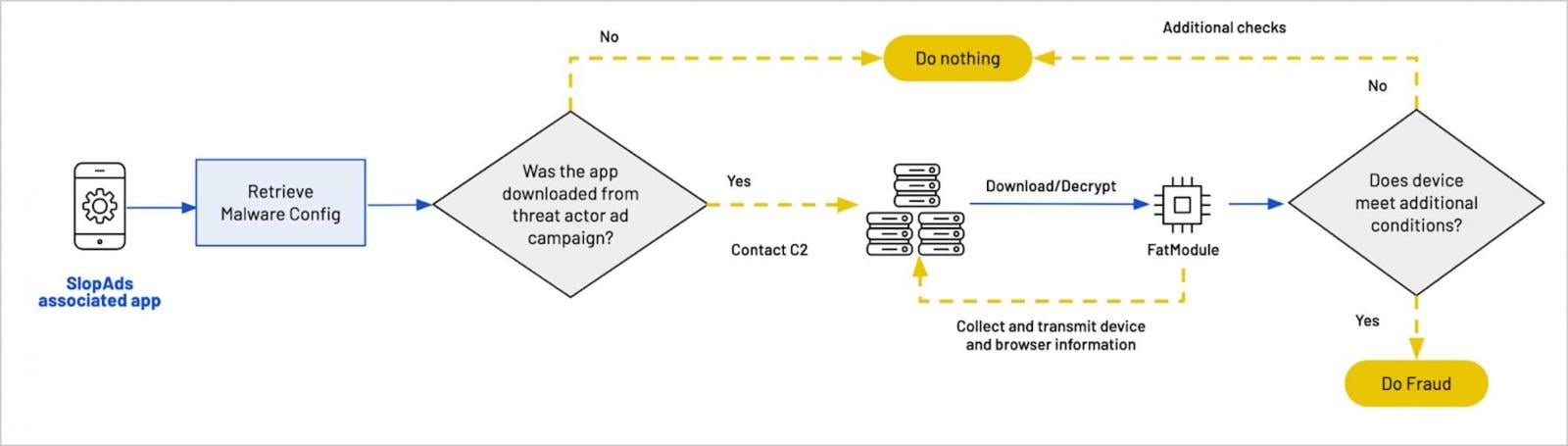

Si un usuario instalaba una aplicación SlopAd de forma orgánica a través de Play Store, sin provenir de uno de los anuncios de la campaña, esta funcionaría como una aplicación normal, realizando las funciones anunciadas con total normalidad.

Flujo de trabajo del malware de fraude publicitario SlopAds

Fuente: HUMAN SATORI

Sin embargo, si se determinaba que la aplicación había sido instalada por el usuario al hacer clic en uno de los anuncios de la campaña publicitaria del actor malicioso, el software utilizaba Firebase Remote Config para descargar un archivo de configuración cifrado que contenía las URL del módulo de malware para el fraude publicitario, los servidores de cobro y una carga útil de JavaScript.

A continuación, la aplicación determinaba si se había instalado en el dispositivo de un usuario legítimo, en lugar de ser analizada por un investigador o un software de seguridad.

Si la aplicación superaba estas comprobaciones, descargaba cuatro imágenes PNG que utilizaban esteganografía para ocultar partes de un APK malicioso, que se utilizaba para impulsar la campaña de fraude publicitario.

Una vez descargadas, las imágenes se descifraron y se volvieron a ensamblar en el dispositivo para formar el malware completo "FatModule", que se utilizó para llevar a cabo el fraude publicitario.

Una vez activado FatModule, utilizaba WebViews ocultas para recopilar información del dispositivo y del navegador y, a continuación, navegaba a dominios de fraude publicitario (cobro) controlados por los atacantes.

Estos dominios suplantaban la identidad de sitios web de juegos y noticias, y mostraban anuncios continuamente a través de pantallas WebView ocultas para generar más de 2000 millones de impresiones y clics publicitarios fraudulentos al día, lo que generaba ingresos para los atacantes.

HUMAN afirma que la infraestructura de la campaña incluía numerosos servidores de comando y control y más de 300 dominios promocionales relacionados, lo que sugiere que los autores de la amenaza tenían previsto expandirse más allá de las 224 aplicaciones identificadas inicialmente.

Desde entonces, Google ha eliminado todas las aplicaciones SlopAds conocidas de Play Store, y Google Play Protect de Android se ha actualizado para advertir a los usuarios que desinstalen cualquier aplicación que se encuentre en sus dispositivos.

Sin embargo, HUMAN advierte que la sofisticación de la campaña de fraude publicitario indica que los autores de la amenaza probablemente adaptarán su plan para volver a intentarlo en futuros ataques.

Fuente: bleepingcomputer