Microsoft está llamando la atención sobre un grupo de ciberdelincuentes con sede en Marruecos apodado Storm-0539, que está detrás de fraudes y robos de tarjetas regalo a través de sofisticados ataques de phishing por correo electrónico y SMS.

«Su principal motivación es robar tarjetas regalo y obtener beneficios vendiéndolas online a precios rebajados», afirma la compañía en su último informe Cyber Signals. «Hemos visto algunos ejemplos en los que el actor de la amenaza ha robado hasta 100.000 dólares al día en determinadas empresas».

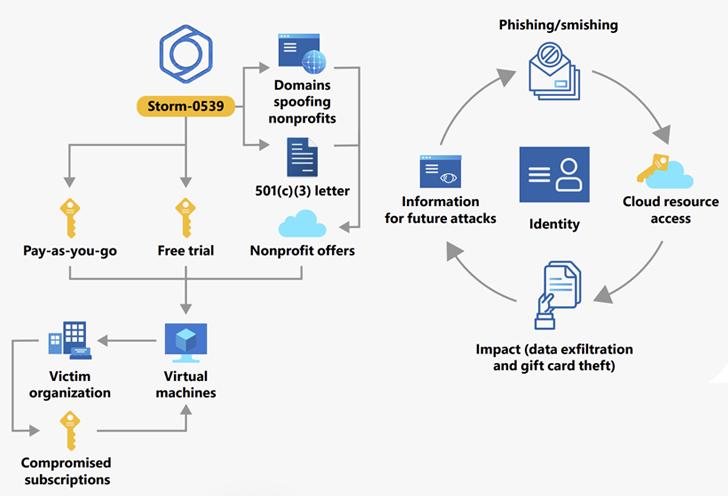

Storm-0539 fue señalado por primera vez por Microsoft a mediados de diciembre de 2023, vinculándolo a campañas de ingeniería social antes de la temporada de vacaciones de fin de año para robar credenciales y tokens de sesión de las víctimas a través de páginas de phishing adversary-in-the-middle (AitM).

La banda, también llamada Atlas Lion y activa desde al menos finales de 2021, es conocida por abusar después del acceso inicial para registrar sus propios dispositivos y saltarse la autenticación y obtener acceso persistente, conseguir privilegios elevados y comprometer servicios relacionados con tarjetas regalo creando tarjetas regalo falsas para facilitar el fraude.

Además, las cadenas de ataque están diseñadas para obtener acceso encubierto al entorno en la nube de la víctima, lo que permite al actor de la amenaza llevar a cabo un amplio reconocimiento y utilizar la infraestructura como arma para lograr sus objetivos finales. Los objetivos de la campaña incluyen grandes minoristas, marcas de lujo y conocidos restaurantes de comida rápida.

El objetivo final de la operación es canjear el valor asociado a esas tarjetas, vender las tarjetas regalo a otros actores de amenazas en mercados negros o utilizar mulas de dinero para cobrar las tarjetas regalo.

El ataque criminal a portales de tarjetas regalo supone una evolución táctica de la amenaza, que ya se había dedicado anteriormente a robar datos de tarjetas de pago mediante el uso de malware en dispositivos de punto de venta (TPV).

El fabricante de Windows dijo que observó un aumento del 30% en la actividad de intrusión Storm-0539 entre marzo y mayo de 2024, describiendo a los atacantes como el aprovechamiento de su profundo conocimiento de la nube para «llevar a cabo el reconocimiento de los procesos de emisión de tarjetas de regalo de una organización.»

A principios de este mes, la Oficina Federal de Investigación de Estados Unidos (FBI) publicó un aviso [PDF] en el que advertía de los ataques de smishing perpetrados por el grupo contra los departamentos de tarjetas regalo de empresas minoristas mediante un sofisticado kit de phishing para eludir la autenticación multifactor (MFA).

«En un caso, una empresa detectó la actividad fraudulenta de Storm-0539 con tarjetas regalo en su sistema e introdujo cambios para evitar la creación de tarjetas regalo fraudulentas», afirma el FBI.

«Los actores de Storm-0539 continuaron sus ataques de smishing y recuperaron el acceso a los sistemas corporativos. Luego, los actores pivotaron tácticas para localizar tarjetas de regalo no canjeadas, y cambiaron las direcciones de correo electrónico asociadas a las controladas por los actores Storm-0539 con el fin de canjear las tarjetas de regalo.»

Cabe señalar que las actividades de los actores de la amenaza van más allá del robo de las credenciales de inicio de sesión del personal del departamento de tarjetas de regalo; sus esfuerzos también se extienden a la adquisición de contraseñas y claves de shell seguro (SSH), que luego podrían venderse para obtener beneficios económicos o utilizarse para ataques posteriores.

Otra táctica adoptada por Storm-0539 consiste en utilizar listas de correo internas legítimas de la empresa para difundir mensajes de phishing al obtener el acceso inicial, lo que añade un barniz de autenticidad a los ataques. También se ha detectado la creación de pruebas gratuitas o cuentas de estudiante en plataformas de servicios en la nube para crear nuevos sitios web.

El uso indebido de la infraestructura en la nube, incluso suplantando la identidad de organizaciones sin ánimo de lucro legítimas ante proveedores de servicios en la nube, es un indicio de que grupos con motivaciones económicas están tomando prestada una página de los libros de jugadas de actores avanzados patrocinados por el Estado para camuflar sus operaciones y pasar desapercibidos.

Microsoft insta a las empresas que emiten tarjetas regalo a que traten sus portales de tarjetas regalo como objetivos de alto valor mediante la vigilancia de inicios de sesión sospechosos.

«Las organizaciones también deben considerar complementar MFA con políticas de acceso condicional donde las solicitudes de autenticación se evalúan utilizando señales adicionales basadas en la identidad, como la información de ubicación de la dirección IP o el estado del dispositivo, entre otros», señaló la compañía.

«Las operaciones Storm-0539 son persuasivas debido al uso por parte del actor de correos electrónicos legítimos comprometidos y la imitación de plataformas legítimas utilizadas por la empresa objetivo.»

El desarrollo se produce cuando Enea reveló detalles de campañas criminales que explotan servicios de almacenamiento en la nube como Amazon S3, Google Cloud Storage, Backblaze B2 e IBM Cloud Object Storage para estafas de tarjetas de regalo basadas en SMS que redirigen a los usuarios a sitios web maliciosos con el objetivo de saquear información sensible.

«La URL que enlaza con el almacenamiento en la nube se distribuye a través de mensajes de texto, que parecen auténticos y, por tanto, pueden eludir las restricciones del cortafuegos», explica Manoj Kumar, investigador de Enea.

«Cuando los usuarios de móviles hacen clic en estos enlaces, que contienen dominios conocidos de plataformas en la nube, son dirigidos al sitio web estático almacenado en el cubo de almacenamiento. Este sitio web luego reenvía o redirige automáticamente a los usuarios a las URL de spam incrustadas o URL generadas dinámicamente utilizando JavaScript, todo sin la conciencia del usuario.»

A principios de abril de 2023, Enea también descubrió campañas que implican URL construidas utilizando la dirección legítima de Google, «google.com/amp», que luego se combina con caracteres codificados para ocultar la URL de estafa.

«Este tipo de confianza está siendo explotada por actores maliciosos que intentan engañar a los abonados móviles escondiéndose detrás de URL aparentemente legítimas», señaló Kumar. «Las técnicas de los atacantes pueden incluir atraer a los abonados a sus sitios web bajo falsos pretextos, y robar información sensible como detalles de tarjetas de crédito, credenciales de correo electrónico o redes sociales, y otros datos personales.»

Fuente: thehackernews