El actor de amenazas detrás del marco y cargador de malware como servicio (MaaS) llamado CastleLoader también ha desarrollado un troyano de acceso remoto conocido como CastleRAT.

"Disponible en variantes Python y C, la funcionalidad principal de CastleRAT consiste en recopilar información del sistema, descargar y ejecutar cargas útiles adicionales y ejecutar comandos a través de CMD y PowerShell", afirma Recorded Future Insikt Group.

La empresa de ciberseguridad está rastreando al actor de la amenaza detrás de las familias de malware como TAG-150. Se cree que CastleLoader y otros, activos desde al menos marzo de 2025, son vectores de acceso inicial para una amplia gama de cargas secundarias, como troyanos de acceso remoto, ladrones de información e incluso otros cargadores.

En julio de 2025, la empresa suiza de ciberseguridad PRODAFT documentó por primera vez el uso de CastleLoader en varias campañas de distribución de DeerStealer, RedLine, StealC, NetSupport RAT, SectopRAT y Hijack Loader.

Un análisis posterior de IBM X-Force el mes pasado descubrió que el malware también ha servido como conducto para MonsterV2 y WARMCOOKIE a través de envenenamiento SEO y repositorios GitHub haciéndose pasar por software legítimo.

"Las infecciones se inician más comúnmente a través de ataques de phishing ?ClickFix? temáticos de Cloudflare o repositorios fraudulentos de GitHub que se hacen pasar por aplicaciones legítimas", dijo Recorded Future.

"Los operadores emplean la técnica ClickFix aprovechando dominios que imitan bibliotecas de desarrollo de software, plataformas de reuniones en línea, alertas de actualización de navegadores y sistemas de verificación de documentos."

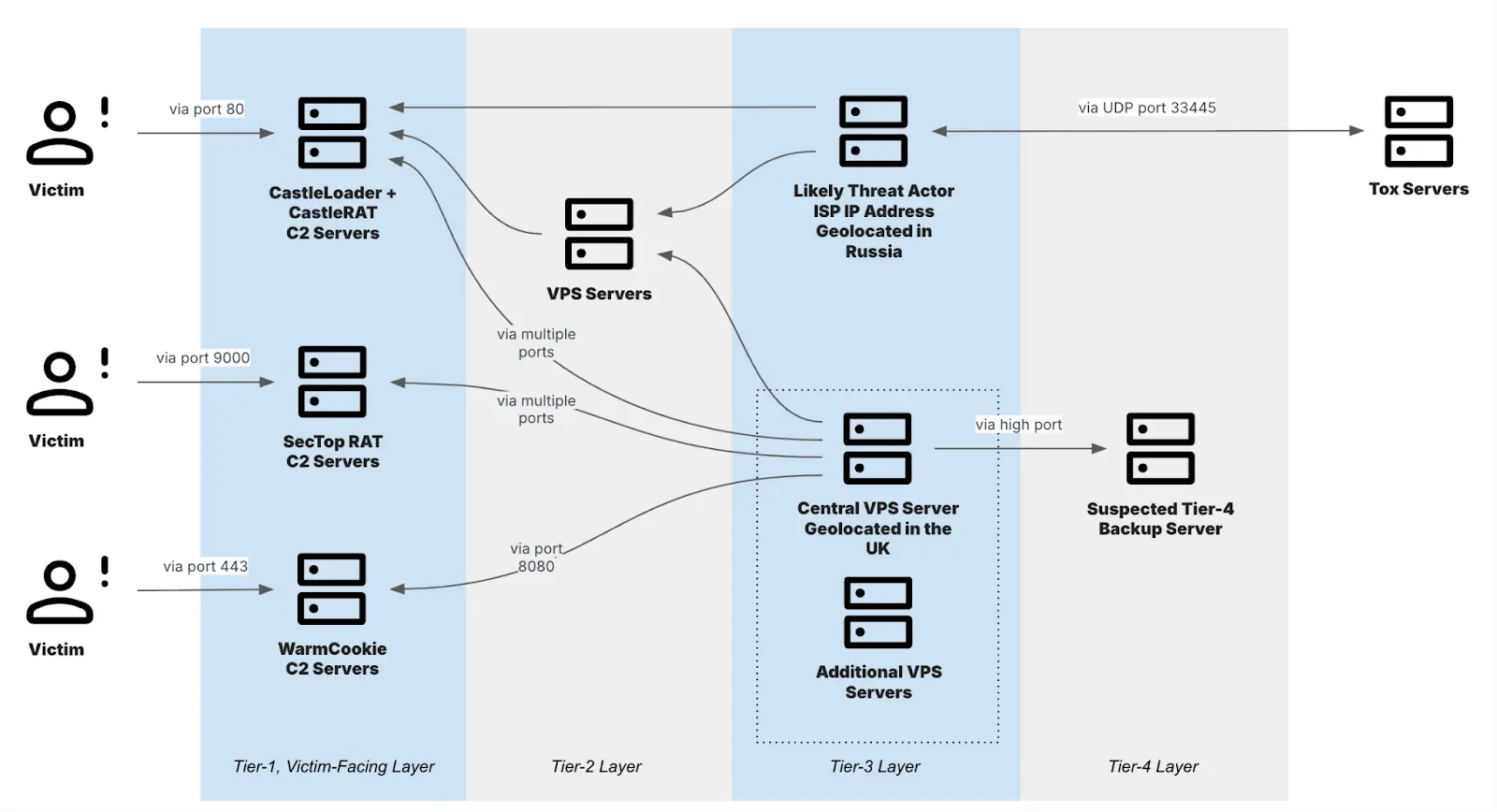

La evidencia indica que TAG-150 ha estado trabajando en CastleRAT desde marzo de 2025, con el actor de la amenaza aprovechando una infraestructura de múltiples niveles que comprende servidores de comando y control (C2) de nivel 1 orientados a la víctima, así como servidores de nivel 2 y 3 que son en su mayoría servidores privados virtuales (VPS), y servidores de respaldo de nivel 4.

CastleRAT, la adición recién descubierta al arsenal de TAG-150, puede descargar cargas útiles de siguiente fase, habilitar capacidades de shell remoto e incluso borrarse a sí mismo. También utiliza los perfiles de la Comunidad Steam como resolvedores para alojar servidores C2 («programsbookss[.]com»).

En particular, CastleRAT viene en dos versiones, una escrita en C y la otra, programada en Python, esta última también llamada PyNightshade. Cabe señalar que eSentire está rastreando el mismo malware bajo el nombre de NightshadeC2.

La variante C de CastleRAT incorpora más funcionalidades, lo que le permite registrar pulsaciones de teclas, capturar pantallas, cargar/descargar archivos y funcionar como un clipper de criptomonedas para sustituir las direcciones de monedero copiadas en el portapapeles por una controlada por el atacante con el objetivo de redirigir las transacciones.

"Al igual que con la variante Python, la variante C consulta el servicio de geolocalización IP ampliamente abusado ip-api[.]com para recopilar información basada en la dirección IP pública del host infectado", dijo Recorded Future. "Sin embargo, el alcance de los datos se ha ampliado para incluir la ciudad, el código postal e indicadores de si la IP está asociada a un nodo VPN, proxy o TOR".

Dicho esto, las últimas iteraciones de la variante C de CastleRAT han eliminado la consulta de la ciudad y el código postal de ip-api[.]com, lo que indica un desarrollo activo. Queda por ver si su homólogo en Python alcanzará la paridad de prestaciones.

eSentire, en su propio análisis de NightshadeC2, lo describió como una botnet que se despliega mediante un cargador .NET que, a su vez, hace uso de técnicas como UAC Prompt Bombing para eludir las protecciones de seguridad. La empresa canadiense de ciberseguridad también identificó variantes equipadas con funciones para extraer contraseñas y cookies de navegadores web basados en Chromium y Gecko.

En pocas palabras, el proceso consiste en ejecutar un comando PowerShell en un bucle que intenta añadir una exclusión en Windows Defender para la carga útil final (es decir, NightshadeC2), tras lo cual el cargador verifica el código de salida del proceso PowerShell para comprobar si es 0 (lo que significa éxito).

Si la exclusión se añade correctamente, el cargador procede a entregar el malware. Si se devuelve cualquier otro código de salida distinto de 0, el bucle sigue ejecutándose repetidamente, obligando al usuario a aprobar el aviso de Control de cuentas de usuario (UAC).

"Un aspecto particularmente notable de este enfoque es que los sistemas con el servicio WinDefend (Windows Defender) desactivado generarán códigos de salida distintos de cero, haciendo que las cajas de arena de análisis de malware queden atrapadas en el bucle de ejecución", dijo eSentire, añadiendo que el método permite eludir múltiples soluciones de caja de arena.

El desarrollo se produce mientras Hunt.io detalla otro cargador de malware con nombre en código TinyLoader que se ha utilizado para servir a Redline Stealer y DCRat.

Además de establecer la persistencia mediante la modificación de la configuración del Registro de Windows, el malware supervisa el portapapeles y reemplaza instantáneamente las direcciones de criptocarteras copiadas. Sus paneles C2 están alojados en Letonia, Reino Unido y Países Bajos.

"TinyLoader instala tanto Redline Stealer como ladrones de criptomonedas para recopilar credenciales y secuestrar transacciones", afirma la empresa. "Se propaga a través de unidades USB, recursos compartidos de red y accesos directos falsos que engañan a los usuarios para que lo abran".

Los hallazgos también coinciden con el descubrimiento de dos nuevas familias de malware, un keylogger basado en Windows llamado TinkyWinkey y un ladrón de información Python denominado Inf0s3c Stealer, que pueden recopilar entradas de teclado y recopilar amplia información del sistema, respectivamente.

Un análisis más detallado de Inf0s3c Stealer ha identificado puntos de similitud con Blank Grabber y Umbral-Stealer, otras dos familias de malware disponibles públicamente, lo que sugiere que el mismo autor podría ser responsable de las tres cepas.

"TinkyWinkey representa un keylogger basado en Windows altamente capaz y sigiloso que combina la ejecución persistente de servicios, ganchos de teclado de bajo nivel y perfiles completos del sistema para recopilar información sensible", dijo CYFIRMA.

Inf0s3c Stealer "recopila sistemáticamente los detalles del sistema, incluidos los identificadores de host, la información de la CPU y la configuración de red, y realiza capturas de pantalla. Enumera los procesos en ejecución y genera vistas jerárquicas de los directorios de usuario, como Escritorio, Documentos, Imágenes y Descargas."

Fuente: thehackernews