El grupo de hackers norcoreano 'Lazarus' se dirigió a los empleados de una empresa aeroespacial ubicada en España con falsas ofertas de trabajo para piratear la red corporativa utilizando una puerta trasera 'LightlessCan' desconocida hasta entonces.

Los hackers utilizaron su campaña en curso "Operación Dreamjob", que consiste en acercarse a un objetivo a través de LinkedIn y participar en un falso proceso de contratación de empleados que, en algún momento, requería que la víctima descargara un archivo.

El empleado lo hacía en un ordenador de la empresa, lo que permitía a los hackers norcoreanos penetrar en la red corporativa para llevar a cabo ciberespionaje.

ESET investigó el incidente y pudo reconstruir el acceso inicial y recuperar componentes del conjunto de herramientas de Lazarus, incluido un backdoor no documentado previamente, al que denominaron 'LightlessCan'.

Cadena de ataque de Lazarus

El ataque de la Operación Dreamjob reconstruido por ESET comenzó con un mensaje de LinkedIn del actor de Lazarus haciéndose pasar por un reclutador de Meta (Facebook) llamado Steve Dawson.

Ingeniería social de Lazarus en LinkedIn (ESET)

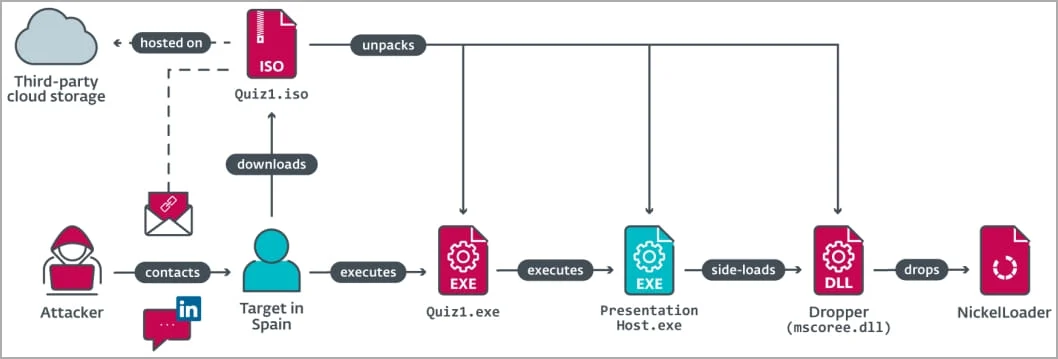

En etapas posteriores de la conversación, se pedía a la víctima que demostrara sus conocimientos de programación en C++ descargando algunos cuestionarios que se compartían como ejecutables dentro de archivos ISO.

Una vez iniciados los ejecutables, se introducía silenciosamente una carga útil adicional de las imágenes ISO en el equipo de la víctima a través de la carga lateral de DLL (mscoree.dll) utilizando un programa legítimo (PresentationHost.exe).

Cadena de infecciones (ESET)

La carga útil es el cargador de malware NickelLoader, que despliega dos puertas traseras, una variante de BlindingCan con funcionalidad atenuada (miniBlindingCan) y LightlessCan.

Los comandos soportados por miniBlindingCan son:

- Enviar detalles del sistema (nombre del ordenador, versión de Windows, página de códigos).

- Actualizar el intervalo de comunicación (valor del servidor C2).

- Detener la ejecución del comando.

- Enviar configuración de 9.392 bytes al servidor C2.

- Actualizar la configuración cifrada de 9.392 bytes en el sistema de archivos.

- Esperar al siguiente comando.

- Actualizar el intervalo de comunicación (a partir de la configuración).

- Descargar y descifrar archivos del servidor C2.

- Ejecutar el shellcode proporcionado.

La puerta trasera LightlessCan

ESET afirma que LightlessCan es un sucesor de BlindingCan, basado en las similitudes del código fuente y el orden de los comandos, que presenta una estructura de código más sofisticada, una indexación diferente y una funcionalidad mejorada.

La versión muestreada en el ataque a la organización aeroespacial española es la 1.0, con soporte para 43 comandos. Sin embargo, ESET afirma que hay otros 25 comandos en el código que aún no se han implementado.

El malware replica muchos comandos nativos de Windows como ping, ipconfig, netstant, mkdir, schstasks, systeminfo, etc., de modo que puede ejecutarlos sin aparecer en la consola del sistema para ser más sigiloso frente a herramientas de monitorización en tiempo real.

Dado que estos comandos son de código cerrado, ESET comenta que Lazarus ha conseguido aplicar ingeniería inversa al código o se ha inspirado en las versiones de código abierto.

Otro aspecto interesante reportado por ESET es que uno de los payloads de LightlessCan que muestrearon estaba cifrado y sólo podía descifrarse utilizando una clave dependiente del entorno del objetivo.

Se trata de una medida de protección activa para impedir el acceso externo al ordenador de la víctima, por ejemplo, por parte de investigadores o analistas de seguridad.

Este descubrimiento subraya que la operación Dreamjob de Lazarus no obedece únicamente a objetivos financieros, como el robo de criptomonedas, sino que también abarca objetivos de espionaje.

Además, la introducción de una nueva y sofisticada carga útil, el LightlessCan, es un hecho preocupante para las organizaciones que podrían encontrarse en el punto de mira del grupo de amenazas norcoreano.

Fuente: bleepingcomputer