Se han observado amenazas vinculadas a la República Popular Democrática de Corea (RPDC o Corea del Norte) que utilizan señuelos del estilo de ClickFix para distribuir malware conocido como BeaverTail e InvisibleFerret.

En un informe publicado la semana pasada, Oliver Smith, investigador de GitLab Threat Intelligence, afirma: "El actor de la amenaza utilizó señuelos ClickFix para dirigirse a funciones de marketing y comercio en organizaciones del sector de las criptomonedas y el comercio minorista, en lugar de dirigirse a funciones de desarrollo de software".

Expuestos por primera vez por Palo Alto Networks a finales de 2023, BeaverTail e InvisibleFerret han sido desplegados por operativos norcoreanos como parte de una campaña de larga duración apodada Contagious Interview (alias Gwisin Gang), en la que el malware se distribuye a los desarrolladores de software con el pretexto de una evaluación de trabajo. Considerado un subconjunto del grupo Lazarus, el clúster lleva activo al menos desde diciembre de 2022.

A lo largo de los años, BeaverTail también se ha propagado a través de paquetes npm falsos y aplicaciones de videoconferencia de Windows fraudulentas como FCCCall y FreeConference. Escrito en JavaScript, el malware actúa como ladrón de información y descargador de un backdoor basado en Python conocido como InvisibleFerret.

Una importante evolución de la campaña implica el uso de la táctica de ingeniería social ClickFix para distribuir malware como GolangGhost, PylangGhost y FlexibleFerret, un subgrupo de actividad rastreado como ClickFake Interview.

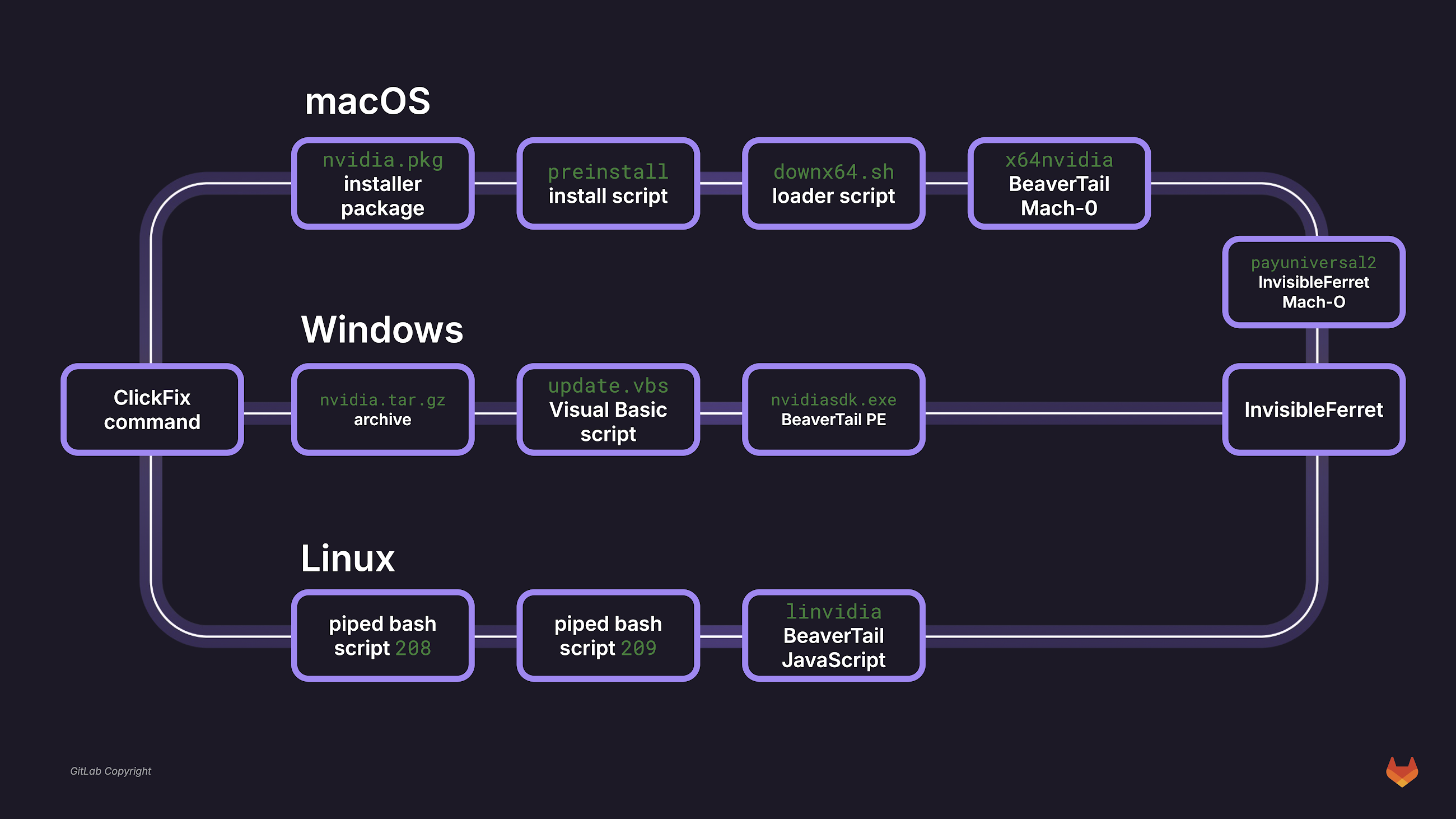

La última oleada de ataques, observada a finales de mayo de 2025, merece ser destacada por dos razones: El empleo de ClickFix para entregar BeaverTail (en lugar de GolangGhost o FlexibleFerret) y la entrega del ladrón en forma de binario compilado producido utilizando herramientas como pkg y PyInstaller para sistemas Windows, macOS y Linux.

Una aplicación web de plataforma de contratación falsa creada utilizando Vercel sirve como vector de distribución para el malware, con el actor de la amenaza anunciando puestos de comerciante de criptomoneda, ventas y marketing en varias organizaciones Web, así como instando a los objetivos a invertir en una empresa Web.

"El hecho de que el actor de la amenaza se dirija a solicitantes de marketing y suplante la identidad de una organización del sector minorista es digno de mención, dado que los distribuidores de BeaverTail se centran habitualmente en desarrolladores de software y en el sector de las criptomonedas", afirma Smith.

Los usuarios que aterrizan en el sitio tienen sus direcciones IP públicas capturadas y se les instruye para completar una evaluación de vídeo de sí mismos, momento en el que se muestra un falso error técnico sobre un problema de micrófono inexistente y se les pide a un comando específico del sistema operativo para supuestamente abordar el problema, lo que conduce efectivamente a la implementación de una versión más delgada de BeaverTail ya sea por medio de un script de shell o Visual Basic Script.

"La variante de BeaverTail asociada a esta campaña contiene una rutina de robo de información simplificada y se dirige a menos extensiones del navegador", afirma GitLab. "La variante tiene como objetivo sólo ocho extensiones del navegador en lugar de las 22 a las que se dirigen otras variantes contemporáneas de BeaverTail".

Otra omisión importante es la eliminación de funciones relacionadas con el robo de datos de navegadores web distintos de Google Chrome. También se ha descubierto que la versión para Windows de BeaverTail depende de un archivo protegido con contraseña que se envía junto con el malware para cargar dependencias de Python relacionadas con InvisibleFerret.

Aunque los archivos protegidos con contraseña son una técnica bastante común que varios actores de amenazas han adoptado durante algún tiempo, esta es la primera vez que el método se ha utilizado para la entrega de carga útil en relación con BeaverTail, lo que indica que los actores de amenazas están refinando activamente sus cadenas de ataque.

Es más, la baja prevalencia de artefactos secundarios en la naturaleza y la ausencia de finura de ingeniería social sugieren que la campaña puede haber sido una prueba limitada y es poco probable que se despliegue a escala.

"La campaña sugiere un ligero cambio táctico para un subgrupo de operadores norcoreanos de BeaverTail, que se expanden más allá de su objetivo tradicional de desarrolladores de software para perseguir funciones de marketing y comercio en los sectores de criptomoneda y comercio minorista", dijo GitLab. "El cambio a variantes de malware compiladas y la continua dependencia de las técnicas ClickFix demuestra la adaptación operativa para llegar a objetivos menos técnicos y sistemas sin herramientas de desarrollo de software estándar instaladas."

El desarrollo se produce cuando una investigación conjunta de SentinelOne, SentinelLabs y Validin descubrió que al menos 230 personas han sido blanco de la campaña Contagious Interview en ataques de falsas entrevistas de trabajo de criptomoneda entre enero y marzo de 2025 haciéndose pasar por empresas como Archblock, Robinhood y eToro.

Esta campaña consistía esencialmente en utilizar temas de ClickFix para distribuir aplicaciones maliciosas Node.js apodadas ContagiousDrop que están diseñadas para desplegar malware disfrazado de actualizaciones o utilidades esenciales. La carga útil se adapta al sistema operativo y a la arquitectura del sistema de la víctima. También es capaz de catalogar las actividades de la víctima y activar una alerta por correo electrónico cuando el afectado inicia la falsa evaluación de habilidades.

"Esta actividad [...] implicó que los actores de la amenaza examinaran la información de inteligencia sobre ciberamenazas (CTI) relacionada con su infraestructura", señalaron las empresas, añadiendo que los atacantes se involucraron en un esfuerzo coordinado para evaluar la nueva infraestructura antes de su adquisición, así como vigilar en busca de signos de detección de su actividad a través de Validin, VirusTotal y Maltrail.

La información obtenida de estos esfuerzos está destinada a mejorar la resistencia y la eficacia de sus campañas, así como a desplegar rápidamente nuevas infraestructuras tras la retirada de proveedores de servicios, lo que refleja un interés por invertir recursos para mantener sus operaciones en lugar de introducir cambios generales para proteger sus infraestructuras existentes.

"Dado el éxito continuado de sus campañas para captar objetivos, puede resultar más pragmático y eficaz para los autores de las amenazas desplegar nuevas infraestructuras en lugar de mantener los activos existentes", afirman los investigadores. "Posibles factores internos, como estructuras de mando descentralizadas o limitaciones de recursos operativos, pueden restringir su capacidad para implementar rápidamente cambios coordinados".

"Su estrategia operativa parece priorizar la rápida sustitución de la infraestructura perdida debido a los esfuerzos de takedown por parte de los proveedores de servicios, utilizando la infraestructura recién aprovisionada para mantener su actividad."

Los hackers norcoreanos tienen un largo historial de intentos de recopilar inteligencia sobre amenazas para impulsar sus operaciones. En 2021, Google y Microsoft revelaron que piratas informáticos respaldados por Pyongyang atacaron a investigadores de seguridad que trabajaban en la investigación y desarrollo de vulnerabilidades utilizando una red de blogs falsos y cuentas de redes sociales para robar exploits.

El año pasado, SentinelOne advirtió de una campaña llevada a cabo por ScarCruft (también conocida como APT37) dirigida a los consumidores de informes de inteligencia sobre amenazas con falsos informes técnicos como señuelo para distribuir RokRAT, un backdoor personalizado utilizado exclusivamente por el grupo de amenazas norcoreano.

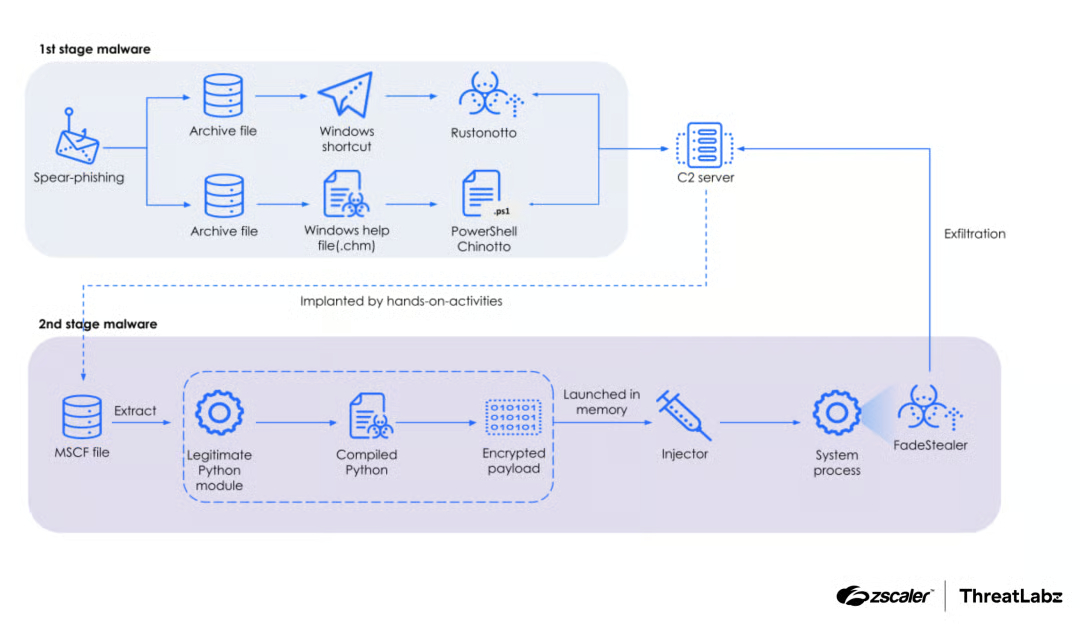

Sin embargo, en las últimas campañas de ScarCruft se ha producido una especie de cambio, dando el inusual paso de infectar a los objetivos con un ransomware VCD personalizado, junto con un conjunto de herramientas en evolución que incluye los robos y backdoors CHILLYCHINO (también conocido como Rustonotto) y FadeStealer. CHILLYCHINO, un implante basado en Rust, es una nueva adición al arsenal del actor de la amenaza a partir de junio de 2025. También es el primer caso conocido de APT37 que utiliza un malware basado en Rust para atacar sistemas Windows.

FadeStealer, por su parte, es una herramienta de vigilancia identificada por primera vez en 2023 que está equipada para registrar pulsaciones de teclas, capturar pantallas y audio, rastrear dispositivos y medios extraíbles y filtrar datos a través de archivos RAR protegidos con contraseña. Utiliza HTTP POST y codificación Base64 para comunicarse con su servidor de mando y control (C2).

La cadena de ataque, según Zscaler ThreatLabz, implica el uso de mensajes de spear-phishing para distribuir archivos ZIP que contienen accesos directos de Windows (LNK) o archivos de ayuda (CHM) que dejan caer CHILLYCHINO o su contraparte conocida PowerShell Chinotto, que luego se pone en contacto con el servidor C2 para recuperar una carga útil de la siguiente etapa responsable de lanzar FadeStealer.

"El descubrimiento del ransomware marca un cambio significativo desde las operaciones de espionaje puro hacia una actividad con motivación financiera y potencialmente destructiva", dijo S2W. "Esta evolución pone de relieve no sólo la diversificación funcional, sino también un reajuste estratégico más amplio en los objetivos del grupo".

Fuente: thehackernews