Hackers norcoreanos se han aprovechado del mecanismo de actualización del antivirus eScan para colocar puertas traseras en grandes redes corporativas y distribuir mineros de criptomoneda a través del malware GuptiMiner.

Los investigadores describen GuptiMiner como "una amenaza altamente sofisticada" que puede realizar peticiones DNS a los servidores DNS del atacante, extraer cargas útiles de imágenes, firmar sus cargas útiles y realizar sideloading DLL.

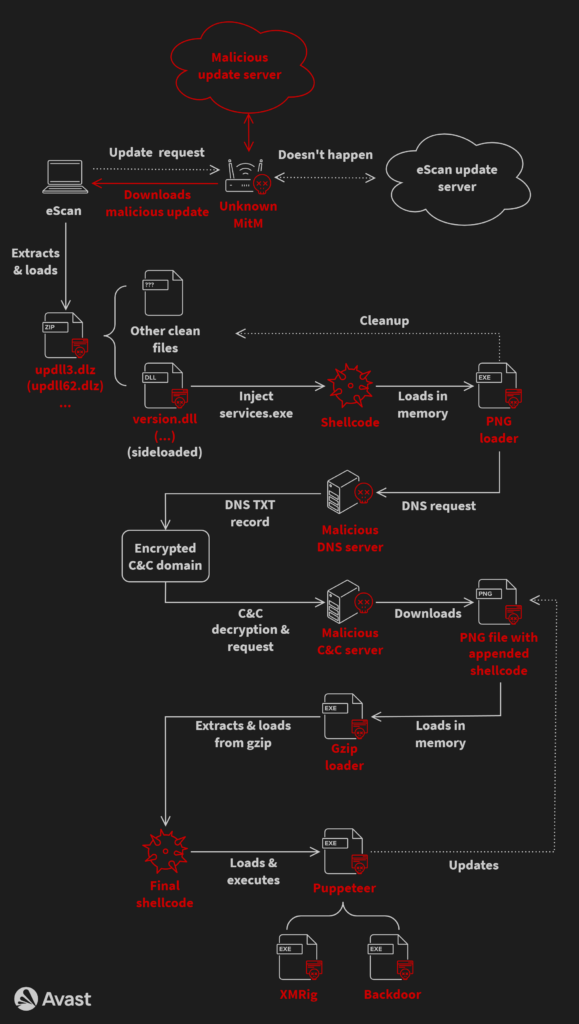

Distribución de GuptiMiner mediante actualizaciones de eScan

En un informe publicado hoy, la empresa de ciberseguridad Avast afirma que el actor de la amenaza detrás de GuptiMiner tenía una posición de adversario en el medio (AitM) para secuestrar el paquete normal de actualización de definiciones de virus y sustituirlo por uno malicioso llamado 'updll62.dlz'.

El archivo malicioso incluye las actualizaciones antivirus necesarias, así como el malware GuptiMiner en forma de archivo DLL llamado 'version.dll'.

El actualizador de eScan procesa el paquete de forma normal, desempaquetándolo y ejecutándolo. Durante esa etapa, los binarios legítimos de eScan cargan la DLL, lo que otorga al malware privilegios a nivel de sistema.

A continuación, la DLL obtiene cargas útiles adicionales de la infraestructura del atacante, establece la persistencia en el host a través de tareas programadas, realiza la manipulación de DNS, inyecta shellcode en procesos legítimos, utiliza la virtualización de código, almacena cargas útiles cifradas con XOR en el registro de Windows y extrae PE de PNG.

GuptiMiner también comprueba si el sistema que ejecuta tiene más de 4 núcleos de CPU y 4 GB de RAM para evadir los entornos sandbox, y determina si Wireshark, WinDbg, TCPView, 360 Total Security, Huorong Internet Security, Process Explorer, Process Monitor y OllyDbg se están ejecutando activamente.

Los productos AhnLab y Cisco Talos también se desactivan si se están ejecutando en la máquina infectada. A continuación se muestra un diagrama completo de la cadena de infección:

Cadena de ataques GuptiMiner (Avast)

Los investigadores de Avast dicen que GuptiMiner puede estar vinculado al grupo norcoreano APT Kimsuki, basándose en las similitudes entre la función de robo de información y el keylogger Kimsuky.

Los investigadores también descubrieron que algunas partes de la operación GuptiMiner sugieren una posible conexión con Kimsuki. Uno de los puntos en común es el uso del dominio mygamesonline[.]org, habitual en las operaciones de Kimsuki.

Herramientas de malware desplegadas

Los hackers utilizaron GuptiMiner para desplegar múltiples programas maliciosos en los sistemas comprometidos, incluyendo dos puertas traseras distintas y el minero XMRig Monero.

La primera puerta trasera es una versión mejorada de Putty Link, desplegada en sistemas corporativos para escanear la red local en busca de sistemas vulnerables y puntos de pivote para el movimiento lateral.

Busca específicamente sistemas Windows 7 y Windows Server 2008, explotándolos a través de túneles de tráfico SMB.

La segunda puerta trasera es un malware modular complejo que escanea el host en busca de claves privadas almacenadas y carteras de criptomonedas, y crea una clave de registro para marcar la finalización del escaneado, con el fin de evitar repeticiones ruidosas.

Puede aceptar comandos para instalar módulos adicionales en el registro, mejorando aún más sus capacidades en entornos infectados. Sin embargo, Avast no proporcionó detalles adicionales.

Los atacantes también dejaron caer el minero XMRig en muchos casos, lo que contrasta con la sofisticación exhibida en la campaña analizada y podría ser un intento de desviar la atención de la línea de ataque principal.

Respuesta de eScan

Los investigadores de Avast revelaron la vulnerabilidad explotada a eScan y el proveedor de antivirus confirmó que el problema estaba solucionado.

eScan también dijo que el último informe similar que recibieron fue en 2019. En 2020, el proveedor implementó un mecanismo de comprobación más robusto para asegurarse de que los binarios no firmados fueran rechazados.

En la implementación más reciente, las descargas de actualizaciones de eScan se producen a través de HTTPS para garantizar una comunicación cifrada para los clientes que interactúan con los servidores orientados a la nube del proveedor.

Sin embargo, Avast informa de que sigue observando nuevas infecciones por GuptiMiner, lo que podría indicar que los clientes de eScan no están actualizados.

Fuente: bleepingcomputer