Actores de amenazas vinculados a la República Popular Democrática de Corea (RPDC o Corea del Norte) han sido descubiertos incrustando malware dentro de aplicaciones Flutter, marcando la primera vez que esta táctica ha sido adoptada por el adversario para infectar dispositivos macOS de Apple.

Jamf Threat Labs, que hizo el descubrimiento basándose en artefactos subidos a la plataforma VirusTotal a principios de este mes, dijo que las aplicaciones construidas en Flutter son parte de una actividad más amplia que incluye malware escrito en Golang y Python.

Actualmente se desconoce cómo se distribuyen estas muestras a las víctimas y si se han utilizado contra algún objetivo, o si los atacantes están cambiando a un nuevo método de entrega. Dicho esto, se sabe que los actores de amenazas norcoreanos realizan grandes esfuerzos de ingeniería social dirigidos a empleados de empresas de criptomoneda y finanzas descentralizadas.

«Sospechamos que estos ejemplos concretos son pruebas», declaró Jaron Bradley, director de Jamf Threat Labs. «Es posible que aún no se hayan distribuido. Es difícil saberlo. Pero sí. Las técnicas de ingeniería social del atacante han funcionado muy bien en el pasado y sospechamos que seguirían utilizando estas técnicas.»

Jamf no ha atribuido la actividad maliciosa a un grupo de piratas informáticos específico vinculado a Corea del Norte, aunque dijo que podría ser probablemente obra de un subgrupo de Lazarus conocido como BlueNoroff. Esta conexión se deriva de los solapamientos de infraestructura con el malware conocido como KANDYKORN y la campaña Hidden Risk señalada recientemente por Sentinel One.

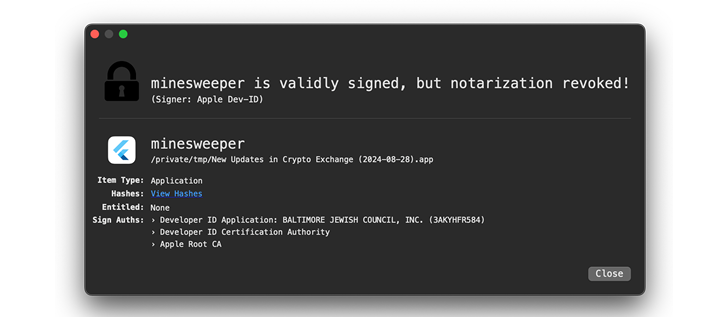

Lo que hace que el nuevo malware destaque es el uso de la aplicación de Flutter, un marco de desarrollo de aplicaciones multiplataforma, para incrustar la carga útil principal escrita en Dart, mientras se hace pasar por un juego Buscaminas totalmente funcional. La aplicación se llama «Nuevas actualizaciones en Crypto Exchange (2024-08-28)».

Es más, el juego parece ser un clon de un juego básico de Flutter para iOS que está disponible públicamente en GitHub. Cabe señalar que el uso de señuelos con temática de juegos también se ha observado en conjunción con otro grupo de piratas informáticos norcoreano rastreado como Moonstone Sleet.

Estas aplicaciones también han sido firmadas y notariadas utilizando los ID de desarrollador de Apple BALTIMORE JEWISH COUNCIL, INC. (3AKYHFR584) y FAIRBANKS CURLING CLUB INC. (6W69GC943U), lo que sugiere que los actores de la amenaza son capaces de eludir el proceso de notarización de Apple. Las firmas han sido revocadas por Apple.

Una vez lanzado, el malware envía una solicitud de red a un servidor remoto («mbupdate.linkpc[.]net») y está configurado para ejecutar el código AppleScript recibido del servidor, pero no antes de que se escriba hacia atrás.

Jamf también ha identificado variantes del malware escritas en Go y Python, esta última creada con Py2App. Las aplicaciones -denominadas NewEra for Stablecoins y DeFi, CeFi (Protected).app y Runner.app- están equipadas con capacidades similares para ejecutar cualquier carga AppleScript recibida en la respuesta HTTP del servidor.

El último desarrollo es una señal de que los actores de amenazas de la RPDC están desarrollando activamente malware utilizando varios lenguajes de programación para infiltrarse en las empresas de criptomonedas.

«El malware descubierto de este actor en los últimos años se presenta en muchas variantes diferentes con iteraciones actualizadas con frecuencia», dijo Bradley. Sospechamos que se trata de un esfuerzo por pasar desapercibido y mantener el malware con un aspecto diferente en cada versión». En el caso del lenguaje Dart, sospechamos que se debe a que los actores descubrieron que las aplicaciones Flutter logran una gran oscuridad debido a la arquitectura de su app una vez compilada.»

Fuente: thehackernews